网络安全--计算机网络安全概述

文章目录

- 网络信息系统安全的目标

- 网络安全的分支举例

- P2DR模型

- 信息安全模型

- 访问控制的分类

- 多级安全模型

网络信息系统安全的目标

- 保密性

保证用户信息的保密性,对于非公开的信息,用户无法访问并且无法进行非授权访问,举例子就是:防止信息泄露。

- 完整性

保证用户的信息完整性,就是不允许非信息拥有者篡改其他人的信息,因为拥有者所拥有的信息对于自己来说是完整的,就算修改也只能信息拥有者能够进行修改。

- 可用性

保证用户的可用性,就是即使发生突发情况的时候也能正常访问信息,比如服务器崩溃或者硬件损坏的时候能够把数据备份恢复,防止用户在操作的过程中突然中断。

- 抗否认性

防止用户对于自己在网络中进行的信息认证进行反悔,比如提交了订单或者对于某些认证信息确认了后就不能反悔。

- 可控性

保证上述目标后网络上的信息也要进行控制,不能让各种黄赌毒各种不法网络信息导出传播

网络安全的分支举例

- 大数据隐私

数据挖掘、信息泄露等等

- 恶意代码与病毒

病毒,窃取个人隐私信息等等

- 黑客

广泛的称呼,不干坏事的黑客就是好,技术高人又低调,干坏事的黑客可以叫做骇客,还有红客等等很多称呼就不列举了。

- 社会工程学

我愿称之为黑客最高超的技术,社会工程学最典型的例子就是:电信诈骗。使用美人计等等方式诱惑人心,跟间谍一样。

- 密码

对信息的加解密。

- 认证

认证是保证对方知道我发的消息是我本人发的没有被篡改过,或者现实生活中的人脸识别,属于人体生理上的认证,需要对方认证确认收到的信息是否属实。

- 信息隐藏

- 隐写术:将秘密信息隐藏到看上去普通的信息中进

行传送- 数字水印技术:将一些标识信息直接嵌入数字载体

当中,但不影响原载体的使用价值,也不易被人知

觉

- 区块链

区块链的本质是一个特殊的分布式数据库:

1. 任何人都可以架设服务器,加入区块链

2. 所有节点同步保持一致

3. 无中心,无管理员

4. 内容不可篡改

5. 历史可追溯

类比:基因链

- 防火墙

架设在互联网与内网之间的治安系统,根据企业预定

的策略来监控往来的传输。

- 入侵检测

一种网络安全设备或应用软件,可以监控网络传输或

者系统,检查是否有可疑活动或者违反企业的政策。

侦测到时发出警报或者采取主动反应措施。

- 安全熵

对系统安全的一种度量,在密码学中也有熵的说法,是度量一个密码算法的安全性

- 安全管理学

为实现某种安全目标,运用管理职能进行的协调过程

举例:密码,是一种好的安全手段,但是实际中人们用

得不够好,可用性比较差(三分技术,七分管理)

- 安全心理学

任何安全问题都归罪于三类人:破坏者,建设者,使用者。

而这三者之间,其实都是由人的心理在控制。安全问题的

核心,其实在于人心

P2DR模型

P2DR模型是美国ISS公司提出的动态网络安全体系

的代表模型,也是动态安全模型的雏形。

- 策略(Policy)

- 保护(Protection)

- 检测(Detection)

- 响应(Response)

模型就是一个措施,就是当系统被入侵的时候我们应该怎么做,系统能否检测到,就是先保护好,如果被绕过防护系统了就要有检测,检测到了就响应。

信息安全模型

- 安全目标

- 保密性、完整性、可用性

- 最早的安全模型是基于军事用途而提出的

- 1965年,失败的Multics操作系统

访问控制的分类

- 强制访问控制

假如有等级A , B, C

我们处于B级别,那么我们对于高级别的A不能读取,对于低级别的C可以读取,我们对于AC都能够进行写操作。

那么就出现了一个很有意思的现象那就是,我们对于高级别的只能够进行写不能进行读取,原因是因为高级别的我们能够对他信息传递,但是我们不能够知道它里面的东西。(暂且先这样理解)对于低级别的就能够写也能够读取。

- 自主访问控制

能够将自己的控制权限授予其他人,有时候就会出现在商业用途,你给我钱,我就把我对于某些控制权分配给你

那么问题就来了,如果我的访问控制权限被高级别的权限回收了,那么我不作限制那么对方依旧会拥有我分配给他的权限,这就是为什么在数据库中会有级联删除,级联权限,需要工作人员做分配设置。

- 基于角色的访问控制

- 基于属性的访问控制

- 基于任务的访问控制

- 基于对象的访问控制

以上几种可以说属于自主访问的分支下来的,角色就是把我们对应的权限分配给某一个特定的角色,拿到这个角色的用户就拥有这个角色的访问权限,其他同理。

多级安全模型

- BLP模型

- 强制访问控制

该模型的核心就是下读上写,比自己高级别的只允许写进去不允许读出来,比自己低级别的只允许读取不允许写入。

那么就会出现一个让我感觉非常约束的感觉,其实这个模型最早也是出现在军事用途上,那么我也就不奇怪了为啥我会有这种感觉。

- BIAL

- 强制访问控制

该模型的核心就是上读下写,比自己高级别的只允许读取不允许写进去,比自己低级别的只允许读取不允许写进去,恰恰与BLP模型相反了,

- Clark-Wilson完整性模型(商用)

Clark-Wilson完整性模型(商用)

由计算机科学家David D. Clark和会计师David R.Wilson发

表于1987年,并于1989年进行了修订

数据的完整性:保证数据处于一个一致性状态

数据操作的完整性:保证事务处理被正确执行

例子:保证我们的订单支付过程的完整性

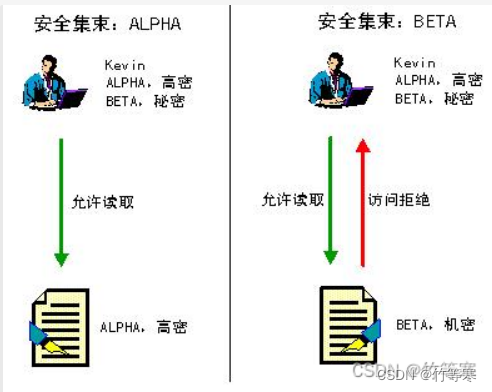

- Lattice安全模型

通过划分安全边界对BLP模型进行了扩充

在不同的安全集束(部门、组织等)间控制信息的流动

一个主体可以从属于多个安全集束,而一个客体仅能位

于一个安全集束

下图是最好的解释,一个人可以有多种安全集束,你到哪一个部门的时候就拿出你对应的权限即可,如果权限不够照样不给你访问。

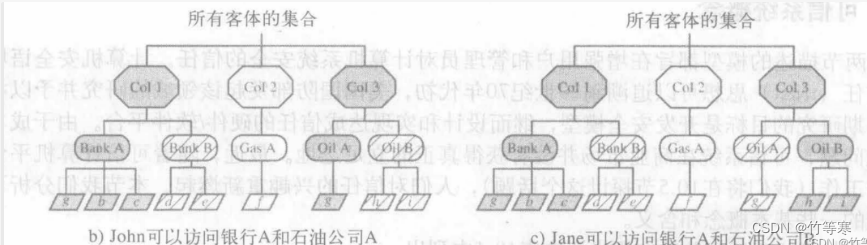

- Chinese wall模型

- 由Brewer和Nash提出

- 一种同等考虑保密性和完整性的访问控制模型

- 主要用于解决商业应用中的利益冲突问题

- 设计思想是将一些可能会产生访问冲突的数据分成

不同的数据集,并强制所有主体最多只能访问一个

数据集,而选择访问哪个数据集并未受强制规则的

限制- 访问数据受限于主体已经获得了对哪些数据的访问

权限

如下图所示,中国墙就是通过分开不同的集体,你属于哪一个集体那么你的权限只能够在该集体内使用,不能跨越集体使用,为市场上有利益冲突的商家量身定做。

相关文章:

网络安全--计算机网络安全概述

文章目录 网络信息系统安全的目标网络安全的分支举例P2DR模型信息安全模型访问控制的分类多级安全模型 网络信息系统安全的目标 保密性 保证用户信息的保密性,对于非公开的信息,用户无法访问并且无法进行非授权访问,举例子就是:防…...

用requirements.txt配置环境

1. 在anaconda创建环境 创建Python版本为3.8的环境,与yolov5所需的包适配。 2. 在Anaconda Prompt中激活环境 (base) C:\Users\吴伊晴>conda activate yolov5 3. 配置环境 用指定路径中的requirements.txt配置环境。 (yolov5) C:\Users\吴伊晴>pip insta…...

APP渗透-android12夜神模拟器+Burpsuite实现

一、夜神模拟器下载地址:https://www.yeshen.com/ 二、使用openssl转换证书格式 1、首先导出bp证书 2、将cacert.der证书在kali中转换 使用openssl生成pem格式证书,并授予最高权限 openssl x509 -inform der -in cacert.der -out cacert.pem chmod 777 cacert…...

源码扭蛋机开发初探

在软件开发的世界里,创新总是层出不穷。今天,我们将一起探讨一个有趣而富有创意的项目——源码扭蛋机。源码扭蛋机,顾名思义,就是将传统的扭蛋机概念与代码编程相结合,让开发者们在扭动的过程中随机获得各种有趣的、实…...

Patch SCN使用说明---惜分飞

软件说明 该软件是惜分飞(https://www.xifenfei.com)开发,仅用来查看和修改Oracle数据库SCN(System Change Number),主要使用在数据库因为某种原因导致无法正常启动的情况下使用该工具进行解决.特别是Oracle新版本中使用隐含参数,event,orad…...

【微服务架构的守护神】Eureka与服务熔断深度解析

标题:【微服务架构的守护神】Eureka与服务熔断深度解析 在微服务架构中,服务的数量众多,网络请求的复杂性也随之增加,这使得系统的稳定性面临挑战。服务熔断作为一种保护机制,能够在服务出现问题时及时切断请求&#…...

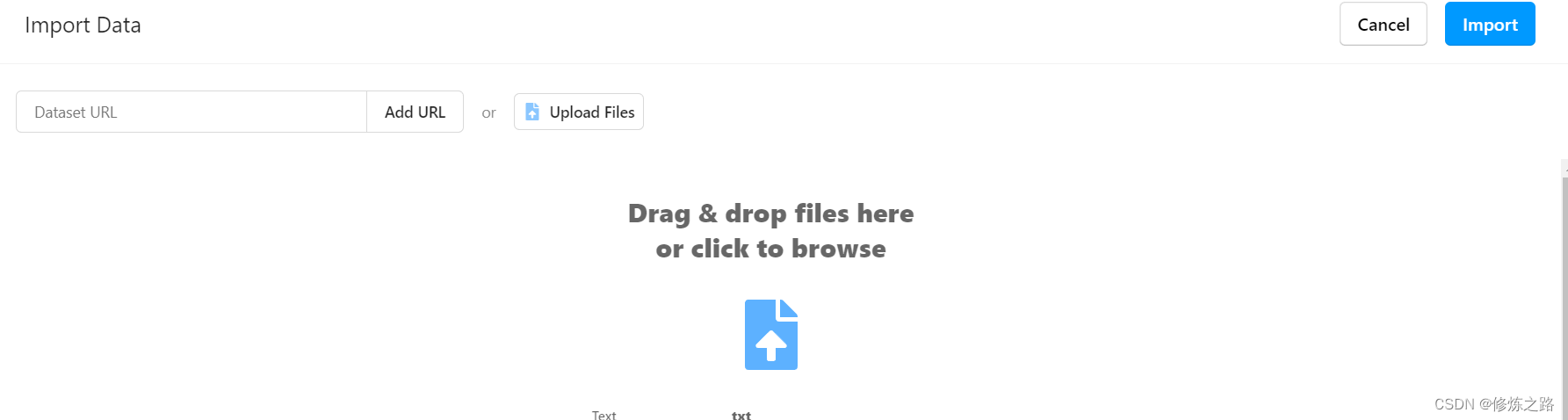

使用label-studio对OCR数据进行预标注

导读 label-studio作为一款数据标注工具相信大家都不陌生,对于需要进行web数据标注协同来说应该是必备工具了,标注的数据类型很全涉及AI的各个任务(图像、语音、NLP、视频等),还支持自定义涉及模版。 然而,我们在标注数据的过程…...

嵌入式linux sqlite3读写demo

以下是一个简单的C语言程序,使用SQLite数据库进行读写操作的示例。请确保您已经安装了SQLite3库。 #include <stdio.h> #include <stdlib.h> #include <sqlite3.h> static int callback(void *NotUsed, int argc, char **argv, char **azColNam…...

vue实现搜索文章关键字,滑到指定位置并且高亮

1、输入搜索条件,点击搜索按钮 2、滑到定位到指定的搜索条件。 <template><div><div class"search_form"><el-inputv-model"searchVal"placeholder"请输入关键字查询"clearablesize"small"style&quo…...

Stable Diffusion与AI艺术:探索人工智能的创造力

引言 随着人工智能(AI)技术的迅猛发展,AI艺术逐渐走进了公众视野。尤其是近年来,Stable Diffusion等技术的出现,显著提升了AI在艺术创作领域的表现力和创造力。这篇文章将深入探讨Stable Diffusion技术的工作原理、应…...

华为HCIP Datacom H12-821 卷26

1.单选题 在VRRP中,同一备份组的设备在进行VRRP报文认证时,以下哪一参数不会影响Master设备和Backup设备认证协商结果 A、认证字 B、优先级 C、认证方式 D、VRRP版本 正确答案: B 解析: 优先级只会影响谁是主谁是备&…...

golang 获取系统的主机 CPU 内存 磁盘等信息

golang 获取系统的主机 CPU 内存 磁盘等信息 要求 需要go1.18或更高版本 官方地址:https://github.com/shirou/gopsutil 使用 #下载包 go get github.com/shirou/gopsutil/v3/cpu go get github.com/shirou/gopsutil/v3/disk go get github.com/shirou/gopsuti…...

Infinitar链游新发展新机遇

区块链游戏市场在近年来经历了显著增长,吸引了大量的投资和关注。随着加密货币和NFT(非同质化代币)概念的普及,越来越多的投资者、游戏开发者和看到了区块链技术在游戏领域的应用潜力,纷纷涌入市场。区块链游戏的用户量…...

Figma 被爆出它剽窃了苹果的设计后撤下了AI工具Make Designs

Figma是一款流行的界面设计工具,最近它推出了一个名为Make Designs的新功能,这个功能利用人工智能帮助用户快速设计应用程序界面。但是,这个工具生成的设计竟然和苹果公司的iOS天气应用非常相似,这让外界怀疑Figma是否剽窃了苹果的…...

ERROR | Web server failed to start. Port 8080 was already in use.

错误提示: *************************** APPLICATION FAILED TO START ***************************Description:Web server failed to start. Port 8080 was already in use.Action:Identify and stop the process thats listening on port 8080 or configure thi…...

C++ 类和对象 构造函数

一 类的6个默认成员函数: 如果一个类中什么成员都没有,简称为空类。 例: #include <iostream> class Empty {// 空类,什么成员都没有 }; 空类中真的什么都没有吗?并不是,任何类在什么都不写时&a…...

纯javascript实现图片批量压缩打包zip下载后端ThinkPHP多国语言切换国际站

最近在做一个多国语言的工具站,需要实现多国语言切换,说到多国语言站,肯定是有2种方式,第一是子域名,第二就是子目录。根据自己的需要来确定。 后台配置如下: 前台显示: 前端纯javascript实现…...

使用ChatGPT写论文,只需四步突破论文写作瓶颈!

欢迎关注,为大家带来最酷最有效的智能AI学术科研写作攻略。关于使用ChatGPT等AI学术科研的相关问题可以和作者七哥(yida985)交流 地表最强大的高级学术AI专业版已经开放,拥有全球领先的GPT学术科研应用,有兴趣的朋友可…...

神领物流项目第一天

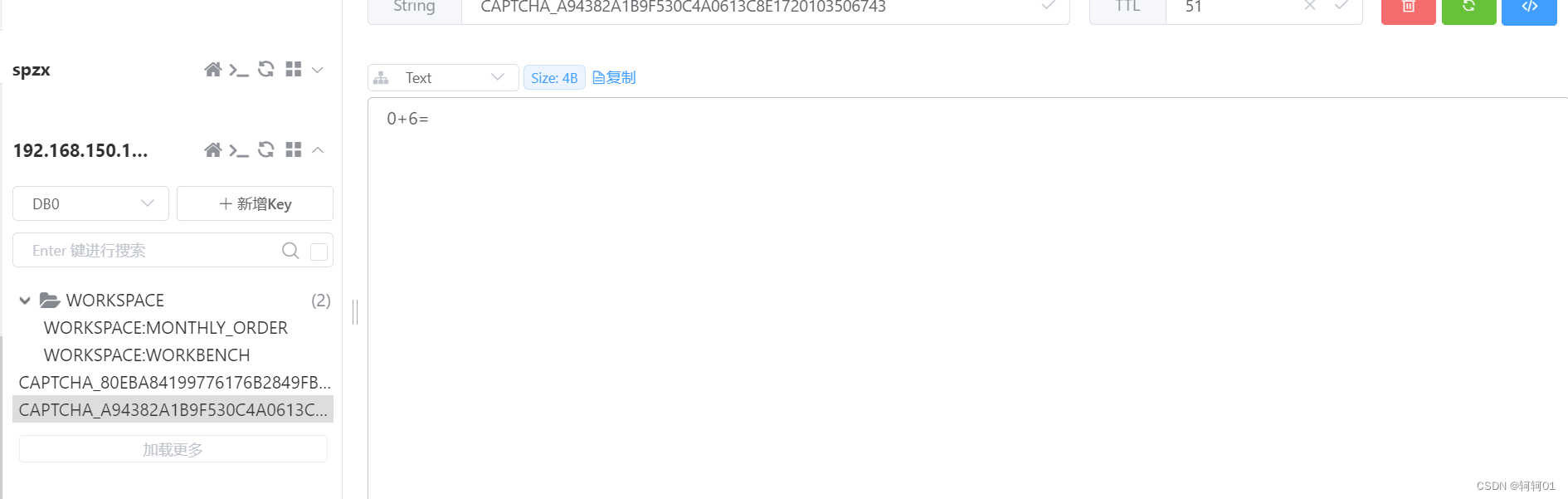

文章目录 聚焦快递领域首先第一个是验证码模块流程登录接口权限管家 聚焦快递领域 首先第一个是验证码模块流程 首先生成验证码的流程 可以使用工具类去生成验证码 LineCaptcha lineCaptcha CaptchaUtil.createLineCaptcha(160, 60, 4, 26);// 获取值然后存入redis中 strin…...

[作业]10 枚举-排列类

作业: 已做: #include <iostream> using namespace std; int n; int a[100]; void func(int ,int); int main(){cin>>n;func(0,n);return 0; } void func(int k,int m){if(k>m-1){for(int i0;i<m;i){cout<<a[i];}cout<<en…...

RocketMQ延迟消息机制

两种延迟消息 RocketMQ中提供了两种延迟消息机制 指定固定的延迟级别 通过在Message中设定一个MessageDelayLevel参数,对应18个预设的延迟级别指定时间点的延迟级别 通过在Message中设定一个DeliverTimeMS指定一个Long类型表示的具体时间点。到了时间点后…...

label-studio的使用教程(导入本地路径)

文章目录 1. 准备环境2. 脚本启动2.1 Windows2.2 Linux 3. 安装label-studio机器学习后端3.1 pip安装(推荐)3.2 GitHub仓库安装 4. 后端配置4.1 yolo环境4.2 引入后端模型4.3 修改脚本4.4 启动后端 5. 标注工程5.1 创建工程5.2 配置图片路径5.3 配置工程类型标签5.4 配置模型5.…...

VB.net复制Ntag213卡写入UID

本示例使用的发卡器:https://item.taobao.com/item.htm?ftt&id615391857885 一、读取旧Ntag卡的UID和数据 Private Sub Button15_Click(sender As Object, e As EventArgs) Handles Button15.Click轻松读卡技术支持:网站:Dim i, j As IntegerDim cardidhex, …...

DAY 47

三、通道注意力 3.1 通道注意力的定义 # 新增:通道注意力模块(SE模块) class ChannelAttention(nn.Module):"""通道注意力模块(Squeeze-and-Excitation)"""def __init__(self, in_channels, reduction_rat…...

React Native在HarmonyOS 5.0阅读类应用开发中的实践

一、技术选型背景 随着HarmonyOS 5.0对Web兼容层的增强,React Native作为跨平台框架可通过重新编译ArkTS组件实现85%以上的代码复用率。阅读类应用具有UI复杂度低、数据流清晰的特点。 二、核心实现方案 1. 环境配置 (1)使用React Native…...

苍穹外卖--缓存菜品

1.问题说明 用户端小程序展示的菜品数据都是通过查询数据库获得,如果用户端访问量比较大,数据库访问压力随之增大 2.实现思路 通过Redis来缓存菜品数据,减少数据库查询操作。 缓存逻辑分析: ①每个分类下的菜品保持一份缓存数据…...

Psychopy音频的使用

Psychopy音频的使用 本文主要解决以下问题: 指定音频引擎与设备;播放音频文件 本文所使用的环境: Python3.10 numpy2.2.6 psychopy2025.1.1 psychtoolbox3.0.19.14 一、音频配置 Psychopy文档链接为Sound - for audio playback — Psy…...

)

论文解读:交大港大上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化学习框架(一)

宇树机器人多姿态起立控制强化学习框架论文解析 论文解读:交大&港大&上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化学习框架(一) 论文解读:交大&港大&上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化…...

IP如何挑?2025年海外专线IP如何购买?

你花了时间和预算买了IP,结果IP质量不佳,项目效率低下不说,还可能带来莫名的网络问题,是不是太闹心了?尤其是在面对海外专线IP时,到底怎么才能买到适合自己的呢?所以,挑IP绝对是个技…...

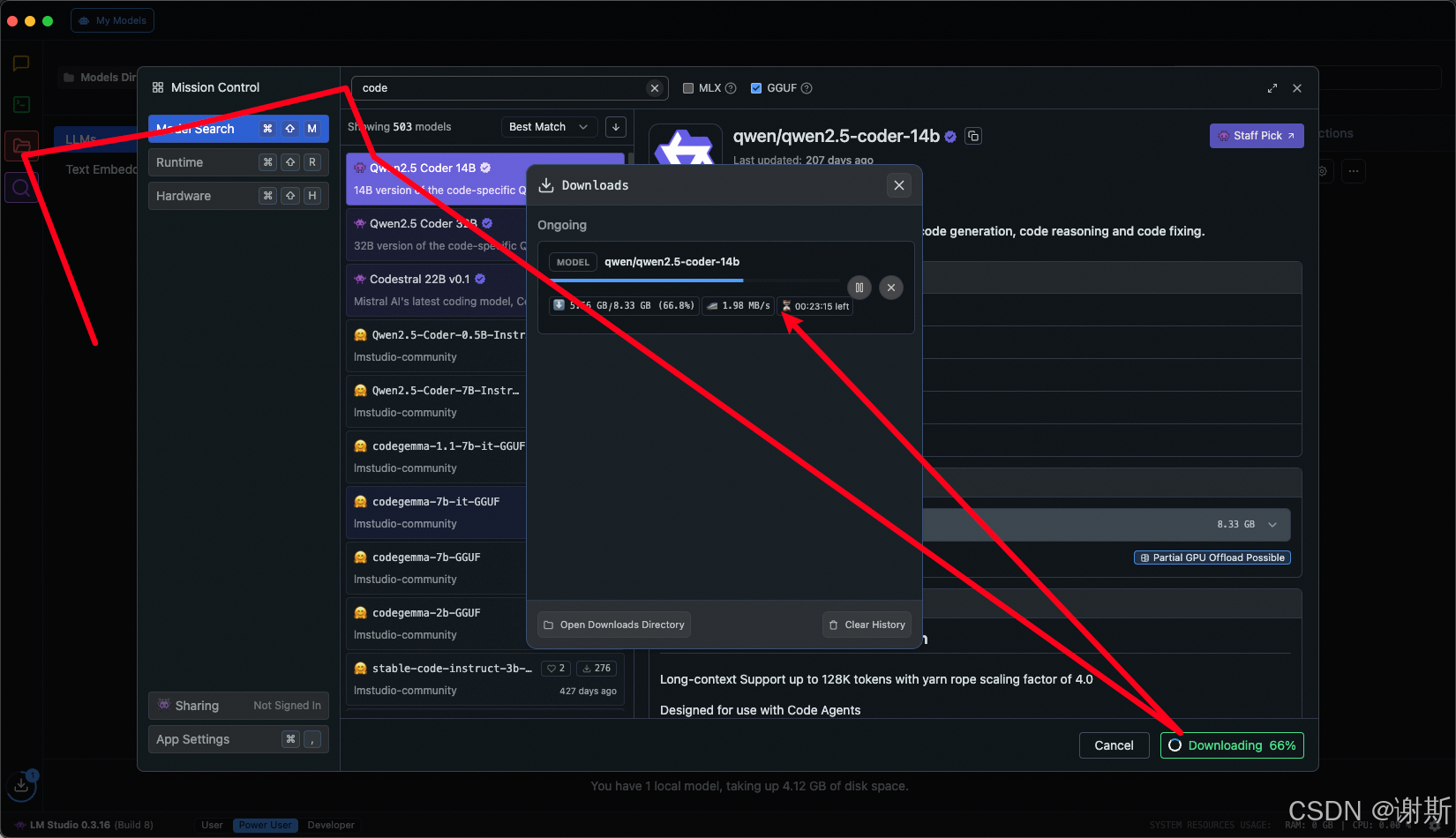

[大语言模型]在个人电脑上部署ollama 并进行管理,最后配置AI程序开发助手.

ollama官网: 下载 https://ollama.com/ 安装 查看可以使用的模型 https://ollama.com/search 例如 https://ollama.com/library/deepseek-r1/tags # deepseek-r1:7bollama pull deepseek-r1:7b改token数量为409622 16384 ollama命令说明 ollama serve #:…...