如何启动网络安全计划:首先要做的事情

目录

数据分类:网络安全的基石

为什么它很重要?

如何对数据进行分类?

风险分析

什么是风险分析?

如何进行风险分析?

业务影响分析 (BIA)

BIA 的用途是什么?

BIA 是如何进行的?

安全解决方案的实施

技术和组织措施

网络安全的循环路径

过程的周期性

持续记录和审查

网络安全已成为保护企业信息和敏感数据的重要组成部分。启动网络安全计划不仅是必要的,而且是任何想要保护其信息资产的组织的义务。

但如何开始有效的网络安全之旅呢?

在本文中,我们将探讨启动网络计划的重要第一步,重点关注风险分析、业务影响分析(BIA) 和数据分类等基本概念。

数据分类:网络安全的基石

启动网络安全计划的关键第一步是数据分类。此阶段包括根据数据的重要性和敏感性对数据进行编目和组织。通过分类,您可以确定哪些数据需要更好的保护,哪些数据可以通过不太严格的安全措施进行管理。

为什么它很重要?

数据分类至关重要,因为它允许您识别哪些信息对组织最重要,因此需要高级保护。敏感数据(例如个人信息、知识产权或财务数据)需要高水平的安全性以防止被盗、丢失或泄露。

如何对数据进行分类?

-

识别数据类型:确定组织处理哪些数据(例如个人数据、财务数据、知识产权)。

-

评估数据的价值:定义数据对组织的价值和敏感性。

-

分配分类:为每种类型的数据分配一个类别(例如公开、机密、秘密)。

风险分析

数据分类后,下一步就是风险分析。此活动包括识别可能危及数据安全的威胁并评估相关风险。

什么是风险分析?

风险分析是一个系统化的过程,用于根据负面事件发生的可能性以及该事件对组织的影响来识别、评估和优先考虑风险。目标是识别最关键的风险并采取缓解措施。

如何进行风险分析?

-

威胁识别:列出潜在威胁,例如网络攻击、人为错误、硬件故障或自然灾害。

-

漏洞评估:分析您的组织可能被这些威胁利用的漏洞。

-

风险确定:评估每种威胁对不同类别数据的可能性和影响。

-

对策规划:确定要实施的安全措施,以将风险降低到可接受的水平。

业务影响分析 (BIA)

业务影响分析(BIA)是启动网络安全计划的另一个基本工具。BIA 有助于了解数据泄露可能对组织产生的影响,不仅在财务方面,而且在运营和声誉方面。

BIA 的用途是什么?

BIA 旨在确定发生事故时恢复业务运营的优先顺序。通过 BIA,可以确定哪些业务流程至关重要、可以容忍中断多长时间以及需要哪些资源来恢复它们。

BIA 是如何进行的?

-

识别关键流程:确定哪些业务流程对于组织的运作至关重要。

-

影响评估:估计这些流程中断的财务和运营影响。

-

建立恢复优先级:定义最大可接受的中断时间(RTO - 恢复时间目标)和恢复所需的资源。

安全解决方案的实施

在进行数据分类、风险分析和BIA之后,下一步是实施最合适的安全解决方案。这些解决方案包括采用安全软件、加密数据、实施防火墙、采用严格的访问策略和培训员工。

技术和组织措施

-

加密:保护静态和传输中的敏感数据。

-

防火墙和 IDS/IPS:监控并阻止可疑或未经授权的流量。

-

访问控制:确保只有授权人员才能访问关键数据。

-

培训和意识:降低人为错误风险的基础,人为错误是安全漏洞的主要原因之一。

网络安全的循环路径

根据 NIST(美国国家标准与技术研究所)标准,网络安全的一个关键方面是其周期性。网络安全计划永远不会一劳永逸。定义、实施、衡量和优化安全活动的持续过程是必要的。

过程的周期性

-

定义:继续评估新出现的风险并更新安全策略。

-

实施:实施新的安全解决方案并加强现有的安全解决方案。

-

衡量:通过定期审计和检查来监控所实施措施的有效性。

-

优化:持续改进以应对新威胁并降低残留风险。

持续记录和审查

流程的每个阶段都必须仔细记录,以确保所有活动都是可追溯和可审计的。文档不仅有助于清晰地了解安全状态,而且对于遵守国际法规和标准也至关重要。

启动网络安全计划是一项复杂的任务,需要有条不紊且持续的方法。数据分类、风险分析和业务影响分析是构建强大安全策略的基础。通过遵循 NIST 标准建议的循环方法,组织可以不断改进其安全态势,有效应对不断变化的威胁。

保护数据不是一次性的活动,而是一个持续的适应和改进过程。只有采用规范和循环的方法,才能保证信息安全始终跟上数字世界的新挑战。

相关文章:

如何启动网络安全计划:首先要做的事情

目录 数据分类:网络安全的基石 为什么它很重要? 如何对数据进行分类? 风险分析 什么是风险分析? 如何进行风险分析? 业务影响分析 (BIA) BIA 的用途是什么? BIA 是如何进行的? 安全解…...

Java零基础-三维数组详解!

哈喽,各位小伙伴们,你们好呀,我是喵手。运营社区:C站/掘金/腾讯云/阿里云/华为云/51CTO;欢迎大家常来逛逛 今天我要给大家分享一些自己日常学习到的一些知识点,并以文字的形式跟大家一起交流,互…...

数据分析-20-时间序列预测之基于PyTorch的LSTM数据准备及模型训练流程

文章目录 1 数据加载2 去除异常值3 数据归一化4 切分窗口5 制作数据集加载器6 定义模型7 训练模型8 模型评估9 参考附录1 数据加载 参考数据集kaggle下载DailyDelhiClimate import pandas as pd import matplotlib.pyplot as plt plt.rcParams[font.sans-serif] = SimHei # 设…...

vue2中使用web worker启动定时器

vue2中使用web worker启动定时器,避免浏览器最小化或切换标签页时定时器不能按设定周期执行【一般是周期小于60s时,大于60s一般可正常执行】 1、添加worker-loader2、修改vue.config.js3、创建timer.worker.js4、创建TimerWorker.js5、使用TimerWorker启…...

【Python 学习】Numpy的基础和应用

目录 1 数组基础1.1 Numpy简介1.2 Numpy数组基础1.3 创建数组1.3.1 使用np.array()函数生成数组1.3.2 利用内置函数产生特定形式的数组1.3.2.1 简单内置函数1.3.2.2 特殊内置函数 1.3.3 生成随机数组 1.4 数组的数据类型1.5 数组的迭代1.6数组的索引和切片1.6.1 一维数组的索引…...

基于python+django+vue+MySQL的酒店推荐系统

作者:计算机学姐 开发技术:SpringBoot、SSM、Vue、MySQL、JSP、ElementUI、Python、小程序等,“文末源码”。 专栏推荐:前后端分离项目源码、SpringBoot项目源码、SSM项目源码 系统展示 【2025最新】pythondjangovueMySQL的酒店推…...

什么是 PD 电压诱骗?

在这篇博客中,我们将深入了解 PD 电压诱骗 的概念,解释其工作原理,并通过简单的例子来帮助你理解整个过程。虽然看起来复杂,但我会尽量用通俗易懂的方式讲解每一个知识点。 什么是 PD 协议?要理解电压诱骗,我们首先需要知道什么是 PD 协议。 PD 协议(Power Delivery 协…...

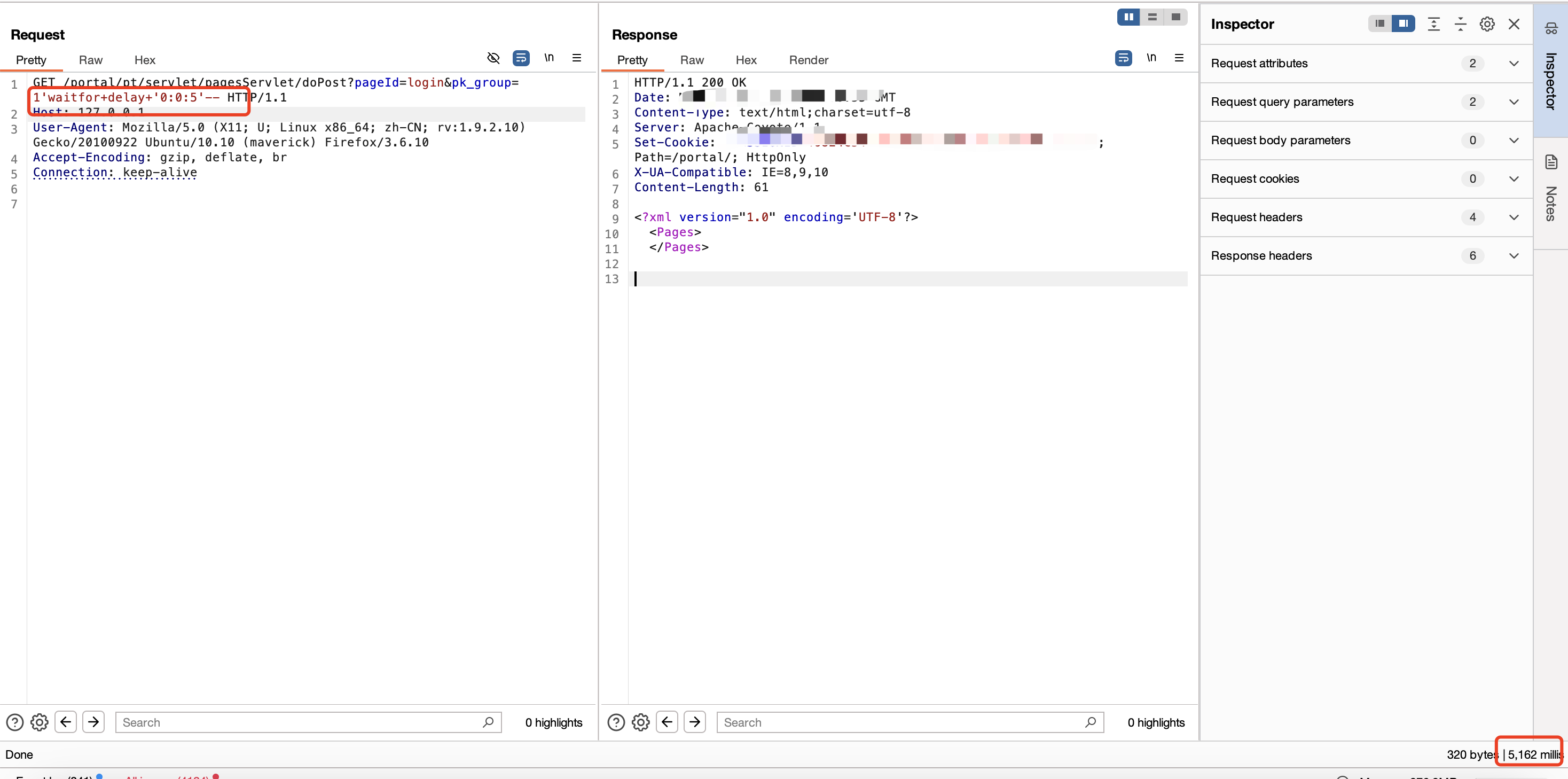

【漏洞复现】用友 NC pagesServlet Sql注入漏洞

免责声明: 本文内容旨在提供有关特定漏洞或安全漏洞的信息,以帮助用户更好地了解可能存在的风险。公布此类信息的目的在于促进网络安全意识和技术进步,并非出于任何恶意目的。阅读者应该明白,在利用本文提到的漏洞信息或进行相关测…...

边缘检测运用

文章目录 一、简介1.边缘检测的概念2.边缘检测的目的 二、代码实现三、边缘检测的方法1.1Canny边缘检测器1.2.Canny代码实现2.1Sobel边缘检测器2.2Sobel代码实现3.1Laplacian边缘检测器3.2Laplacian代码实现4.1Scharr边缘检测器4.2Scharr代码实现 四、边缘检测的应用 一、简介 …...

应用宝自动下载安装

import uiautomator2 as u2 from threading import Thread import logging import sys import os loggerlogging.getLogger("uiautomator2") logger.setLevel(logging.INFO) d u2.connect()"""下载模块""" class yingyongbao(object…...

Vue 2 中实现双击事件的几种方法

在 Vue 2 中处理用户交互,特别是双击事件,是一个常见的需求。Vue 提供了一种简洁的方式来绑定事件,包括双击事件。本文将介绍几种在 Vue 2 中实现双击事件的方法。 1. 使用 dblclick 指令 Vue 允许你直接在模板中使用 dblclick 指令来监听双…...

windows服务管理插件 nssm

NSSM是一个windows下服务管理插件,可以填加、删除、启动、停止服务 1.下载 官网:http://nssm.cc 下载页面:http://nssm.cc/download 直接下载:http://nssm.cc/release/nssm-2.24.zip 2.食用 以填加php8.2为例 2.1.将nssm.ex…...

【读书笔记-《30天自制操作系统》-19】Day20

本篇的内容围绕系统调用展开。为了让应用程序能够调用操作系统功能,引入了系统调用以及API的概念。首先实现了显示单个字符的API,让应用程序通过传递地址的方式进行调用;接下来又改进为通过中断的方式进行调用。在此基础上继续实现了显示字符…...

Kubernetes服务注册与发现

Kubernetes服务注册与发现 1、服务注册2、服务发现2.1 DNS服务发现2.2 环境变量(较少使用)💖The Begin💖点点关注,收藏不迷路💖 在Kubernetes中,服务注册与发现确保了Pod间的高效通信。 1、服务注册 当创建Service时,其信息被存储在Kubernetes的ETCD数据库中。Pod…...

【 html+css 绚丽Loading 】000047 玄武流转盘

前言:哈喽,大家好,今天给大家分享htmlcss 绚丽Loading!并提供具体代码帮助大家深入理解,彻底掌握!创作不易,如果能帮助到大家或者给大家一些灵感和启发,欢迎收藏关注哦 💕…...

线程池原理及改造

目录 一 线程池执行原理 二 线程池改造(一) 三 线程池改造(二) 一 线程池执行原理 首先我们先了解一下线程池里面几个参数: 第一个是核心线程数,第二个是线程池最大线程数。(线程池里面的线程分为核心线程和非核心线程,既然核心…...

)

彻底理解mysql Buffer Pool (拓展)

彻底理解Buffer Pool (拓展) 一、Buffer Pool 的内存管理策略对数据库性能的影响 内存分配与回收:Buffer Pool 在申请内存时,需要考虑操作系统的内存分配策略。如果分配不合理,可能导致内存碎片,影响性能…...

信号量(二值信号量和计数信号量)和互斥量

信号量 信号量(Semaphore) 是一种实现任务间通信的机制, 可以实现任务之间同步或临界资源的互斥访问, 常用于协助一组相互竞争的任务来访问临界资源。 在多任务系统中, 各任务之间需要同步或互斥实现临界资源的保护&a…...

结构型模式-python版

在21种设计模式中, 结构型设计模式有7种, 分别是: 适配器模式代理模式桥接模式享元模式外观模式组合模式装饰器模式 下面逐一简要介绍: 1 适配器模式 适配器(Adapter)设计模式是一种结构型设计模式&…...

Java重修笔记 第五十四天 坦克大战(二)常用的绘图方法、画出坦克图形

常用的绘图方法 1.设置当前画笔的颜色,可多次调用 public abstract void setColor(Color c) 参数:c -颜色 2. 画一条直线 public abstract void drawLine(int x1, int y1, int x2, int y2) 参数:x1 - 第一个点的 x坐标。 y1 - 第一点的 y坐…...

模型参数、模型存储精度、参数与显存

模型参数量衡量单位 M:百万(Million) B:十亿(Billion) 1 B 1000 M 1B 1000M 1B1000M 参数存储精度 模型参数是固定的,但是一个参数所表示多少字节不一定,需要看这个参数以什么…...

渗透实战PortSwigger靶场-XSS Lab 14:大多数标签和属性被阻止

<script>标签被拦截 我们需要把全部可用的 tag 和 event 进行暴力破解 XSS cheat sheet: https://portswigger.net/web-security/cross-site-scripting/cheat-sheet 通过爆破发现body可以用 再把全部 events 放进去爆破 这些 event 全部可用 <body onres…...

cf2117E

原题链接:https://codeforces.com/contest/2117/problem/E 题目背景: 给定两个数组a,b,可以执行多次以下操作:选择 i (1 < i < n - 1),并设置 或,也可以在执行上述操作前执行一次删除任意 和 。求…...

【Web 进阶篇】优雅的接口设计:统一响应、全局异常处理与参数校验

系列回顾: 在上一篇中,我们成功地为应用集成了数据库,并使用 Spring Data JPA 实现了基本的 CRUD API。我们的应用现在能“记忆”数据了!但是,如果你仔细审视那些 API,会发现它们还很“粗糙”:有…...

docker 部署发现spring.profiles.active 问题

报错: org.springframework.boot.context.config.InvalidConfigDataPropertyException: Property spring.profiles.active imported from location class path resource [application-test.yml] is invalid in a profile specific resource [origin: class path re…...

Razor编程中@Html的方法使用大全

文章目录 1. 基础HTML辅助方法1.1 Html.ActionLink()1.2 Html.RouteLink()1.3 Html.Display() / Html.DisplayFor()1.4 Html.Editor() / Html.EditorFor()1.5 Html.Label() / Html.LabelFor()1.6 Html.TextBox() / Html.TextBoxFor() 2. 表单相关辅助方法2.1 Html.BeginForm() …...

python爬虫——气象数据爬取

一、导入库与全局配置 python 运行 import json import datetime import time import requests from sqlalchemy import create_engine import csv import pandas as pd作用: 引入数据解析、网络请求、时间处理、数据库操作等所需库。requests:发送 …...

WebRTC调研

WebRTC是什么,为什么,如何使用 WebRTC有什么优势 WebRTC Architecture Amazon KVS WebRTC 其它厂商WebRTC 海康门禁WebRTC 海康门禁其他界面整理 威视通WebRTC 局域网 Google浏览器 Microsoft Edge 公网 RTSP RTMP NVR ONVIF SIP SRT WebRTC协…...

【实施指南】Android客户端HTTPS双向认证实施指南

🔐 一、所需准备材料 证书文件(6类核心文件) 类型 格式 作用 Android端要求 CA根证书 .crt/.pem 验证服务器/客户端证书合法性 需预置到Android信任库 服务器证书 .crt 服务器身份证明 客户端需持有以验证服务器 客户端证书 .crt 客户端身份…...

相关类相关的可视化图像总结

目录 一、散点图 二、气泡图 三、相关图 四、热力图 五、二维密度图 六、多模态二维密度图 七、雷达图 八、桑基图 九、总结 一、散点图 特点 通过点的位置展示两个连续变量之间的关系,可直观判断线性相关、非线性相关或无相关关系,点的分布密…...