第9篇:网络访问控制与认证机制

目录

引言

9.1 访问控制策略概述

9.2 认证机制的使用

9.3 密钥分发与证书机制

9.4 访问控制与认证在网络安全中的应用

9.5 网络访问控制与认证的挑战

9.6 总结

第9篇:网络访问控制与认证机制

引言

随着计算机网络的不断普及,安全问题日益受到关注。网络访问控制和认证机制是确保网络安全的重要措施。访问控制决定哪些用户或设备可以访问哪些资源,而认证机制则是确认用户或设备身份的手段。这一篇文章将详细介绍网络访问控制策略及其在网络中的实现,基于证书的认证方式和密钥分发机制,以及它们在网络安全中的重要性和应用。

9.1 访问控制策略概述

网络访问控制用于确定谁可以访问网络中的哪些资源,以及可以对这些资源执行哪些操作。有效的访问控制策略能够帮助防止未经授权的用户进入网络系统,保护网络资源的安全。

-

访问控制模型

-

自主访问控制(DAC,Discretionary Access Control):

-

访问权限由资源的所有者决定,用户可以自行授予或撤销对其他用户的访问权限。

-

优点:灵活性高,适用于需要个性化访问管理的小型组织。

-

缺点:容易受到滥用权限和社会工程攻击。

-

-

强制访问控制(MAC,Mandatory Access Control):

-

系统对资源访问进行集中控制,访问权限由安全策略决定,用户不能随意更改。

-

优点:安全性高,适用于需要严格管理的环境(如政府机构、军事领域)。

-

缺点:灵活性较差,管理复杂。

-

-

基于角色的访问控制(RBAC,Role-Based Access Control):

-

根据用户的角色分配访问权限,不直接授予用户权限,而是将权限赋给角色。

-

优点:管理便捷,适用于组织规模较大、角色分明的企业。

-

缺点:角色的定义和管理可能复杂。

-

-

| 访问控制模型 | 描述 | 优缺点 |

|---|---|---|

| 自主访问控制(DAC) | 用户自主管理访问权限 | 灵活性高,但容易滥用权限 |

| 强制访问控制(MAC) | 由系统根据安全策略统一管理访问 | 安全性高,但缺乏灵活性 |

| 基于角色的访问控制(RBAC) | 根据角色分配访问权限,简化权限管理 | 适合企业管理,但角色定义复杂 |

-

访问控制列表(ACL)

-

访问控制列表是一种常见的访问控制实现方式,它为每一个资源定义了哪些用户或设备可以对该资源进行哪些操作。

-

示例:一个文件的访问控制列表可能包含:用户A可以读写,用户B可以只读,其他用户没有访问权限。

-

9.2 认证机制的使用

认证机制用于确认用户或设备的身份,防止不法分子假冒合法用户进入系统。认证的方式多种多样,从最简单的用户名和密码,到更加复杂的基于证书和生物识别的认证技术。

-

用户名和密码认证

-

这是最常见的认证方式,用户通过输入用户名和密码来证明身份。

-

优点:实现简单,成本低。

-

缺点:容易受到字典攻击、暴力破解和钓鱼攻击。

-

-

基于证书的认证

-

数字证书是一种电子文档,用于在网络上验证用户或设备的身份。证书通常由**认证机构(CA)**颁发,包含持有者的公钥和身份信息。

-

**公钥基础设施(PKI)**是支持证书认证的一套管理系统,包括证书的申请、颁发、验证和撤销等操作。

-

代码示例:Python实现证书认证

from cryptography import x509 from cryptography.hazmat.primitives import serialization from cryptography.hazmat.primitives.asymmetric import rsa from cryptography.hazmat.primitives.hashes import SHA256def create_self_signed_cert():# 生成密钥对private_key = rsa.generate_private_key(public_exponent=65537, key_size=2048)# 创建自签名证书subject = issuer = x509.Name([x509.NameAttribute(x509.NameOID.COUNTRY_NAME, u"US"),x509.NameAttribute(x509.NameOID.ORGANIZATION_NAME, u"MyOrg"),x509.NameAttribute(x509.NameOID.COMMON_NAME, u"myorg.com"),])certificate = (x509.CertificateBuilder().subject_name(subject).issuer_name(issuer).public_key(private_key.public_key()).serial_number(x509.random_serial_number()).sign(private_key, SHA256()))return certificatecert = create_self_signed_cert() print(cert)在上述代码中,使用

cryptography库生成了一个自签名证书。该证书可以用于验证通信中设备的身份。 -

-

双因素认证(2FA)

-

双因素认证结合了两种不同类型的认证方式,例如密码和短信验证码。即使攻击者获取了用户密码,也无法通过短信认证,显著提高了安全性。

-

-

生物识别认证

-

使用生物特征(如指纹、面部、虹膜等)进行认证。这种方式由于使用了独特的生物信息,因此非常难以伪造。

-

9.3 密钥分发与证书机制

在网络通信中,如何安全地分发密钥是一个重要的问题。密钥分发和管理涉及密钥的生成、交换和保护,以确保通信双方能够安全地使用加密技术。

-

对称密钥分发

-

问题:对称密钥加密算法要求通信双方共享一个密钥,但如何安全地传递这个密钥是一个难题。如果通过不安全的信道传递密钥,攻击者可以窃听并获得密钥。

-

解决方案:通常通过可信第三方或预共享密钥(如在私下交付密钥)来实现对称密钥的安全分发。

-

-

非对称密钥交换

-

使用公钥加密技术来分发对称密钥。通信双方可以使用对方的公钥来加密密钥,并通过网络传输。即使攻击者拦截了密钥,也无法解密,因为需要私钥进行解密。

-

Diffie-Hellman密钥交换:一种常用的密钥交换算法,通信双方通过交换公开信息来生成共享密钥,且该共享密钥对攻击者来说非常难以推导。

-

-

公钥基础设施(PKI)

-

PKI 是一套用于管理公钥和数字证书的系统,能够实现安全的密钥分发和身份认证。

-

认证机构(CA):CA是负责签发和管理证书的机构,它保证证书的真实性和合法性。

-

证书撤销列表(CRL):当证书被认为不再可信(例如泄露)时,CA会将其加入CRL,提示其他参与者不再信任该证书。

-

9.4 访问控制与认证在网络安全中的应用

-

虚拟专用网络(VPN)

-

VPN 使用加密技术在公共网络上建立安全连接,保护数据传输的机密性和完整性。认证机制用于确认用户的身份,确保只有授权的用户才能访问VPN资源。

-

-

无线网络安全(WPA/WPA2)

-

在无线网络中,WPA(Wi-Fi Protected Access)和WPA2协议通过加密和认证确保用户能够安全地访问无线网络。WPA2引入了基于证书的认证,使得网络可以区分合法用户和非法用户。

-

-

访问控制在企业环境中的应用

-

企业内部网络通常通过**访问控制列表(ACL)或基于角色的访问控制(RBAC)**对员工的权限进行管理。例如,某部门的员工只能访问特定的服务器,而无法访问其他部门的敏感数据。

-

| 应用场景 | 访问控制方法 | 认证机制 |

| 企业内部网络 | 基于角色的访问控制(RBAC) | 用户名密码、证书认证、双因素认证 |

| 无线网络(Wi-Fi) | WPA/WPA2 加密与访问控制 | 共享密钥认证、证书认证 |

| 虚拟专用网络(VPN) | VPN 访问策略 | 用户名密码、数字证书 |

9.5 网络访问控制与认证的挑战

尽管网络访问控制和认证机制已经极大地提升了网络的安全性,但仍然面临诸多挑战。

-

安全漏洞

-

攻击者可以利用软件或协议中的漏洞绕过认证机制。例如,Web应用中的SQL注入漏洞可能导致攻击者绕过认证系统。

-

-

身份伪造与中间人攻击

-

在认证过程中,攻击者可能冒充合法用户进行身份伪造,或者通过中间人攻击截获认证信息。使用加密和证书验证可以有效降低这类攻击的风险。

-

-

认证的易用性与安全性

-

复杂的认证机制可能对用户造成不便,影响用户体验。例如,频繁的双因素认证可能降低用户的使用积极性。因此,在安全性和易用性之间寻找平衡是一个重要的挑战。

-

9.6 总结

网络访问控制与认证机制是确保网络安全的核心技术。通过访问控制模型(如DAC、MAC和RBAC),可以灵活地管理用户和资源的访问权限。而认证机制(如用户名密码、基于证书的认证、双因素认证)则通过确认用户身份来确保网络中操作的合法性。密钥分发和管理是安全通信的基础,通过公钥加密和PKI体系,可以有效解决密钥分发的问题。

本篇文章系统性地介绍了网络访问控制和认证机制,以及它们在实际应用中的作用。理解这些机制不仅能够帮助我们设计和管理安全的网络环境,也为应对各种网络威胁提供了重要工具。下一篇文章将继续探讨防火墙与入侵检测系统,它们在网络安全架构中的重要性及应用。

相关文章:

第9篇:网络访问控制与认证机制

目录 引言 9.1 访问控制策略概述 9.2 认证机制的使用 9.3 密钥分发与证书机制 9.4 访问控制与认证在网络安全中的应用 9.5 网络访问控制与认证的挑战 9.6 总结 第9篇:网络访问控制与认证机制 引言 随着计算机网络的不断普及,安全问题日益受到关…...

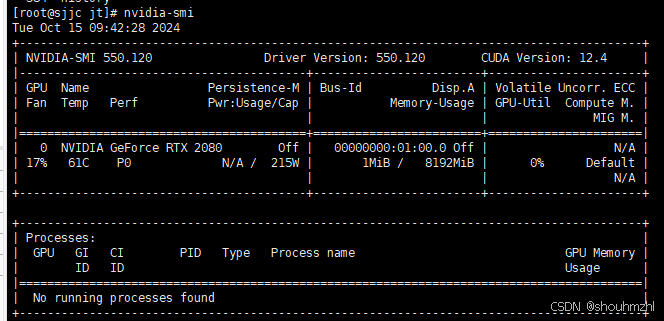

CentOS安装NVIDIA驱动、CUDA以及nvidia-container-toolkit

0.提前准备 0.1.更新yum源(以阿里为例) 0.1.1 备份当前的yum源 mv /etc/yum.repos.d/CentOS-Base.repo /etc/yum.repos.d/CentOS-Base.repo.backup 0.1.2 下载新的CentOS-Base.repo 到/etc/yum.repos.d/ CentOS 5 wget -O /etc/yum.repos.d/CentOS-Base…...

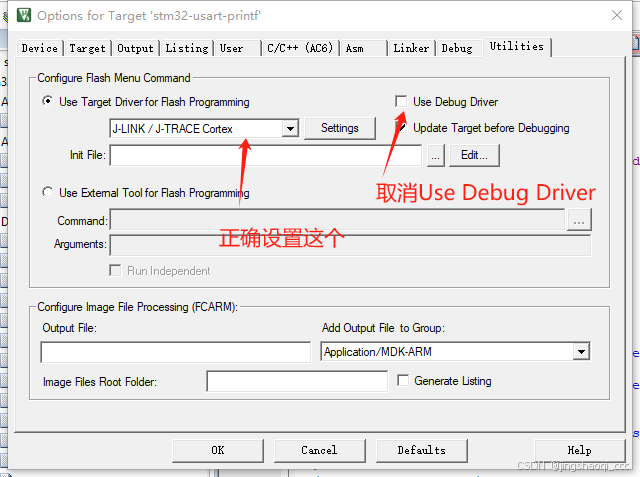

STM32调试,发现HAL_Init();之后无法调试,甚至无法让程序停下来

参考文档: STM32调试,发现HAL_Init();之后无法调试,甚至无法让程序停下来 - asml - 博客园 症状 最近开始学习STM32Cube,发现新建工程后无法正常调试,过了HAL_Init();之后就无法继续调试了. 无法进行让程序暂停以及停止等操作.并在输出窗口不断刷出 ERROR: Can n…...

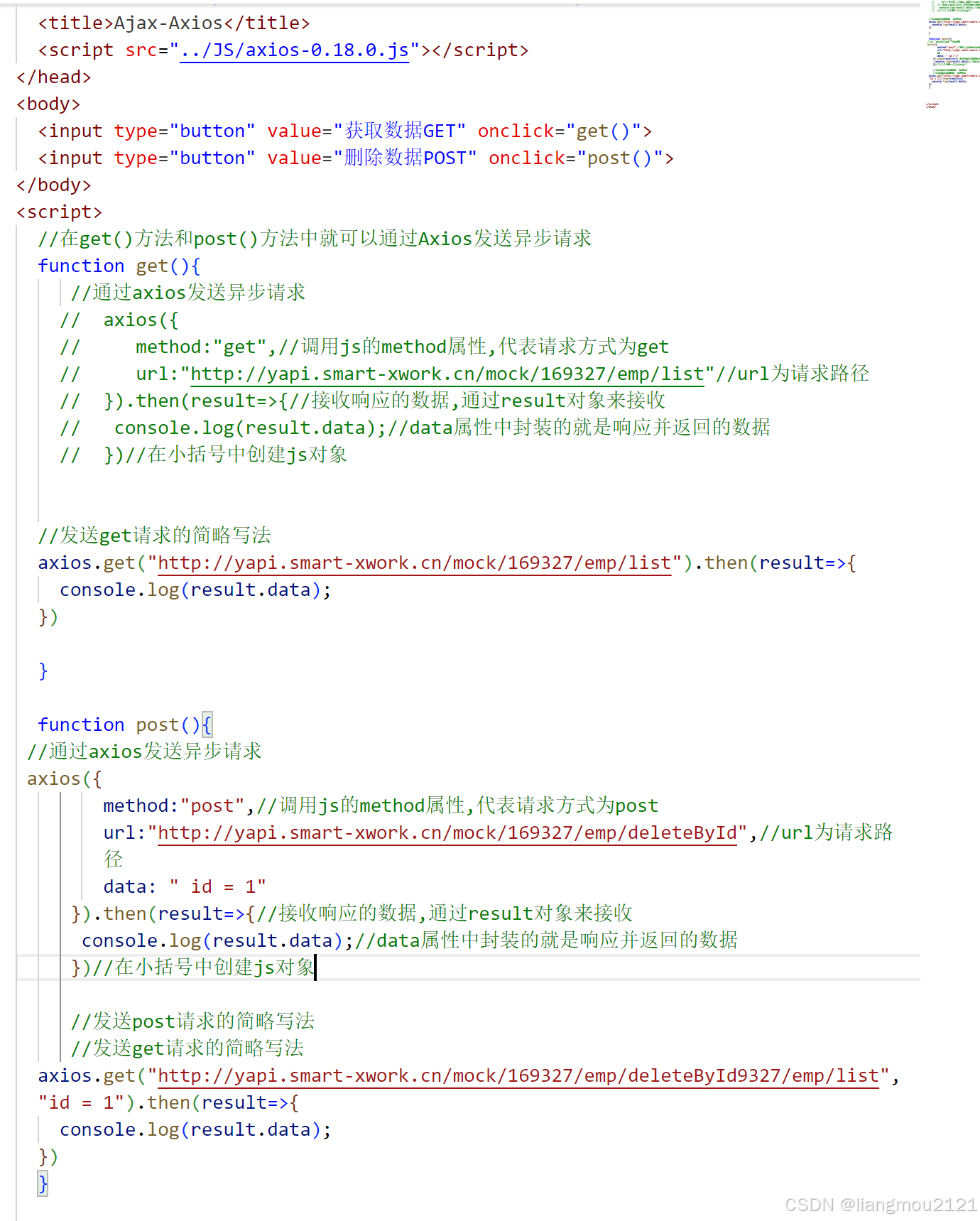

Ajax(web笔记)

文章目录 1.Ajax的概念2.Ajax 的作用3.原生Ajax4.Axios4.1Axios的概念4.2Axios入门 1.Ajax的概念 AsynchronousJavaScriptAndXML,异步的JavaScript和XML 2.Ajax 的作用 数据交换:过Ajax可以给服务器发送请求,并获取服务器响应的数据。异步交互:可以在…...

多入口+vite+vue3预渲染方案

如果你的项目要求加载速度要快,我们如果使用传统的vue3+sfc模式去开发,因为只有一个根节点,空白页面加载出来之后js才回去加载组件渲染,这样页面总是有一个短暂的空白。我们这里不讨论服务器端ssr和预渲染方案,仅仅是为了满足比较极端的优化需求,在这种情况下我的这套方案…...

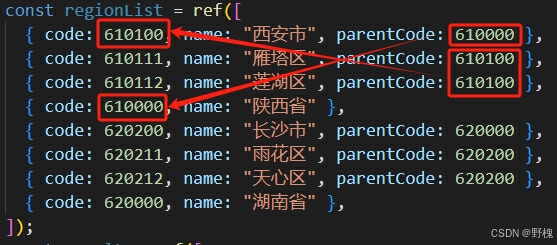

Vue3+Ts函数封装与应用

目录 一、基础函数 二、实际应用 2.1、根据id找到对应的value值(找第一个) 2.2、根据id找到对应的value值(找所有) 2.3、不重复的升序数组找数字(二分查找) 2.4、重复的无序数组找数字(统计个数) 2.5、将数组整理为树结构(省市区为例) 为什么要积累呢?因为面…...

C语言全局变量和局部变量同时应用的题题型[求一堆数组中10个学生的成绩里最高分、最低分和平均分。]

C语言函数 全局变量与局部结合变量题。 本片代码中包含全局变量max和min。 以及局部变量aver。 全局变量运用于从定义变量开始,局部变量运用于定义它的调用函数内。 正文开始: #include <stdio.h> int max0,min0; int main() { int average(int array[…...

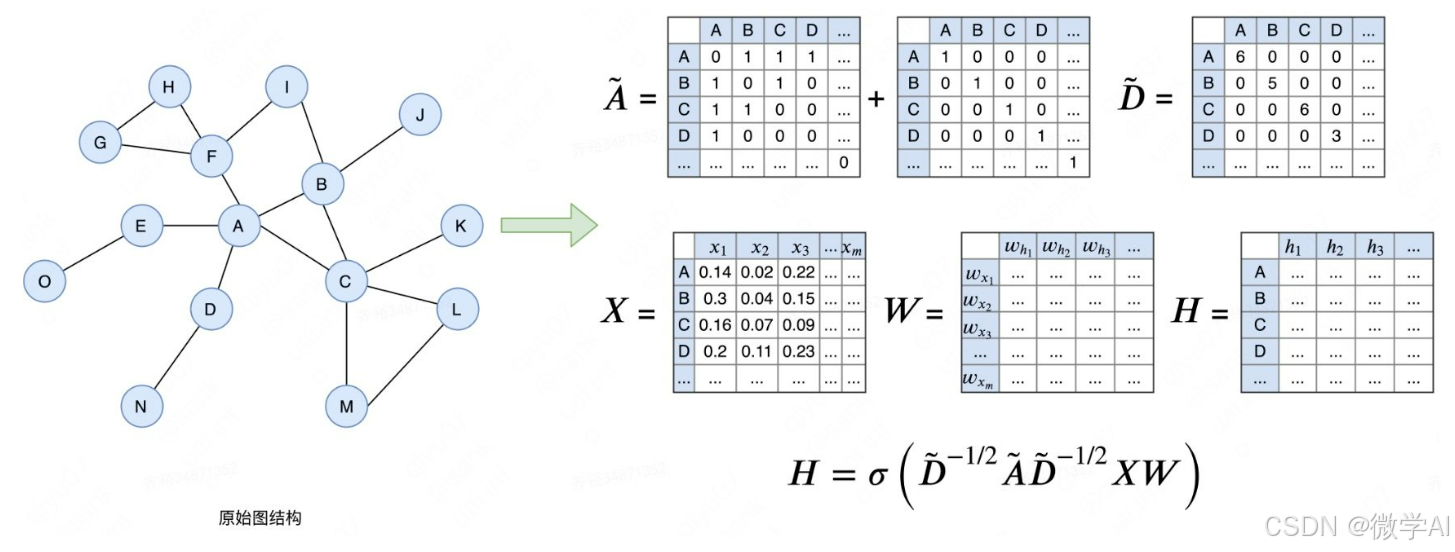

深度学习实战94-基于图卷积神经网络GCN模型的搭建以及在金融领域的场景

大家好,我是微学AI,今天给大家介绍一下深度学习实战94-基于图卷积神经网络GCN模型的搭建以及在金融领域的场景。文章首先介绍了GCN模型的原理及模型结构,随后提供了数据样例,并详细展示了实战代码。通过本文,读者可以深入了解GCN模型在金融场景下的应用,同时掌握代码的具…...

.NET 6新特性 | System.Text.Json功能改进

在.NET 6.0中,JSON处理库得到了显著的改进,主要体现在System.Text.Json上。以下是对.NET 6.0中改进的JSON处理库的详细分析: 一、System.Text.Json的引入与优势 在.NET 6中,Microsoft引入了新的JSON库System.Text.Json作为官方推…...

Matlab如何对全局优化算法启动并行计算

在 MATLAB 中,启用并行计算可以显著提高一些优化算法(如遗传算法 ga 和粒子群算法 particleswarm)的速度,特别是在种群或粒子群较大时。要启用并行计算,可以使用 UseParallel 参数。 1. 启用并行计算步骤 Step 1: 检…...

)

MYSQL-查看数据库中的存储过程语法(六)

13.7.5.9 SHOW CREATE PROCEDURE 语句 SHOW CREATE PROCEDURE proc_name此语句是 MySQL 扩展。它返回确切的字符串 ,可用于重新创建命名的存储过程。SHOW CREATE FUNCTION,显示有关存储函数的信息 (参见第 13.7.5.8 节“ SHOW CREATE FUNCTI…...

--模型部署 <连接客户端与服务端>)

【深度学习】(12)--模型部署 <连接客户端与服务端>

文章目录 模型部署一、模型部署的定义与目的二、模型部署的步骤三、模型部署的方式四、Flask框架五、实现模型部署1. 搭建服务端1.1 初始化Flask app1.2 加载模型1.3 数据预处理1.4 构建装饰器1.5 完整代码 2. 搭建客户端2.1 服务端网址2.2 发送请求2.3 完整代码 六、运行使用 …...

优化SQL查询的最佳实践:提升数据库性能的关键

SQL 查询是数据库操作的核心,特别是当数据量庞大时,性能问题尤为明显。优化 SQL 查询不仅能减少响应时间,还能提高系统整体的可伸缩性。本文将从索引、查询结构、数据库设计和缓存等方面详细介绍如何优化 SQL 查询以提升性能。 一、索引的使…...

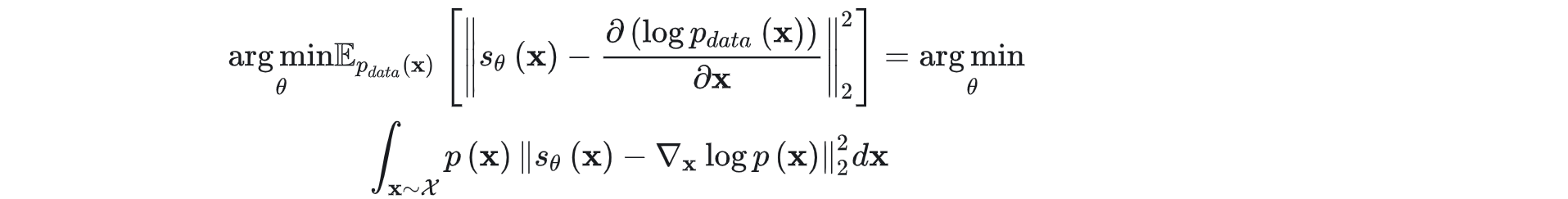

【AIGC视频生成】视频扩散模型(综述+最新进展)

文章目录 一、综述1.1 扩散模型1.1.1 Denoising Diffusion Probabilistic Models (DDPMs)1.1.2 Score-Based Generative Models (SGMs)1.1.3 Stochastic Differential Equations (Score SDEs) 1.2 相关任务1.3 数据集1.4 评价指标 二、年度进展1.runway gen2.1 Gen-1࿱…...

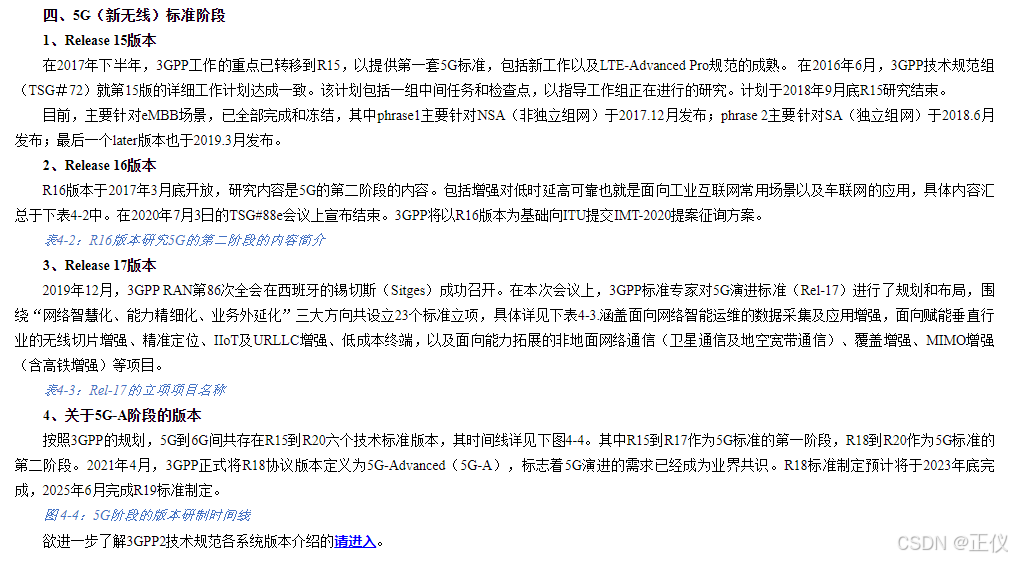

如何下载3GPP协议?

一、进入3GPP网页 https://www.3gpp.org/ 二、点击“Specifications &Technologies” 三、点击“FTP Server” 网址: https://www.3gpp.org/specifications-technologies 四、找到“latest”,查看最新版 网址: https://www.3gpp.org/ftp…...

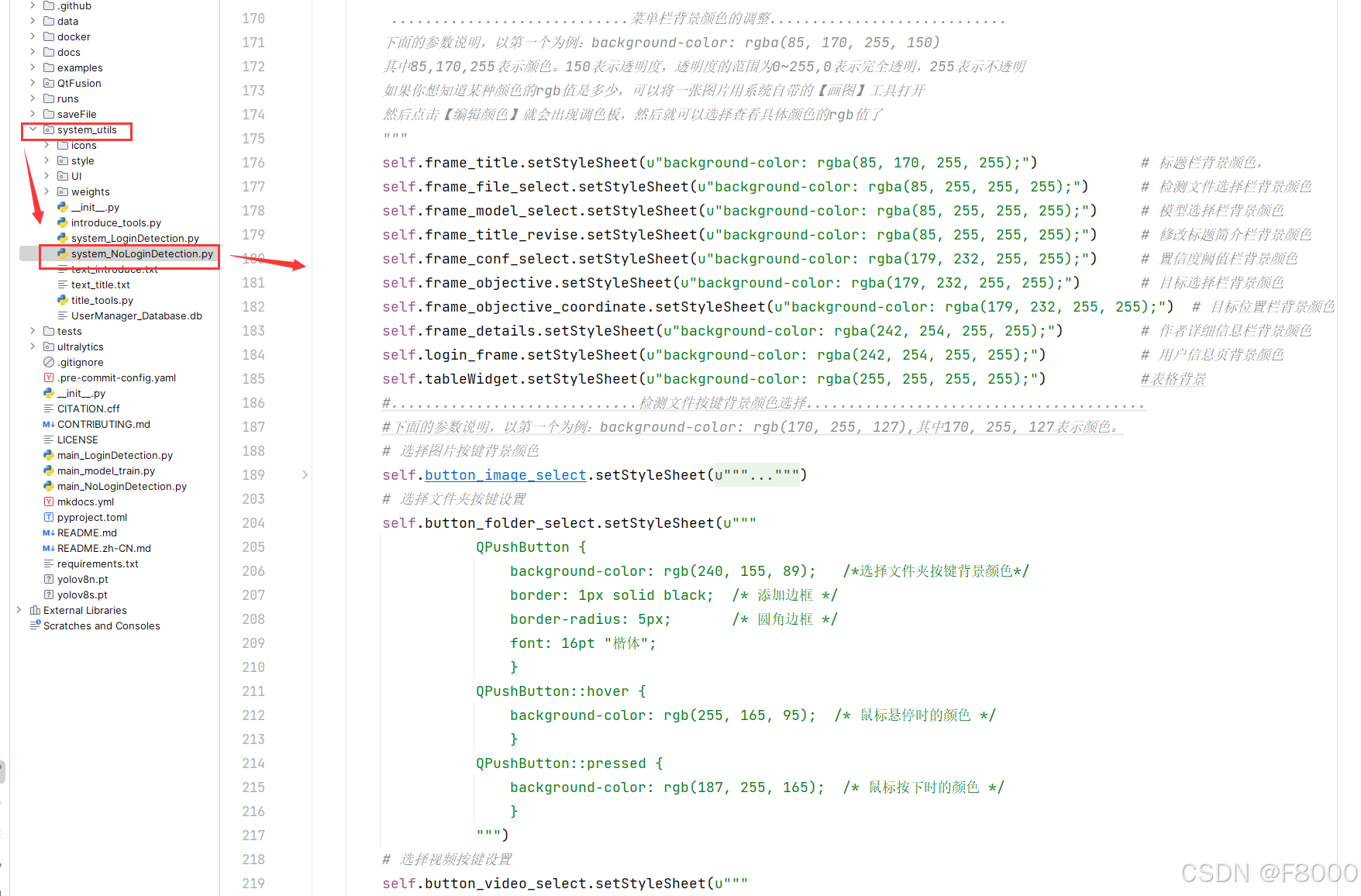

目标检测系统操作说明【用户使用指南】(python+pyside6界面+系统源码+可训练的数据集+也完成的训练模型)

1.100多种【基于YOLOv8/v10/v11的目标检测系统】目录(pythonpyside6界面系统源码可训练的数据集也完成的训练模型) 2.目标检测系统【环境搭建过程】(GPU版本) 3.目标检测系统【环境详细配置过程】(CPU版本࿰…...

Vue中使用路由

目录 单页应用程序:SPA - Single Page Application路由 VueRouterVueRouter使用步骤组件存放目录问题 路由模块封装声明式导航 - 导航连接两个类名自定义匹配类名 声明式导航 - 跳转传参Vue路由 - 重定向Vue路由 - 404Vue路由 - 模式设置 编程式导航 - 基本跳转编程…...

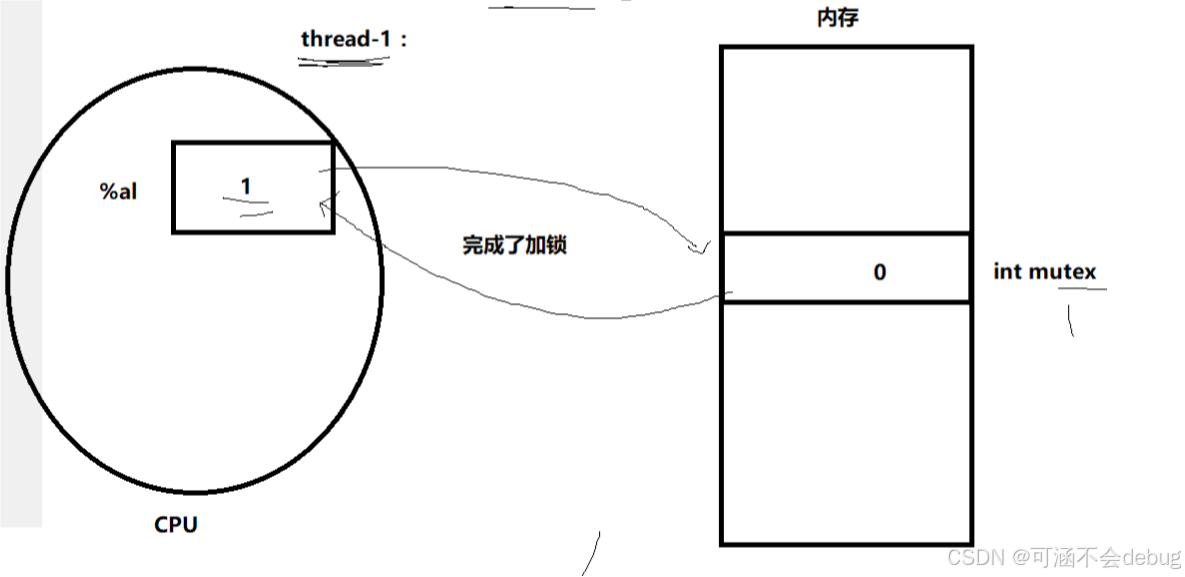

【Linux】多线程安全之道:互斥、加锁技术与底层原理

目录 1.线程的互斥 1.1.进程线程间的互斥相关背景概念 1.2.互斥量mutex的基本概念 所以多线程之间为什么要有互斥? 为什么抢票会抢到负数,无法获得正确结果? 为什么--操作不是原子性的呢? 解决方式: 2.三种加锁…...

收藏多年的四款音频剪辑工具你pick哪一个?

在这个时代,音频剪辑已经成为音乐制作、播客、自媒体等领域的必备技能。而随着网络技术的飞速发展,我们不再需要安装庞大的软件,只需一个浏览器,就能轻松完成音频剪辑工作。今天,就让我为大家推荐几款优秀的在线音频剪…...

使用Redis进行在线人数统计时,有哪些性能优化技巧?

使用Redis进行在线人数统计时,性能优化是关键,以下是一些性能优化技巧: 选择合适的数据结构: 对于在线人数统计,可以选择使用Set数据结构,因为它具有自动去重和高效的集合操作特性,非常适合用于…...

Ubuntu系统下交叉编译openssl

一、参考资料 OpenSSL&&libcurl库的交叉编译 - hesetone - 博客园 二、准备工作 1. 编译环境 宿主机:Ubuntu 20.04.6 LTSHost:ARM32位交叉编译器:arm-linux-gnueabihf-gcc-11.1.0 2. 设置交叉编译工具链 在交叉编译之前&#x…...

智慧工地云平台源码,基于微服务架构+Java+Spring Cloud +UniApp +MySql

智慧工地管理云平台系统,智慧工地全套源码,java版智慧工地源码,支持PC端、大屏端、移动端。 智慧工地聚焦建筑行业的市场需求,提供“平台网络终端”的整体解决方案,提供劳务管理、视频管理、智能监测、绿色施工、安全管…...

线程同步:确保多线程程序的安全与高效!

全文目录: 开篇语前序前言第一部分:线程同步的概念与问题1.1 线程同步的概念1.2 线程同步的问题1.3 线程同步的解决方案 第二部分:synchronized关键字的使用2.1 使用 synchronized修饰方法2.2 使用 synchronized修饰代码块 第三部分ÿ…...

Mybatis逆向工程,动态创建实体类、条件扩展类、Mapper接口、Mapper.xml映射文件

今天呢,博主的学习进度也是步入了Java Mybatis 框架,目前正在逐步杨帆旗航。 那么接下来就给大家出一期有关 Mybatis 逆向工程的教学,希望能对大家有所帮助,也特别欢迎大家指点不足之处,小生很乐意接受正确的建议&…...

定时器任务——若依源码分析

分析util包下面的工具类schedule utils: ScheduleUtils 是若依中用于与 Quartz 框架交互的工具类,封装了定时任务的 创建、更新、暂停、删除等核心逻辑。 createScheduleJob createScheduleJob 用于将任务注册到 Quartz,先构建任务的 JobD…...

C++中string流知识详解和示例

一、概览与类体系 C 提供三种基于内存字符串的流,定义在 <sstream> 中: std::istringstream:输入流,从已有字符串中读取并解析。std::ostringstream:输出流,向内部缓冲区写入内容,最终取…...

Rust 异步编程

Rust 异步编程 引言 Rust 是一种系统编程语言,以其高性能、安全性以及零成本抽象而著称。在多核处理器成为主流的今天,异步编程成为了一种提高应用性能、优化资源利用的有效手段。本文将深入探讨 Rust 异步编程的核心概念、常用库以及最佳实践。 异步编程基础 什么是异步…...

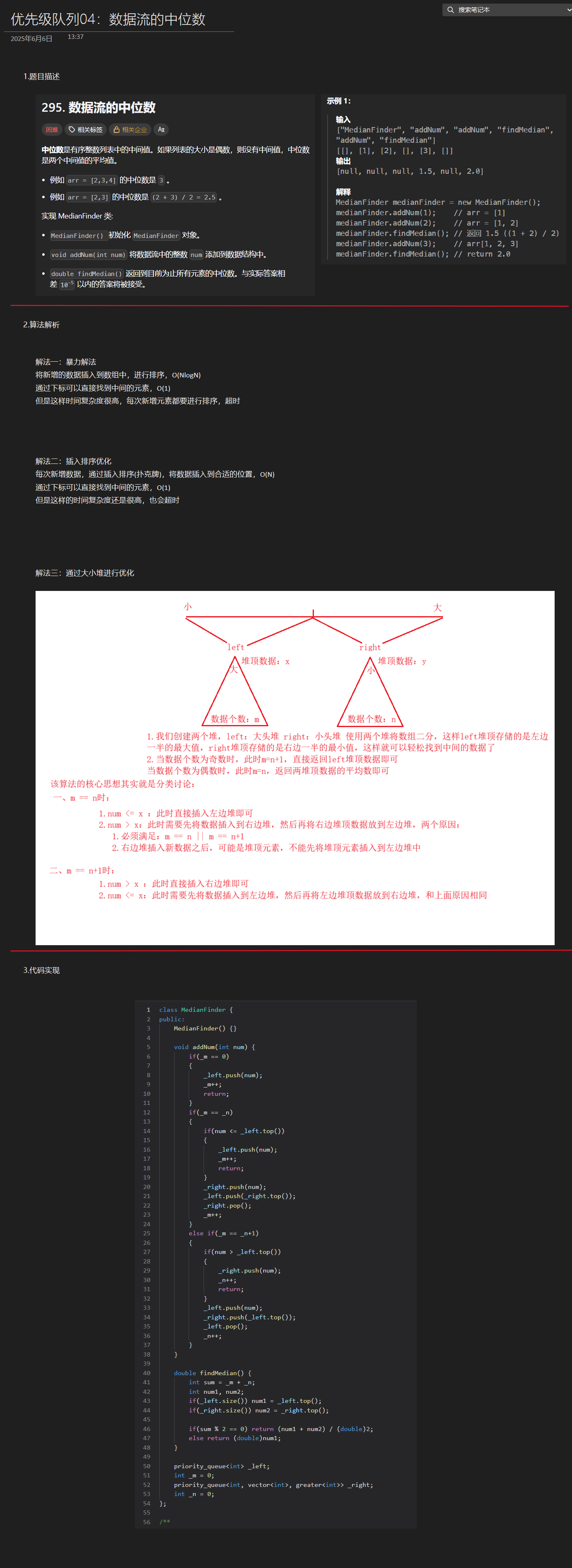

优选算法第十二讲:队列 + 宽搜 优先级队列

优选算法第十二讲:队列 宽搜 && 优先级队列 1.N叉树的层序遍历2.二叉树的锯齿型层序遍历3.二叉树最大宽度4.在每个树行中找最大值5.优先级队列 -- 最后一块石头的重量6.数据流中的第K大元素7.前K个高频单词8.数据流的中位数 1.N叉树的层序遍历 2.二叉树的锯…...

Python ROS2【机器人中间件框架】 简介

销量过万TEEIS德国护膝夏天用薄款 优惠券冠生园 百花蜂蜜428g 挤压瓶纯蜂蜜巨奇严选 鞋子除臭剂360ml 多芬身体磨砂膏280g健70%-75%酒精消毒棉片湿巾1418cm 80片/袋3袋大包清洁食品用消毒 优惠券AIMORNY52朵红玫瑰永生香皂花同城配送非鲜花七夕情人节生日礼物送女友 热卖妙洁棉…...

LeetCode - 199. 二叉树的右视图

题目 199. 二叉树的右视图 - 力扣(LeetCode) 思路 右视图是指从树的右侧看,对于每一层,只能看到该层最右边的节点。实现思路是: 使用深度优先搜索(DFS)按照"根-右-左"的顺序遍历树记录每个节点的深度对于…...