Windows网络安全基础

随着互联网的发展和普及,Windows网络安全问题愈发严重。在本文中,我们将会介绍Windows网络安全的基本概念,包括网络攻击类型、网络安全威胁、网络安全防御措施等等,帮助初学者更好地了解Windows网络安全。

一、网络攻击类型

网络攻击是指黑客攻击者利用各种手段通过网络对Windows系统进行攻击,以获取敏感信息、破坏系统等目的。下面是几种常见的网络攻击类型:

- 病毒:病毒是一种能够自我复制并感染其他文件的恶意软件。一旦感染了Windows系统,病毒会开始破坏系统,导致系统崩溃、文件丢失等问题。

- 木马:木马是一种隐藏在正常软件中的恶意程序,可以让攻击者远程控制Windows系统,并获取敏感信息。

- 垃圾邮件:垃圾邮件是指发送垃圾信息或广告的电子邮件。黑客攻击者可以通过垃圾邮件诱骗用户点击链接或下载附件,从而感染Windows系统。

- 钓鱼攻击:钓鱼攻击是指黑客攻击者使用虚假的网站或电子邮件来欺骗用户输入敏感信息,例如银行账户密码、信用卡号码等等。

- DDoS攻击:DDoS攻击是指黑客攻击者使用大量的计算机发起攻击,以使目标网站或服务器无法正常工作。

二、网络安全威胁

网络安全威胁是指对Windows系统安全造成的各种威胁。下面是几种常见的网络安全威胁:

- 数据泄露:黑客攻击者可以通过各种手段获取敏感信息,例如银行账户密码、信用卡号码、个人身份证号码等等。

- 系统瘫痪:黑客攻击者可以利用各种漏洞和攻击手段对Windows系统进行攻击,导致系统瘫痪或无法正常工作。

- 信息篡改:黑客攻击者可以通过篡改网站内容、篡改数据库等手段来获取利益或破坏系统。

- 恶意软件感染:黑客攻击者可以通过各种手段将恶意软件感染到Windows系统中,从而导致系统崩溃、数据丢失等问题。

- 网络钓鱼:黑客攻击者可以通过虚假的网站或电子邮件来欺骗用户输入敏感信息,从而造成数据泄露等问题。

三、网络安全防御措施

为了保护Windows系统的安全,用户需要采取一些网络安全防御措施。下面是几种常用的网络安全防御措施:

- 安装杀毒软件:在Windows系统中安装杀毒软件是保护系统安全的重要措施。杀毒软件可以实时监测系统中的恶意软件,并及时清除感染。用户应该选择知名的杀毒软件,并及时更新病毒库。

- 更新操作系统和软件:黑客攻击者通常会利用系统漏洞来攻击Windows系统,因此用户需要及时更新操作系统和软件,以修复漏洞以及提高系统安全性。

- 使用防火墙:防火墙可以帮助用户监控网络连接,阻止未经授权的访问和攻击。用户可以在Windows系统中开启防火墙,并设置适当的规则来保护系统安全。

- 设置强密码:强密码可以有效地保护用户的账户安全。用户应该设置复杂的密码,并定期更换密码。

- 避免使用公共Wi-Fi:公共Wi-Fi网络容易被黑客攻击者利用,用户应该避免使用公共Wi-Fi网络来保护自己的数据安全。

总结:

通过本文的介绍,我们可以了解到Windows网络安全的基本概念,包括网络攻击类型、网络安全威胁、网络安全防御措施等等。针对不同类型的网络攻击,用户应该采取不同的防御措施,例如安装杀毒软件、更新操作系统和软件、使用防火墙、设置强密码、避免使用公共Wi-Fi等等。在日常使用Windows系统时,用户应该注意保护自己的数据安全,避免泄露个人信息和敏感数据。最重要的是,用户应该保持警惕,及时发现和处理网络安全威胁,保护自己的Windows系统安全。

Windows系统的网络安全配置

Windows系统的网络安全配置是保护计算机安全的重要措施。在本文中,我们将会介绍Windows系统的网络安全配置,包括网络安全设置、网络共享设置、防火墙设置等等,帮助初学者更好地了解Windows系统的网络安全配置。

一、网络安全设置

Windows系统提供了一系列网络安全设置,可以帮助用户保护计算机安全。下面是一些常见的网络安全设置:

- 禁用不必要的服务:Windows系统中有许多不必要的服务,可以通过禁用这些服务来减少安全威胁。用户可以在“服务”中找到这些服务,并将其禁用。

- 关闭不必要的端口:Windows系统中有一些开放的端口,可以通过关闭这些端口来减少安全威胁。用户可以在“Windows防火墙”中设置端口。

- 禁用Guest账户:Guest账户是系统默认设置的一个账户,禁用Guest账户可以减少安全威胁。用户可以在“本地用户和组”中禁用Guest账户。

- 启用UAC:UAC(用户账户控制)可以帮助用户控制系统的活动,避免未经授权的更改。用户可以在“用户账户”中启用UAC。

- 启用BitLocker:BitLocker是Windows系统提供的加密工具,可以帮助用户保护计算机数据的安全。用户可以在“控制面板”中启用BitLocker。

二、网络共享设置

Windows系统中的网络共享设置可以帮助用户共享文件和打印机,但也会增加安全威胁。下面是一些常见的网络共享设置:

- 禁用不必要的共享:Windows系统中有一些默认共享,可以通过禁用这些共享来减少安全威胁。用户可以在“共享”中找到这些共享。

- 启用密码保护共享:密码保护共享可以帮助用户控制共享的访问权限,避免未经授权的访问。用户可以在“共享”中启用密码保护共享。

- 限制共享的访问权限:用户可以设置共享的访问权限,避免未经授权的访问。在“共享”中,用户可以设置共享的访问权限,例如只允许特定的用户或组访问共享。

- 禁用NetBIOS:NetBIOS是一种网络传输协议,但也会增加安全威胁。用户可以在“网络适配器”中禁用NetBIOS。

- 启用防火墙:防火墙可以帮助用户控制网络流量,避免未经授权的访问。用户可以在“Windows防火墙”中启用防火墙。

三、防火墙设置

防火墙是保护计算机安全的重要措施。Windows系统中提供了内置的防火墙,用户可以通过防火墙设置来保护计算机安全。下面是一些常见的防火墙设置:

- 启用防火墙:用户可以在“Windows防火墙”中启用防火墙,避免未经授权的访问。

- 设置防火墙规则:用户可以在“Windows防火墙”中设置防火墙规则,控制网络流量,避免未经授权的访问。

- 配置入站和出站规则:用户可以配置入站和出站规则,控制网络流量,避免未经授权的访问。

- 允许或拒绝特定应用程序的访问:用户可以在“Windows防火墙”中允许或拒绝特定应用程序的访问,避免未经授权的访问。

- 启用高级安全设置:用户可以在“Windows防火墙”中启用高级安全设置,包括IPsec、安全性监视器等,以增强计算机的安全性。

四、总结

通过本文的介绍,我们可以了解到Windows系统的网络安全配置,包括网络安全设置、网络共享设置、防火墙设置等等。为了保护计算机安全,用户应该采取一系列措施,例如禁用不必要的服务和端口、启用UAC和BitLocker、启用密码保护共享、设置防火墙规则等等。在使用Windows系统时,用户应该时刻保持警惕,避免不必要的安全威胁。最重要的是,用户应该定期更新系统和软件,以修复漏洞和提高系统安全性。通过合理的网络安全配置,用户可以有效地保护计算机安全,避免数据泄露和信息篡改等安全威胁的发生。

常见的网络攻击与防范

随着互联网的普及和发展,Windows系统面临着越来越多的网络攻击。在本文中,我们将会介绍Windows常见的网络攻击类型以及防范方法,帮助初学者更好地了解如何保护Windows系统的安全。

一、病毒攻击

病毒攻击是指黑客攻击者通过病毒感染Windows系统,以获取敏感信息、破坏系统等目的。下面是一些常见的病毒攻击类型:

- Trojan病毒:木马病毒是一种隐藏在正常软件中的恶意程序,可以让攻击者远程控制Windows系统,并获取敏感信息。

- Ransomware病毒:勒索病毒是一种可以锁定系统文件或者加密文件的恶意软件,攻击者通过勒索来获取利益。

- Macro病毒:宏病毒是一种针对Office文档的恶意软件,攻击者通过利用Office软件漏洞来感染系统,获取敏感信息。

下面是一些病毒攻击防范的方法:

- 安装杀毒软件和防火墙:安装杀毒软件和防火墙可以有效地防止病毒攻击。杀毒软件可以识别和清除病毒,防火墙可以阻止恶意程序的入侵。

- 避免打开未知的邮件和附件:不要打开未知的邮件和附件,以免病毒通过邮件感染系统。

- 定期更新系统和软件:定期更新系统和软件可以修复漏洞,提高系统安全性,避免病毒攻击的发生。

- 启用UAC和BitLocker:启用UAC和BitLocker可以增强系统的安全性,避免病毒攻击的发生。

- 在线行为要谨慎:在上网时,要避免访问不安全的网站和下载不明来源的软件,以免感染病毒。

二、网络钓鱼攻击

网络钓鱼攻击是指黑客攻击者利用虚假的网站、电子邮件等方式,骗取用户的敏感信息,例如登录名、密码、银行卡号等。下面是一些常见的网络钓鱼攻击类型:

- 假冒网站:攻击者通过制作与真实网站相似的虚假网站,引诱用户输入敏感信息。

- 假冒电子邮件:攻击者通过制作与真实邮件相似的虚假邮件,引诱用户点击链接或下载附件,以获取敏感信息。

下面是一些网络钓鱼攻击防范的方法:

- 注意邮件和网站的来源:在访问网站和打开邮件时,要注意其来源和真实性,避免被攻击者诱骗。

- 安装反钓鱼插件:安装反钓鱼插件可以帮助用户识别虚假网站和电子邮件,避免被攻击者诱骗。

- 不随意泄露个人信息:用户应该注意保护个人信息,避免随意泄露个人信息,例如登录名、密码、银行卡号等。

- 定期更换密码:用户应该定期更换密码,避免密码被攻击者恶意获取。

- 怀疑可疑链接和附件:在接收到未知来源的链接和附件时,用户应该怀疑其真实性,避免被攻击者诱骗。

三、网络入侵攻击

网络入侵攻击是指黑客攻击者通过漏洞等方式入侵Windows系统,以获取敏感信息、破坏系统等目的。下面是一些常见的网络入侵攻击类型:

- SQL注入攻击:SQL注入攻击是指黑客攻击者通过输入恶意的SQL语句,来获取数据库中的敏感信息。

- DDos攻击:DDos攻击是指黑客攻击者通过大量的网络流量,使目标服务器瘫痪,导致服务不可用。

- 端口扫描攻击:端口扫描攻击是指黑客攻击者通过扫描目标系统的开放端口,找到系统漏洞,进而入侵系统。

下面是一些网络入侵攻击防范的方法:

- 安装补丁和更新:安装补丁和更新可以修复系统漏洞,提高系统的安全性。

- 设置强密码和账户锁定策略:设置强密码和账户锁定策略可以增加系统的安全性,避免被攻击者恶意获取账户信息。

- 禁用不必要的服务和端口:禁用不必要的服务和端口可以减少系统的安全威胁。

- 安装防火墙和入侵检测系统:安装防火墙和入侵检测系统可以帮助用户监控网络流量和检测入侵攻击,防止被攻击者入侵系统。

- 定期备份数据:定期备份数据可以避免数据丢失或被攻击者破坏。

四、总结

通过本文的介绍,我们可以了解到Windows常见的网络攻击类型以及防范方法,包括病毒攻击、网络钓鱼攻击和网络入侵攻击等等。为了保护Windows系统的安全,用户应该采取一系列措施,例如安装杀毒软件和防火墙、定期更新系统和软件、设置强密码和账户锁定策略等等。在使用Windows系统时,用户应该时刻保持警惕,避免不必要的安全威胁。最重要的是,用户应该定期备份数据,以避免数据丢失或被攻击者破坏。通过合理的网络安全配置和防范措施,我们可以更好地保护Windows系统的安全,避免被黑客攻击者入侵和获取敏感信息。

相关文章:

Windows网络安全基础

随着互联网的发展和普及,Windows网络安全问题愈发严重。在本文中,我们将会介绍Windows网络安全的基本概念,包括网络攻击类型、网络安全威胁、网络安全防御措施等等,帮助初学者更好地了解Windows网络安全。 一、网络攻击类型 网络…...

spring boot知识点4

1.如何监视所有spring boot微服务 安装actuator插件,然后通过接口查询 /actuator/health 2.spring boot项目性能如何优化 a.优化启动时间,去除重复的依赖 b.JVM优化(java虚拟机优化),限制堆的最小最大值 c.数据库…...

【大模型系列篇】DeepSeek-R1如何通过强化学习有效提升大型语言模型的推理能力?

如何通过强化学习(RL)有效提升大型语言模型(LLM)的推理能力? 《DeepSeek-R1: Incentivizing Reasoning Capability in LLMs via Reinforcement Learning》由DeepSeek-AI团队撰写,主要介绍了他们开发的第一代…...

主表增一个子表批量新增

1、在新增接口里,先随机生成编码,生成RedisLock,逻辑校验,Dto转bean,新增主表,获取主表的ID,新增子表,最后释放锁 2、在修改接口里,获取主表ID,先修改主表&am…...

Llama 3.1 本地电脑部署 Linux系统 【轻松简易】

本文分享在自己的本地电脑部署 llama3.1,而且轻松简易,快速上手。 这里借助Ollama工具,在Linux系统中进行大模型部署~ Llama3.1,有三个版本:8B、70B、405B Llama 3.1 405B 是第一个公开可用的模型,在常识…...

langchain系列 - FewShotPromptTemplate 少量示例

导读 环境:OpenEuler、Windows 11、WSL 2、Python 3.12.3 langchain 0.3 背景:前期忙碌的开发阶段结束,需要沉淀自己的应用知识,过一遍LangChain 时间:20250220 说明:技术梳理,针对FewShotP…...

详细介绍下软件生命周期的各个阶段以及常见的软件生命周期模型

软件生命周期(Software Life Cycle)是指软件从需求分析到最终退役的整个过程。通常,软件生命周期可以划分为以下几个主要阶段: 一、软件生命周期的主要阶段 需求分析(Requirements Analysis) 与客户沟通&am…...

重构谷粒商城07:Git一小时快速起飞指南

重构谷粒商城07:Git一小时快速起飞指南 前言:这个系列将使用最前沿的cursor作为辅助编程工具,来快速开发一些基础的编程项目。目的是为了在真实项目中,帮助初级程序员快速进阶,以最快的速度,效率ÿ…...

)

设计模式教程:命令模式(Command Pattern)

1. 什么是命令模式? 命令模式(Command Pattern)是一种行为型设计模式。它将请求封装成一个对象,从而使你能够用不同的请求、队列和日志请求以及支持可撤销操作。 简单来说,命令模式通过把请求封装成对象的方式解耦了…...

Qt中使用QPdfWriter类结合QPainter类绘制并输出PDF文件

一.类的介绍 1.QPdfWriter介绍 Qt中提供了一个直接可以处理PDF的类,这就是QPdfWriter类。 (1)PDF文件生成 支持创建新的PDF文件或覆盖已有文件,通过构造函数直接绑定文件路径或QFile对象; 默认生成矢量图形PDF&#…...

Android开发-深入解析Android中的AIDL及其应用场景

深入解析 Android 中的 AIDL 及其应用场景 1. 前言2. AIDL 的核心概念3. AIDL 的实现步骤3.1. 定义 AIDL 接口文件3.2. 实现服务端(Service)3.3. 客户端绑定与调用 4. AIDL 的典型应用场景4.1. 多进程应用4.2. 与系统服务交互4.3. 高性能 IPC4.4. 跨应用…...

RT-Thread+STM32L475VET6实现红外遥控实验

文章目录 前言一、板载资源介绍二、具体步骤1. 确定红外接收头引脚编号2. 下载infrared软件包3. 配置infrared软件包4. 打开STM32CubeMX进行相关配置4.1 使用外部高速时钟,并修改时钟树4.2 打开定时器16(定时器根据自己需求调整)4.3 打开串口4.4 生成工程 5. 打开HW…...

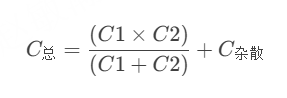

【机器学习】衡量线性回归算法最好的指标:R Squared

衡量线性回归算法最好的指标:R Squared 一、摘要二、回归算法评价指标与R Squared指标介绍三、R Squared的编程实践 一、摘要 本文主要介绍了线性回归算法中用于衡量模型优劣的重要指标——R Squared(R方)。R方用于比较模型预测结果与实际结…...

设计模式-Java

一、创建型模式 1. 单例模式 定义 确保一个类只有一个实例,并提供一个全局访问点。 实现方式 饿汉式(线程安全,但可能浪费资源) public class Singleton {// 静态变量,类加载时初始化private static final Singlet…...

代码讲解系列-CV(五)——语义分割基础

文章目录 一、图像分割标注1.1 Labelme标注1.2 SAM辅助1.3 json格式 二、数据解析2.1 Dataset2.2 train.py2.2.1 取参2.2.2 分割和数据集的读取 三、Unet网络搭建3.1 Unet3.2 Network 四、损失函数和指标4.1 DICE系数4.2 损失函数4.3 半精度训练 五、SAM六、作业 语义分割是图片…...

在mfc中使用自定义三维向量类和计算多个三维向量的平均值

先添加一个普通类, Vector3.h, // Vector3.h: interface for the Vector3 class. // //#if !defined(AFX_VECTOR3_H__53D34D26_95FF_4377_BD54_57F4271918A4__INCLUDED_) #define AFX_VECTOR3_H__53D34D26_95FF_4377_BD54_57F4271918A4__INCLUDED_#if _MSC_VER > 1000 #p…...

RDMA ibverbs_API功能说明

设备管理 获取当前活动网卡 返回当前rdma设备列表 struct ibv_device **ibv_get_device_list(int *num_devices);//使用 struct ibv_device **dev_list ibv_get_device_list(NULL);获取网卡名 返回网卡名字字符串:如"mlx5_0",一般通过网卡…...

【C++语言】string 类

一、为什么要学习 string 类 C语言中,字符串是以 “\0” 结尾的一些字符的集合,为了操作方便,C标准库中提供了一些 str 系列的库函数,但是这些库函数与字符串是分离开的,不太符合 OOP 的思想,而且底层空间需…...

快速上手gdb/cgdb

Linux调试器-gdb使用 1.背景2.调试原理、技巧命令2.1指令2.2 本质2.3 技巧 1.背景 程序的发布方式有两种,debug模式和release模式 Linux gcc/g出来的二进制程序,默认是release模式 要使用gdb调试,必须在源代码生成二进制程序的时候, 加上 -g…...

)

《养生》(二)

一、基础生活调整 1.作息规律 固定每天7-8小时睡眠,尽量22:30前入睡,晨起后拉开窗帘晒太阳5分钟,调节生物钟 2.饮食优化 三餐定时,每餐细嚼慢咽20次以上,优先吃蔬菜和蛋白质(如鸡蛋、豆腐&#x…...

【kafka】Golang实现分布式Masscan任务调度系统

要求: 输出两个程序,一个命令行程序(命令行参数用flag)和一个服务端程序。 命令行程序支持通过命令行参数配置下发IP或IP段、端口、扫描带宽,然后将消息推送到kafka里面。 服务端程序: 从kafka消费者接收…...

python如何将word的doc另存为docx

将 DOCX 文件另存为 DOCX 格式(Python 实现) 在 Python 中,你可以使用 python-docx 库来操作 Word 文档。不过需要注意的是,.doc 是旧的 Word 格式,而 .docx 是新的基于 XML 的格式。python-docx 只能处理 .docx 格式…...

unix/linux,sudo,其发展历程详细时间线、由来、历史背景

sudo 的诞生和演化,本身就是一部 Unix/Linux 系统管理哲学变迁的微缩史。来,让我们拨开时间的迷雾,一同探寻 sudo 那波澜壮阔(也颇为实用主义)的发展历程。 历史背景:su的时代与困境 ( 20 世纪 70 年代 - 80 年代初) 在 sudo 出现之前,Unix 系统管理员和需要特权操作的…...

【论文阅读28】-CNN-BiLSTM-Attention-(2024)

本文把滑坡位移序列拆开、筛优质因子,再用 CNN-BiLSTM-Attention 来动态预测每个子序列,最后重构出总位移,预测效果超越传统模型。 文章目录 1 引言2 方法2.1 位移时间序列加性模型2.2 变分模态分解 (VMD) 具体步骤2.3.1 样本熵(S…...

Spring数据访问模块设计

前面我们已经完成了IoC和web模块的设计,聪明的码友立马就知道了,该到数据访问模块了,要不就这俩玩个6啊,查库势在必行,至此,它来了。 一、核心设计理念 1、痛点在哪 应用离不开数据(数据库、No…...

-HIve数据分析)

大数据学习(132)-HIve数据分析

🍋🍋大数据学习🍋🍋 🔥系列专栏: 👑哲学语录: 用力所能及,改变世界。 💖如果觉得博主的文章还不错的话,请点赞👍收藏⭐️留言Ǵ…...

【Go语言基础【13】】函数、闭包、方法

文章目录 零、概述一、函数基础1、函数基础概念2、参数传递机制3、返回值特性3.1. 多返回值3.2. 命名返回值3.3. 错误处理 二、函数类型与高阶函数1. 函数类型定义2. 高阶函数(函数作为参数、返回值) 三、匿名函数与闭包1. 匿名函数(Lambda函…...

STM32---外部32.768K晶振(LSE)无法起振问题

晶振是否起振主要就检查两个1、晶振与MCU是否兼容;2、晶振的负载电容是否匹配 目录 一、判断晶振与MCU是否兼容 二、判断负载电容是否匹配 1. 晶振负载电容(CL)与匹配电容(CL1、CL2)的关系 2. 如何选择 CL1 和 CL…...

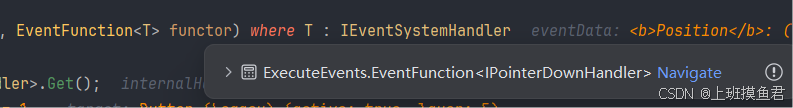

Unity UGUI Button事件流程

场景结构 测试代码 public class TestBtn : MonoBehaviour {void Start(){var btn GetComponent<Button>();btn.onClick.AddListener(OnClick);}private void OnClick(){Debug.Log("666");}}当添加事件时 // 实例化一个ButtonClickedEvent的事件 [Formerl…...

C++_哈希表

本篇文章是对C学习的哈希表部分的学习分享 相信一定会对你有所帮助~ 那咱们废话不多说,直接开始吧! 一、基础概念 1. 哈希核心思想: 哈希函数的作用:通过此函数建立一个Key与存储位置之间的映射关系。理想目标:实现…...