安全技术和iptables防火墙

目录

- 安全技术

- Netfilter

- 防火墙工具介绍

- iptables

- firewalld

- nftables

- iptables的组成概述

- netfilter与iptables关系

- iptables的四表五链结构介绍

- iptables安装

- iptables的命令格式

- 数据包的常见控制类型

- iptables 命令常用管理选项

- 添加规则

- 删除规则

- 修改规则 (不推荐使用)

- 显示匹配

- IP范围匹配

- 备份与还原iptables规则设置

- SNAT和DNAT

- tcpdump抓包工具的运用

安全技术

- 入侵检测系统(Intrusion Detection Systems):

特点是不阻断任何网络访问,量化、定位来自内外网络的威胁情况,主要以提供报警和事后监督为主,提供有针对性的指导措施和安全决策依据,类似于监控系统,一般采用旁路部署(默默的看着你)方式。 - 入侵防御系统(Intrusion Prevention System):

以透明模式工作,分析数据包的内容如:溢出攻击、拒绝服务攻击、木马、蠕虫、系统漏洞等进行准确的分析判断,在判定为攻击行为后立即予以阻断,主动而有效的保护网络的安全,一般采用在线部署方式。(必经之路) - 防火墙( FireWall ):

隔离功能,工作在网络或主机边缘,对进出网络或主机的数据包基于一定的规则检查,并在匹配某规则时由规则定义的行为进行处理的一组功能的组件,基本上的实现都是默认情况下关闭所有的通过型访问,只开放允许访问的策略,会将希望外网访问的主机放在DMZ (demilitarized zone)网络中。 - 防水墙

广泛意义上的防水墙:防水墙(Waterwall),与防火墙相对,是一种防止内部信息泄漏的安全产品。

网络、外设接口、存储介质和打印机构成信息泄漏的全部途径。防水墙针对这四种泄密途径,在事前、事中、事后进行全面防护。其与防病毒产品、外部安全产品一起构成完整的网络安全体系。

(华为的ensp就是类似与防水墙,不透明的工作,你干什么都会记录,但是你自己不知道!)

传输层 端口 防火墙

网络层 ip 路由器 三层

数据链路层 mac 交换机

按保护范围划分:

主机防火墙:服务范围为当前一台主机

网络防火墙:服务范围为防火墙一侧的局域网

按实现方式划分:

硬件防火墙:在专用硬件级别实现部分功能的防火墙;另一个部分功能基于软件实现,

如:华为,山石hillstone,天融信,

启明星辰,绿盟,深信服, PaloAlto , fortinet, Cisco, Checkpoint, NetScreen(Juniper2004年40亿美元收购)等

软件防火墙:运行于通用硬件平台之上的防火墙的应用软件,Windows防火墙

按网络协议划分:

网络层防火墙:OSI模型下四层,又称为包过滤防火墙

应用层防火墙/代理服务器:proxy 代理网关,OSI模型七层

包过滤防火墙

网络层对数据包进行选择,选择的依据是系统内设置的过滤逻辑,

被称为访问控制列表(ACL),通过检查数据流中每个数据的源地址,

目的地址,所用端口号和协议状态等因素,或他们的组合来确定是否允许该数据包通过

优点:对用户来说透明,处理速度快且易于维护

缺点:无法检查应用层数据,如病毒等

应用层防火墙

应用层防火墙/代理服务型防火墙,也称为代理服务器(Proxy Server)

将所有跨越防火墙的网络通信链路分为两段

内外网用户的访问都是通过代理服务器上的“链接”来

实现优点:在应用层对数据进行检查,比较安全

缺点:增加防火墙的负载

提示:现实生产环境中所使用的防火墙一般都是二者结合体,即先检查网络数据,通过之后再送到应用层去检查

Netfilter

Linux防火墙是由Netfilter组件提供的,Netfilter工作在内核空间,集成在linux内核中

Netfilter是Linux 2.4.x之后新一代的Linux防火墙机制,是linux内核的一个子系统。

Netfilter采用模块化设计,具有良好的可扩充性,提供扩展各种网络服务的结构化底层框架。

Netfilter与IP协议栈是无缝契合,并允许对数据报进行过滤、地址转换、处理等操作。

Netfilter官网文档:https://netfilter.org/documentation/

防火墙工具介绍

iptables

由软件包iptables提供的命令行工具,工作在用户空间,用来编写规则,写好的规则被送往netfilter,告诉内核如何去处理信息包

[root@localhost ~]# iptables --version

iptables v1.4.21

firewalld

从CentOS 7版开始引入了新的前端管理工具

软件包:

firewalld

firewalld-config

管理工具:

firewall-cmd 命令行工具

firewall-config 图形工作

nftables

此软件是CentOS 8 新特性,Nftables最初在法国巴黎的Netfilter Workshop 2008上发表,然后由长期的

netfilter核心团队成员和项目负责人Patrick McHardy于2009年3月发布。它在2013年末合并到Linux内核中,自2014年以来已在内核3.13中可用。

它重用了netfilter框架的许多部分,例如连接跟踪和NAT功能。它还保留了命名法和基本iptables设计的

几个部分,例如表,链和规则。就像iptables一样,表充当链的容器,并且链包含单独的规则,这些规

则可以执行操作,例如丢弃数据包,移至下一个规则或跳至新链。

从用户的角度来看,nftables添加了一个名为nft的新工具,该工具替代了iptables,arptables和ebtables中的所有其他工具。从体系结构的角度来看,它还替换了内核中处理数据包过滤规则集运行时评估的那些部分。

iptables的组成概述

Linux的防火墙体系主要工作在网络层,针对数据包实施过滤和限制,属于典型的包过滤防火墙(或称为网络层防火墙)。

Linux系统的防火墙体系基于内核编码实现,具有非常稳定的性能和高效率,也因此获得广泛的应用。

netfilter/iptables:IP信息包过滤系统,它实际上由两个组件 netfilter 和 iptables组成。

主要工作在网络层,针对IP数据包,体现在对包内的IP地址、端口等信息的处理。

通信五元素: 源/目的 端口 源/目的 IP 协议:(tcp/udp)

SCTP:在网络连接两端之间同时传输多个数据流的协议。SCTP提供的服务与UDP和TCP类似

通信四元素:源/目的 端口 源/目的 IP

netfilter与iptables关系

netfilter:

属于“内核态”又称内核空间(kernel space)的防火墙功能体系。

linux 好多东西都是内核态 用户态,

那我们运维人员关注的是用户态,

内核我们关注不是很多,

内核基本是我们开发人员关心的事情是内核的一部分,

由一些信息包过滤表组成,这些表包含内核用来控制信息包过滤处理的规则集。

iptables :

属于“用户态”(User Space, 又称为用户空间)的防火墙管理体系。

是一种用来管理Linux防火墙的命令程序,它使插入、修改和删除数据包过滤表中的规则变得容易,通常位于/sbin/iptables目录下。

netfilter/iptables后期简称为iptables。

iptables是基于内核的防火墙,其中内置了raw、mangle、 nat和filter四个规则表。

表中所有规则配置后,立即生效,不需要重启服务。

iptables的四表五链结构介绍

iptables由四个表table和五个链chain以及一些规则组成(SELinux也是一个表,但它是独立的,不在我们讨论的范围内)

四个表:table:filter、nat、mangle、raw

filter:过滤规则表,根据预定义的规则过滤符合条件的数据包,默认表

nat:network address translation 地址转换规则表

mangle:修改数据标记位规则表

raw:关闭启用的连接跟踪机制,加快封包穿越防火墙速度

#security也算一个表

security:用于强制访问控制(MAC)网络规则,由Linux安全模块(如SELinux)实现 #了解即可

优先级由高到低的顺序为:

security -->raw–>mangle–>nat–>filter

四表

iptables规则分为四个表:

Filter表:用于过滤数据包,可以控制数据包的进出,以及是否接受或拒绝数据包。

NAT表:用于网络地址转换,可以改变数据包的源地址和目标地址,以便实现不同的网络连接。

Mangle表:用于修改数据包的头部信息,可以更改数据包的TTL、QoS等信息。

Raw表:用于控制数据包的状态跟踪,可以决定是否跳过后续的处理流程。

除了四个表以外,iptables五条链是:

PREROUTING链:处理数据包进入本机之前的规则。

INPUT链:处理数据包进入本机的规则。

FORWARD链:处理数据包转发到其他主机的规则。

OUTPUT链:处理本机发出的数据包的规则,一般不做处理。

POSTROUTING链:处理数据包离开本机之后的规则。

在iptables中,路由选择是指根据不同的目的地址将数据包路由转发到不同的网络接口

可以把这些表和链类比成一个检查站,数据包需要通过这些检查站才能被接受或者拒绝。

这些规则可以帮助我们保证网络的安全性和稳定性。

内核中数据包的传输过程

-

当一个数据包进入网卡时,数据包首先进入PREROUTING链,内核根据数据包目的IP判断是否需要转送出去。

-

如果数据包是进入本机的,数据包就会沿着图向下移动,到达INPUT链。

数据包到达INPUT链后, 任何进程都会收到它。本机上运行的程序可以发送数据包,这些数据包经过OUTPUT链,然后到达 -

如果数据包是要转发出去的,且内核允许转发,数据包就会向右移动,经过FORWARD链,然后到达POSTROUTING链输出

三种报文流向:

流入本机:PREROUTING --> INPUT–>用户空间进程 httpd服务-目的转换-httpd

流出本机:用户空间进程 -->OUTPUT–> POSTROUTING httpd服务-out-源地址

转发:PREROUTING --> FORWARD --> POSTROUTING -----FOR------

nat PREROUTING 目的地址转换,要把别人的公网IP换成你们内部的IP

nat POSTROUTING 源地址转换,要把你的内网地址转换成公网地址才能上网,一般用于对外发布内网的服务

规则内的匹配顺序:

自上向下按顺序依次进行检查,找到相匹配的规则即停止(LOG策略例外,表示记录相关日志)

若在该链内找不到相匹配的规则,则按该链的默认策略处理(未修改的状况下,默认策略为允许)

总结:

四表五链

规则表的作用:容纳各种规则链

规则链的作用:容纳各种防火墙规则

总结:表里有链,链里有规则

iptables安装

CentOS7默认使用firewalld防火墙,没有安装iptables,若想使用iptables防火墙。必须先关闭firewalld防火墙,再安装iptables。

1.关闭firewalld防火墙

systemctl stop firewalld.service systemctl disable firewalld.service

2.安装iptables 防火墙

yum -y install iptables iptables-services

3.设置iptables开机启动

systemctl start iptables.service

systemctl enable iptables.service

4.iptables防火墙的配置方法:

1、使用iptables命令行。

2、使用system-config-firewall; centso7不能使用 centos 6可以使用

iptables的命令格式

iptables [-t 表名] 管理选项 [链名] [匹配条件] [-j 控制类型]

-t:如果不指定 默认是filter

表名、链名用来指定 iptables 命令所操作的表和链,未指定表名时将默认使用 filter 表;

管理选项:表示iptables规则的操作方式,如插入、增加、删除、查看等;

匹配条件:用来指定要处理的数据包的特征,不符合指定条件的数据包将不会处理;

控制类型指的是数据包的处理方式,如允许、拒绝、丢弃等。

注意事项:

不指定表名时,默认指filter表

不指定链名时,默认指表内的所有链,一般不这么操作

除非设置链的默认策略,否则必须指定匹配条件

选项、链名、控制类型使用大写字母,其余均为小写

数据包的常见控制类型

对于防火墙,数据包的控制类型非常关键,直接关系到数据包的放行、封堵及做相应的日志记录等。

在 iptables 防火墙体系中,最常用的几种控制类型如下

ACCEPT:允许数据包通过。

DROP: 直接丢弃数据包,不给出任何回 应信息。

REJECT:拒绝数据包通过,必要时会给数据发送端一个响应信息。

SNAT: 修改数据包的目标地址

DNAT: 修改数据包的源地址

LOG: 在/var/log/messages 文件中记录日志信息,然后将数据包传递给下一条规则。

iptables 命令常用管理选项

管理选项 用法示例

-A 在指定链末尾追加一条 iptables -A INPUT (操作)

-I 在指定链中插入一条新的,未指定序号默认作为第一条 iptables -I INPUT (操作)

-P 指定默认规则 iptables -P OUTPUT ACCEPT (操作)

-D 删除 iptables -t nat -D INPUT 2 (操作)

-R 修改、替换某一条规则 iptables -t nat -R INPUT (操作)

-L 查看 iptables -t nat -L (查看)

-n 所有字段以数字形式显示(比如任意ip地址是0.0.0.0而不是anywhere,比如显示协议端口号而不是服务名) iptables -L -n,iptables -nL,iptables -vnL (查看) |

-v 查看时显示更详细信息,常跟-L一起使用 (查看)

–line-numbers 规则带编号 iptables -t nat -L -n --line-number iptables -t nat -L --line-number

-F 清除链中所有规则 iptables -F (操作)

-X 清空自定义链的规则,不影响其他链 iptables -X

-Z 清空链的计数器(匹配到的数据包的大小和总和)iptables -Z

-S 看链的所有规则或者某个链的规则/某个具体规则后面跟编号

匹配的条件 作用

-p 指定要匹配的数据包的协议类型

-s 指定要匹配的数据包的源IP地址

-d 指定要匹配的数据包的目的IP地址

-i 指定数据包进入本机的网络接口

-o 指定数据包离开本机做使用的网络接口

–sport 指定源端口号

–dport 指定目的端口号

添加规则

添加规则的两个常用选项:

-A,在末尾追加规则。

-I,在指定位置前插入规则。如果不指定,则在首行插入

添加新的防火墙规则时,使用管理选项“-A”、“-I”,前者用来追加规则,后者用来插入规则。

例如,若要在 filter 表 INPUT 链的末尾添加一条防火墙规则,可以执行以下操作(其中 “-p 协议名”作为匹配条件)。

iptables -F #清空规则

如果不写表名和链名,默认清空filter表中所有链里的所有规则

iptables -t filter -A INPUT -p icmp -j REJECT #禁止所有主机ping本机

iptables -t filter -A INPUT -p icmp -j ACCEPT #允许ping通,-A在前一条规则后添加

iptables -t filter -I INPUT 1 -p icmp -j ACCEPT #指定序号插入,插入到第一条

iptables -t filter -A INPUT -p tcp -j REJECT #允许任何主机tcp

iptables -I INPUT 1 -p udp -j ACCEPT #允许任何主机udp

iptables -nL --line-number #查看行规则的位置

iptables -t filter -A INPUT -s 192.168.154.11 -p icmp -j REJECT#拒绝某一台主机,其他的可以

iptables -t filter -A INPUT -s 192.168.154.11,192.168.154.11 -p icmp -j REJECT#拒绝多台主机

iptables -t filter -A OUTPUT -s 192.168.154.11 -p icmp -j REJECT#不允许21的数据包出去,其他的就都ping不通了

iptables -t filter -A INPUT -p tcp --dport 22 -j REJECT#指定端口

iptables -t filter -A INPUT -s 192.168.154.11 -p tcp --dport 22 -j REJECT#指定IP地址的服务端口拒绝

iptables -t filter -A INPUT -s 192.168.154.11 -p tcp --dport 80 -j REJECT#禁止192.168.154.21:80的端口入访问

删除规则

D删除 :

1.根据序号删除内容

[root@localhost ~]# iptables -D INPUT 1 #删除指定的INPUT链中的第一条规则

2、内容匹配删除(有两个相同的则作用为去重) 如果有两个重复的规则,则删除序号较小的

[root@localhost ~]# iptables -D INPUT -p icmp -j REJECT #删除序号小的

演示删除序号较小的

[root@localhost ~]# iptables -t filter -A INPUT -p icmp -j REJECT

[root@localhost ~]# iptables -t filter -A INPUT -p icmp -j ACCEPT

[root@localhost ~]# iptables -t filter -A INPUT -p icmp -j REJECT

[root@localhost ~]# iptables -nL INPUT --line-number

Chain INPUT (policy ACCEPT)

num target prot opt source destination

1 REJECT icmp – 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable

2 ACCEPT icmp – 0.0.0.0/0 0.0.0.0/0

[root@localhost ~]# iptables -D INPUT -p icmp -j REJECT #第二次就时删除指定。

[root@localhost ~]# iptables -nL INPUT --line-numbers

Chain INPUT (policy ACCEPT)

num target prot opt source destination

1 ACCEPT icmp – 0.0.0.0/0 0.0.0.0/0

注意:按照内容匹配删除规则,只能每次删除内容相同序号较小的规则。

直到删除最后一条时,才能将该规则全部清除 。

一定要报保证该匹配的内容存在,且完全匹配规则才能删除,不然报错。

修改规则 (不推荐使用)

-R 直接修改。

为了保险起见,我们可以尝试着先添加一条新的规则,确保新规则不会带来任何不利的影响再删除旧的规则(也能达到替换的效果)

[root@localhost ~]# iptables -t filter -A INPUT -p icmp -j ACCEPT

[root@localhost ~]# iptables -nL INPUT --line-number #查看规则

Chain INPUT (policy ACCEPT)

num target prot opt source destination

1 ACCEPT icmp – 0.0.0.0/0 0.0.0.0/0

[root@localhost ~]# iptables -R INPUT 1 -p icmp -j REJECT #替换

[root@localhost ~]# iptables -nL INPUT --line-number #ACCEPT替换成了REJECT

Chain INPUT (policy ACCEPT)

num target prot opt source destination

1 REJECT icmp – 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable

修改默认规则:

默认策略是指四表五链中链的默认策略,INPUT,FORWARD,OUTPUT,filter三条链的默认值为ACCEPT就像是设定黑名单一样,默认其他的协议操作都是允许的,只有指定加入的且声明权限的为(DROP 或 REJECT)是拒绝禁止的对象。

[root@localhost ~]#iptables -P INPUT DROP

[root@localhost ~]# iptables -t filter -A INPUT -p ICMP -j ACCEPT #在主机配置一条允许的,相当与设置了白名单

1.-F 仅仅是清空链中的规则,并不影响 -P 设置的规则,默认规则需要手动进行修改

2.-P 设置了DROP后,使用 -F 一定要小心!

#防止把允许远程连接的相关规则清除后导致无法远程连接主机,此情况如果没有保存规则可重启主机解决

此时的解决方案有三种:

第一种:我的防火墙设置只是临时设置,并为保存,重启服务器即可

第二种:操作服务器,重启iptables服务

第三种:进入机房操作该服务器(将设置恢复,重新修改规则)炸!

在生产中都是默认DROP

通用匹配:

网络协议、IP地址、网络接口等条件。

协议匹配: -p协议名

地址匹配: -s 源地址、-d目的地址

#可以是IP、网段、域名、空(任何地址)

接口匹配: -i入站网卡、-o出站网卡

感叹号”!”表示取反

网络协议:

[root@localhost ~]# iptables -A INPUT ! -p icmp -j ACCEPT #除了icmp以外,所有的协议都可以进入

#这是假的取反。定义的默认策略还在执行ACCEPT,只有该变默认策略,才能生效

[root@localhost ~]#iptables -P INPUT DROP #这时候才能取反

#其他的服务不受影响,这个时候,把策略清空,所有的协议都将被DROP

[root@localhost ~]#iptables -F

#只能进虚拟机重启

IP地址:

[root@localhost ~]# iptables -A INPUT -s 192.168.233.22 -j DROP #禁止22的数据进入

网络接口:

[root@localhost ~]# iptables -I INPUT 1 -i ens33 -s 192.168.233.0/24 -j DROP #禁止指定的网络设备名称ens33的所有网段

#怎么使整个网段不能用指定的端口

[root@localhost ~]# iptables -t filter -A INPUT -s 192.168.233.0/24 -p tcp --dport 80 -j REJECT #禁止整个网段访问80端口

ICMP模块

ICMP类型可以是字符串、数字代码:

ICMP类型 含义

Echo-Request (代码为8) 表示请求

Echo–Reply (代码为0) 表示回显 #回复信息显示

Dest ination-Unreachable (代码为3) 表示目标不可达

[root@localhost ~]# iptables -A INPUT -p icmp --icmp-type 8 -j REJECT #拒绝请求 其他的主机都不能ping本机,本机还是可以ping其他主机

[root@localhost ~]# iptables -A INPUT -p icmp --icmp-type 0 -j REJECT #拒绝回显,本机ping不了其他的主机,且没有任何显示

#其他的主机还是ping通本机,因为出入的数据并没有被屏蔽,只针对自己。

[root@localhost ~]# iptables -A INPUT -p icmp --icmp-type 3 -j ACCEPT ##当本机ping 不通其它主机时提示目标不可达,需要其他主机设置REJECT

在23上设置拒绝,才能生效,了解即可

[root@localhost ~]# iptables -A INPUT -s 192.168.154.10 -p icmp -j REJECT

显示匹配

1、多端口匹配

要求以“-m 扩展模块”的形式明确指出类型,包括多端口、MAC地址、IP范围、数据包状态等条件

-m multiport --sport 源端口列表

-m multiport --dport 目的端口列表

[root@localhost ~]# iptables -A INPUT -p tcp -m multiport --dport 80,22,21,20,53 -j REJECT

多端口匹配,一次性禁止多个tcp网络协议的端口匹配规则

[root@localhost ~]# iptables -A INPUT -p udp -m multiport --dport 53,54,55 -j ACCEP

多端口匹配,一次性放通多个udp网络协议的端口匹配规则

IP范围匹配

-m iprange --src-range 源IP范围

-m iprange --dst-range 目的IP范围

[root@localhost ~]# iptables -A INPUT -p icmp -m iprange --src-range 192.168.233.20-192.168.233.30 -j REJECT

#禁止网段内的ip地址ping主机

备份与还原iptables规则设置

我们对iptables命令行中的设置,都是临时设置,只要遇到服务器关机,或者服务重启时,所有的设置都会清空且还原为原本的设置。为此,我们可以对已经测试完毕符合我们需求的防火墙设置进行备份,在必要时,可以一键还原

备份iptables设置

格式:iptables-save >/指定的文件

[root@localhost ~]# iptables-save >/opt/iptables.bak

一键导入,设置为当前防火墙设置

[root@localhost ~]#iptables-restore </opt/iptables.bak

修改iptables的默认设置

iptables的默认配置文件存在于 cat /etc/sysconfig/iptables

直接把配置导入配置文件:cat /opt/iptables.bak >/etc/sysconfig/iptables

#立即生效了,实验环境下,了解就可以了。不要尝试

[root@localhost opt]# systemctl restart iptables #重启之后生效的就是配置文件中的内容,操作需谨慎,注意拍快照,方便还原

自定义链使用

自定义链添加:iptables -N custom(链名) 创建链

自定义链改名:iptables -E custom(原来名称) test (新名称) 自定义链改名

创建自定义链规则:iptables -t filter -I test -p icmp -j REJECT 创建自定义规则,

iptables的链中添加一条对应到自定义链中才能生效

iptabales创建对应链规则然后跳转自定义链web:iptables -t filter -I INPUT -p icmp -j custom

删除自定义规则链:先删除iptables INPUT链中的对应关系,然后删除自定义链中的规则。

iptables -D INPUT 1

iptables -D test 1

然后再用 iptables -X test 删除这个链

SNAT和DNAT

SNAT又称源地址转换。

源地址转换是内网地址向外访问时,发起访问的内网ip地址转换为指定的ip地址

(可指定具体的服务以及相应的端口或端口范围),这可以使内网中使用保留ip地址的主机访问外部网络,

即内网的多部主机可以通过一个有效的公网ip地址访问外部网络。

就是把内网地址转成指定的IP地址,这个iP地址可以访问公网

DNAT:目的地址转换的作用是将一组本地内部的地址映射到一组全球地址。

通常来说,合法地址的数量比起本地内部的地址数量来要少得多。

私网地址只能作为源地址来访问公网IP,而无法作为目标地址被其他主机访问

所以DNAT将私网中web服务器映射到公网IP,使其公网IP作为目标地址被公网中主机进行访问

tcpdump抓包工具的运用

wireshark 抓包工具只在windows中使用。

tcpdump 可以在Linux系统中使用。

tcpdump是Linux系统中自带抓包工具

[root@localhost opt]# tcpdump tcp -i ens33 -t -s0 -c 100 and dst port 80 and src net 192.168.154.0/24 -w ./target.cap

tcp∶ ip、icmp、arp、rarp 和 tcp、udp、icmp这些选项等都要放到第一个参数的位置,用来过滤数据报的类型。

-i ens33 :只抓经过接口ens33的包。

-t:不显示时间戳

-s0 :抓取数据包时默认抓取长度为68字节。加上"-s0"后可以抓到完整的数据包。

-c 100 :只抓取100个数据包。

dst port ! 22 :不抓取目标端口是22的数据包。

src net 192.168.154.0/24 :数据包的源网络地址为192.168.154.0/24。Net:网段,host:主机。

-w ./target.cap ∶ 保存成cap文件,方便用ethereal (即wireshark)分析。

进行动态抓包处理(一旦遇到有指定数据包的出现,开始运转)

[root@localhost opt]# tcpdump -i ens33 -s0 -w ./ens33.cap

相关文章:

安全技术和iptables防火墙

目录安全技术Netfilter防火墙工具介绍iptablesfirewalldnftablesiptables的组成概述netfilter与iptables关系iptables的四表五链结构介绍iptables安装iptables的命令格式数据包的常见控制类型iptables 命令常用管理选项添加规则删除规则修改规则 (不推荐使用&#x…...

StringBuilder和StringBuffer的区别

StringBuilder和StringBuffer的用法是一致的,平常我们最多用到的方法就是append()拼接字符串和reverse()翻转字符串等等。二者看起来方法是一样的,确实也是这样,其实它俩唯一的不同在于StringBuilder不是线程安全的,而StringBuffe…...

美团大数据开发转正实习面经(已OC)

一面面试体验整体很不错,面试官很温柔,也不会故意为难你。 一面(2023.3.21) 自我介绍简单介绍项目(研一在国电做的)你认为学习到的技术和实际使用的差距在哪项目中的数据都是哪里来的(集团中各种设备运行的数据)你说你用到了Spark那你介绍一下Spark的组件…...

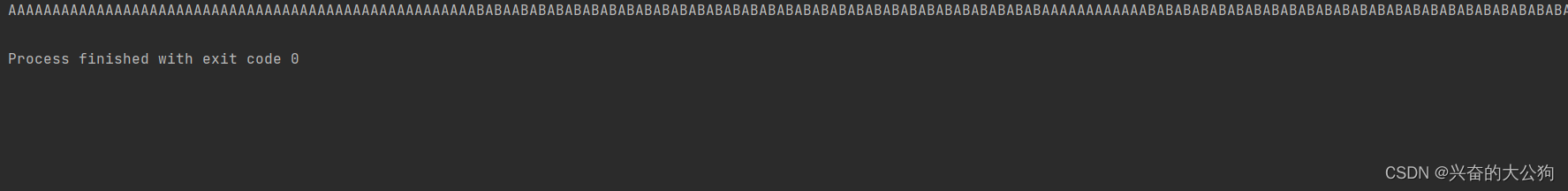

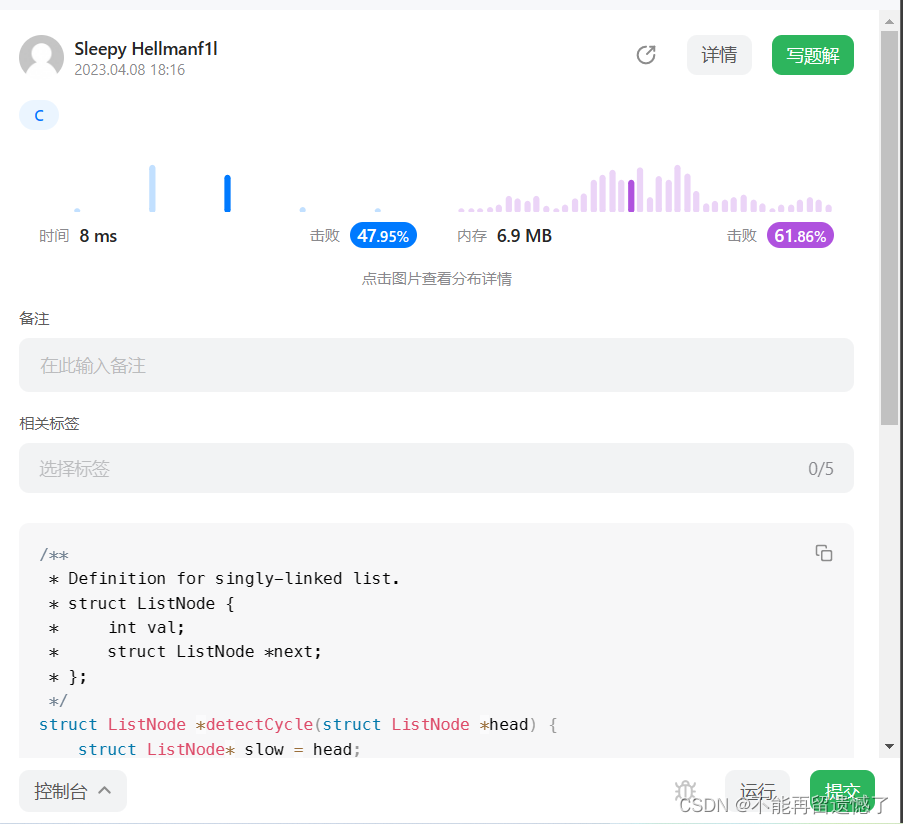

leedcode刷题(2)

各位朋友们,又是新的一天,不知道大家过得怎样?今天是我leedcode刷题系列的第二篇,那么废话不多说,直接进入我们今天的主题。 文章目录有效的括号题目要求用例输入做题思路代码实现环形链表题目要求用例输入做题思路代码…...

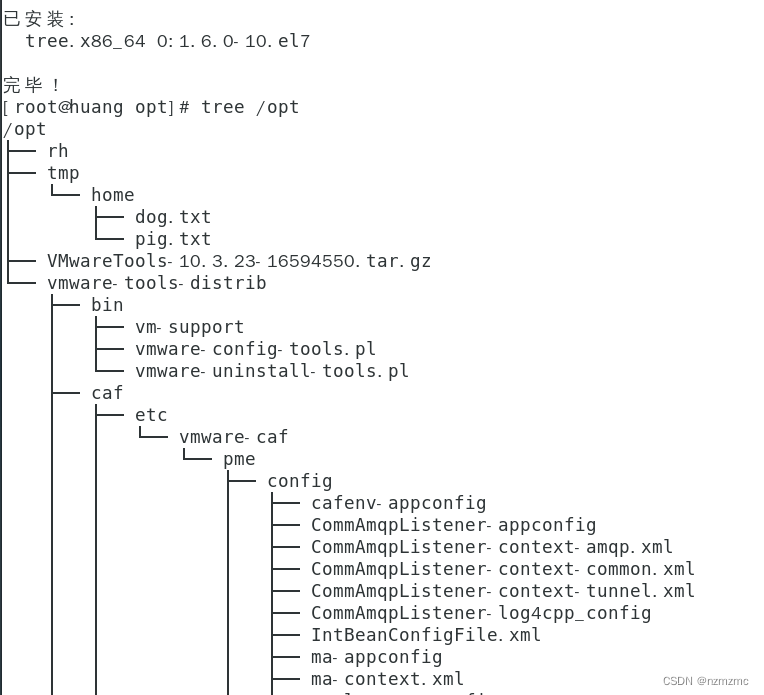

0119 磁盘分区、挂载

1.Linux分区 1.Linux无论有几个分区,分给哪个目录使用,归根结底只有一个根目录,一个独立且唯一的文件结构,Linux中每个分区都是用来组成整个文件系统的一部分 2.Linux采用了一种叫“载入”的处理方法,它的整个文件系…...

)

【独家】华为OD机试 - 打折买水果(C 语言解题)

最近更新的博客 华为od 2023 | 什么是华为od,od 薪资待遇,od机试题清单华为OD机试真题大全,用 Python 解华为机试题 | 机试宝典【华为OD机试】全流程解析+经验分享,题型分享,防作弊指南华为od机试,独家整理 已参加机试人员的实战技巧本期题目:打折买水果 题目 有 m m m…...

python使用args,kwargs

使用*args, **kwargs 在Python中,*args和**kwargs分别用于在函数定义中处理可变数量的位置参数和关键字参数。这使得您可以在调用函数时传入任意数量的参数,而不需要在函数定义中为每个参数单独声明一个形参。 这里是它们的使用方法: *arg…...

20230408英语学习

Planting This Could Feed Millions and Lock Away Tons of Carbon 食用菌:新型蛋白质来源,还能固碳 The world hungers for more food while wildlife yearns for untouched habitats.So goes the conflict between our seemingly insatiable need for…...

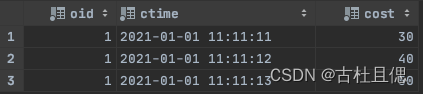

ReplacingMergeTree

在 MergeTree 的基础上,添加了“处理重复数据”的功能,该引擎和MergeTree的不同之处在于它会删除具有相同(区内)排序⼀样的重复项。数据的去重只会在合并的过程中出现。合并会在未知的时间在后台进⾏(⼿动合并),所以你⽆法预先作出计划。有⼀…...

)

Java核心技术知识点笔记—集合(二)

1、树集(TreeSet):是一个有序集合(sorted collection),与散列集类似,但比散列集有所改进。 (1)可以以任意顺序将元素插入到集合中; (2ÿ…...

Sharepoint Online手工迁移方案 | 分享二

目录 前言 1.创建新的目标网站集合 2.备份旧网站集合的内容数据库 3.卸载旧网站集合...

MVC获取当前区域、控制器、Action

控制器中获取: 获取区域名称:RouteData.DataTokens["area"].ToString() 获取控制器名称:RouteData.Values["controller"].ToString() 获取Action名称:RouteData.Values["action"].ToString() 视…...

第十六章 脚手架文件介绍

react项目脚手架文件目录 public ---- 静态资源文件夹 |-------favicon.icon ------ 网站页签图标 |-------index.html -------- 主页面 |-------logo192.png ------- logo图 |-------logo512.png ------- logo图 |-------manifest.json ----- 应用加壳的配置文件 |-------rob…...

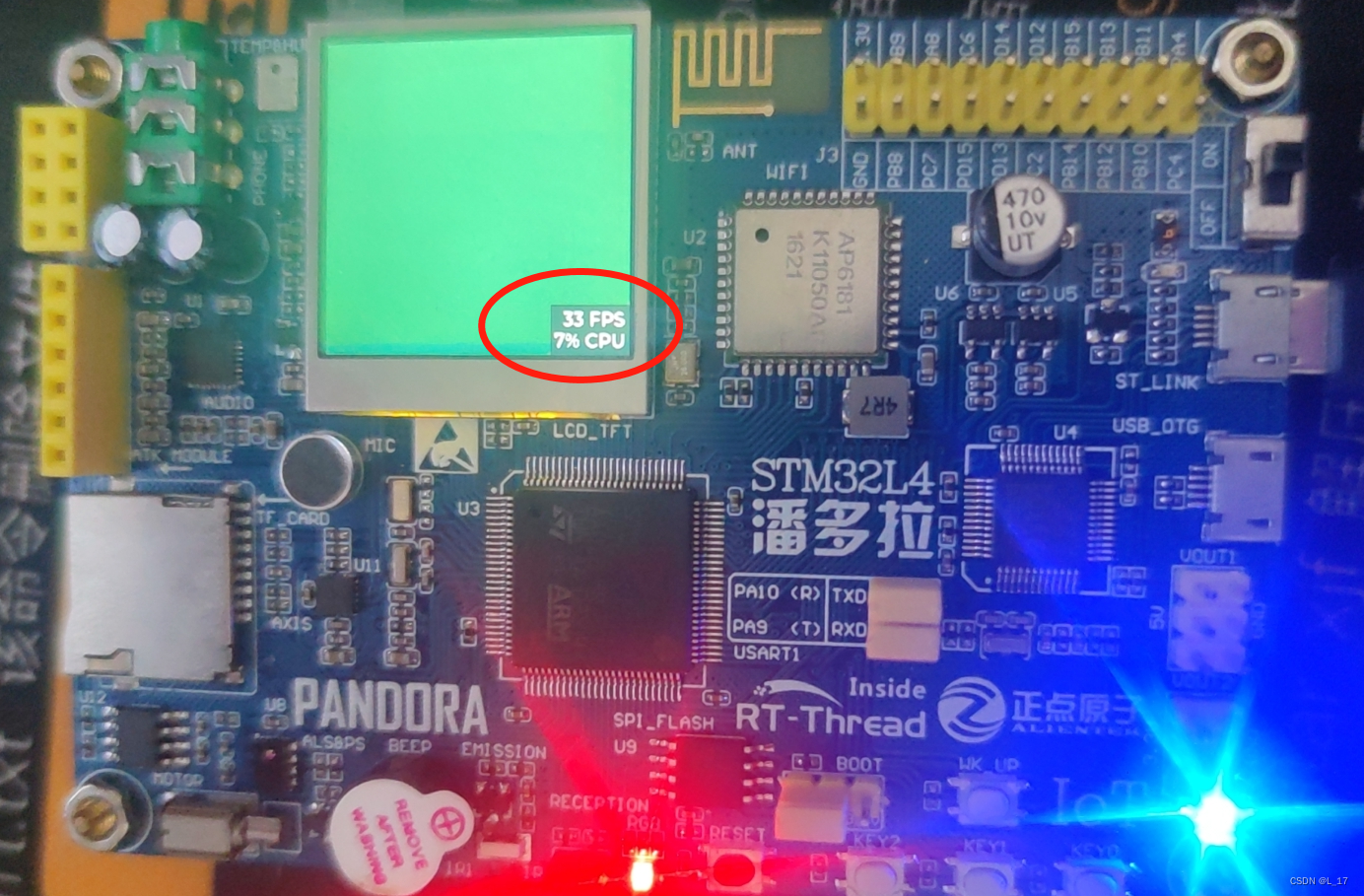

基于Clion开发(stm32移植FreeRTOS+LVGL)

嵌入式单片机开发中,通常使用 Keil IAR 或 芯片厂商提供的IDE,这类IDE界面风格还停留在十几年前XP风,代码编辑实在让人难受,所以很多时候笔者都是采用VSCode编辑,然后再用这类IDE下载调试使用,另外像keil 和…...

Python | 蓝桥杯进阶第三卷——动态规划

欢迎交流学习~~ 专栏: 蓝桥杯Python组刷题日寄 蓝桥杯进阶系列: 🏆 Python | 蓝桥杯进阶第一卷——字符串 🔎 Python | 蓝桥杯进阶第二卷——贪心 💝 Python | 蓝桥杯进阶第三卷——动态规划 ✈️ Python | 蓝桥杯进阶…...

蓝桥杯31天真题冲刺|题解报告|第二十九天

大家好,我是snippet,今天是我们刷题的第二十九天,今天主打打比赛,牛客AcWing力扣,今天的牛客是真的有趣,下面是我今天AcWing周赛的题解 目录 一、热身计算 题目链接:4944. 热身计算 - AcWing题…...

[Rust GUI]fltk-rs的helloworld

1、安装VSCode 下载安装VSCode 安装VSCode扩展 rust-analyzer或rust-analyzer(CN) 2、安装Microsoft C 生成工具 访问微软官网下载生成工具,勾选使用 C 的桌面开发之后会自动勾选5个项目 取消勾选以下项目 用于 Windows 的 C CMake 工具 测试工具核心功能 - 生成…...

蓝桥杯真题05

重新排序 问题描述 给定一个数组 A 和一些查询 Li,Ri 求数组中第 Li 至第 Ri个元素之和。 小蓝觉得这个问题很无聊, 于是他想重新排列一下数组, 使得最终每个查询结果的和尽可能地大。小蓝想知道相比原数组, 所有查询结果的总和最多可以增加多少? 输入格式 输入第一行包含…...

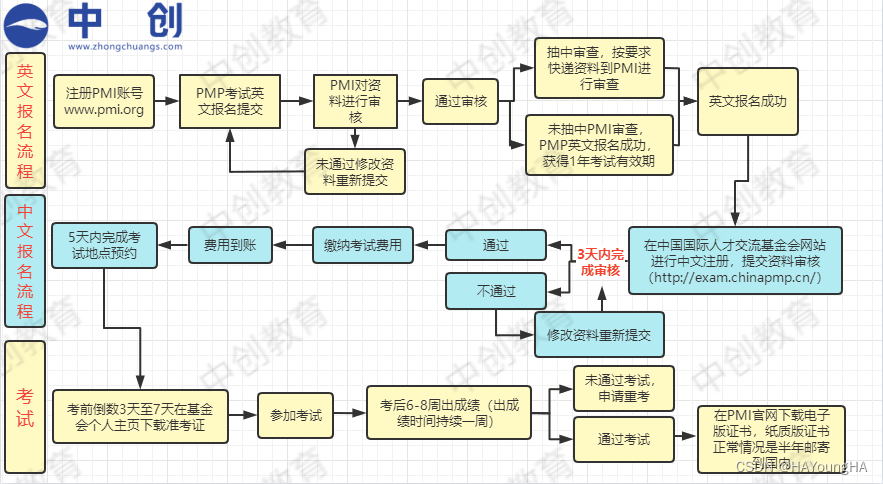

PMP那些事儿,备考小白看过来

一、PMP是什么? PMP指的是项目管理专业人士资格认证。它是由美国项目管理协会(Project Management Institute(PMI)发起的,严格评估项目管理人员知识技能是否具有高品质的资格认证考试。 其目的是为了给项目管理人员提供统一的行业标准。目前࿰…...

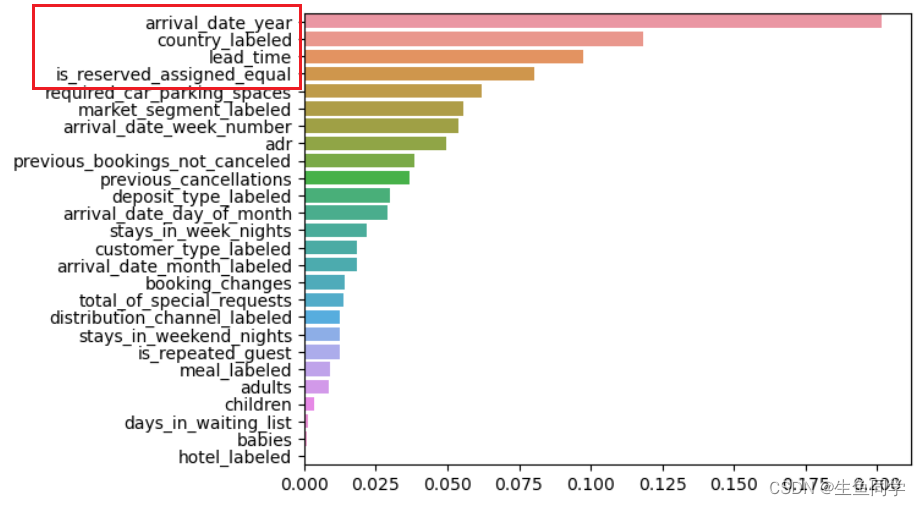

【数据分析实战】基于python对酒店预订需求进行分析

文章目录📚引言📖数据加载以及基本观察📑缺失值观察及处理🔖缺失值观察以及可视化🔖缺失值处理📖用户数据探索📑什么时间预定酒店将会更经济实惠?📑哪个月份的酒店预订是…...

)

进程地址空间(比特课总结)

一、进程地址空间 1. 环境变量 1 )⽤户级环境变量与系统级环境变量 全局属性:环境变量具有全局属性,会被⼦进程继承。例如当bash启动⼦进程时,环 境变量会⾃动传递给⼦进程。 本地变量限制:本地变量只在当前进程(ba…...

如何在看板中体现优先级变化

在看板中有效体现优先级变化的关键措施包括:采用颜色或标签标识优先级、设置任务排序规则、使用独立的优先级列或泳道、结合自动化规则同步优先级变化、建立定期的优先级审查流程。其中,设置任务排序规则尤其重要,因为它让看板视觉上直观地体…...

为什么需要建设工程项目管理?工程项目管理有哪些亮点功能?

在建筑行业,项目管理的重要性不言而喻。随着工程规模的扩大、技术复杂度的提升,传统的管理模式已经难以满足现代工程的需求。过去,许多企业依赖手工记录、口头沟通和分散的信息管理,导致效率低下、成本失控、风险频发。例如&#…...

【大模型RAG】Docker 一键部署 Milvus 完整攻略

本文概要 Milvus 2.5 Stand-alone 版可通过 Docker 在几分钟内完成安装;只需暴露 19530(gRPC)与 9091(HTTP/WebUI)两个端口,即可让本地电脑通过 PyMilvus 或浏览器访问远程 Linux 服务器上的 Milvus。下面…...

服务器硬防的应用场景都有哪些?

服务器硬防是指一种通过硬件设备层面的安全措施来防御服务器系统受到网络攻击的方式,避免服务器受到各种恶意攻击和网络威胁,那么,服务器硬防通常都会应用在哪些场景当中呢? 硬防服务器中一般会配备入侵检测系统和预防系统&#x…...

渲染学进阶内容——模型

最近在写模组的时候发现渲染器里面离不开模型的定义,在渲染的第二篇文章中简单的讲解了一下关于模型部分的内容,其实不管是方块还是方块实体,都离不开模型的内容 🧱 一、CubeListBuilder 功能解析 CubeListBuilder 是 Minecraft Java 版模型系统的核心构建器,用于动态创…...

页面渲染流程与性能优化

页面渲染流程与性能优化详解(完整版) 一、现代浏览器渲染流程(详细说明) 1. 构建DOM树 浏览器接收到HTML文档后,会逐步解析并构建DOM(Document Object Model)树。具体过程如下: (…...

【算法训练营Day07】字符串part1

文章目录 反转字符串反转字符串II替换数字 反转字符串 题目链接:344. 反转字符串 双指针法,两个指针的元素直接调转即可 class Solution {public void reverseString(char[] s) {int head 0;int end s.length - 1;while(head < end) {char temp …...

ServerTrust 并非唯一

NSURLAuthenticationMethodServerTrust 只是 authenticationMethod 的冰山一角 要理解 NSURLAuthenticationMethodServerTrust, 首先要明白它只是 authenticationMethod 的选项之一, 并非唯一 1 先厘清概念 点说明authenticationMethodURLAuthenticationChallenge.protectionS…...

BCS 2025|百度副总裁陈洋:智能体在安全领域的应用实践

6月5日,2025全球数字经济大会数字安全主论坛暨北京网络安全大会在国家会议中心隆重开幕。百度副总裁陈洋受邀出席,并作《智能体在安全领域的应用实践》主题演讲,分享了在智能体在安全领域的突破性实践。他指出,百度通过将安全能力…...