每个企业经营者都应该了解的几个网络安全趋势

每个企业主都应了解的一些网络安全趋势:

1. 对实时数据可见性的需求增加

根据 IBM 发布的调查数据,企业发现并遏制漏洞的平均时间为 277 天。这种漏洞得不到解决的时间越长,泄露的数据就越多。这反过来会对您的业务产生更大的影响。企业需要实时可见性来确保网络和端点的安全,而无需增加人力资源来解决问题。

为了获取实时数据,许多企业在其系统和运营中部署了网络安全工具。这些解决方案提供实时监控和持续安全评估,以便在出现任何潜在风险时采取主动和预防措施。

此外,拥有网络安全专家可以帮助企业确保安全。在招聘网络安全人员时,重要的是要知道应聘者是否拥有计算机安全学位,这可确保他们接受过网络法、威胁与防御、计算机取证等方面的严格培训。

2.远程工作者成为网络攻击的首要目标

新冠疫情迫使多家企业员工转为远程办公。皮尤研究中心发布的一份研究报告显示,在疫情持续蔓延期间,近83%的上班族在家办公。虽然这种方法对许多企业来说既方便又有效,但它也会使您的企业更容易受到数据泄露的影响。

对于许多企业来说,这种工作方式的突然转变导致了计划外的云迁移以及为虚拟工作场所采购的 IT 产品和服务。他们急于实施一些安全措施以保持业务正常运转。由于远程工作人员使用的个人设备缺乏物理安全性,越来越多的企业面临新的漏洞和风险。

基于此,组织需要重新评估其当前的安全基础架构,并关注员工在远程工作期间可能忽视的弱点。此外,随着企业继续数字化,公司必须考虑规划虚拟工作场所的长期安全性。

3.勒索软件攻击频率增加

勒索软件攻击将是2023年企业面临的最大网络安全威胁一。网络犯罪分子使用勒索软件攻击从企业窃取数据,并威胁要释放所有重要数据或阻止访问,除非支付赎金。随着越来越多的企业拥抱全面数字化转型,网络犯罪分子越来越多地转向勒索软件攻击以牟利。

更糟糕的是,网络犯罪分子在访问和窃取企业数据的技术方面变得越来越有创意和复杂。因此,即使是拥有现有网络安全工具的企业也很容易成为此类攻击的受害者。

企业主需要考虑投资最新、最先进的网络安全软件。这将确保企业当前采用最新的安全措施,并保护他们免受最新形式的勒索软件攻击。

4. 来自内部的威胁

人往往是网络安全中最薄弱的环节。无论有意与否,公司的员工都可以在公司内部的数据泄露中发挥关键作用。随着远程工作的兴起,内部威胁正成为许多企业高度关注的领域。

员工倾向于访问企业内的敏感数据,包括安全实践、员工或客户数据以及财务记录。尽管企业主愿意信任他们,但他们的行为可能会对企业的数据安全和隐私产生严重影响。据网络安全业内人士称,74% 的内部威胁攻击也变得更加频繁,与 2021 年相比增加了 6 个百分点。60% 的受访者表示他们在 2022 年经历了一次内部攻击,8% 的受访者经历了超过 20 次内部攻击。 48%的受访者认为内部攻击比外部攻击更难检测和预防。

例如,企业员工可能不小心删除、修改或泄露敏感数据。或者在其他情况下,前雇员可能会出于恶意窃取和泄露公司数据。因此,在网络安全方面使用零信任方法非常重要。这种方法允许企业主不信任他们外部或内部的任何东西。相反,所有连接到系统的东西,甚至是您自己的员工,都必须在允许访问系统之前进行身份验证。

5.疫情期间钓鱼攻击

在新冠疫情蔓延期间,网络钓鱼攻击正变得越来越普遍。事实上,最近一家研究机构发布的调查报告显示,83% 的企业在过去 12 个月内收到过钓鱼邮件。企业的远程员工可能成为这些攻击的牺牲品,因为网络犯罪分子利用对 COVID-19 疫苗和其他 COVID-19 相关主题的好奇心和兴趣来开展网络钓鱼活动。

现在是企业主学习如何减轻对其公司的网络钓鱼攻击的时候了。企业可以通过培训和教育员工了解网络钓鱼诈骗的常见迹象来做到这一点。同样,企业应制定规则和指南,以教育员工在工作内外在线共享信息时如何谨慎行事。

企业可以利用网络安全工具来减少针对员工的网络钓鱼,包括域风险评估工具、域控制器以及身份和访问管理软件。

6.对云计算服务的攻击增加

越来越多的公司正在投资云服务。事实上,全球企业在云计算技术上的支出与去年相比增长了 34%。

虽然云计算技术可以为企业提供灵活性和可扩展性方面的额外好处,但它也可能使企业容易受到未经授权的访问和网络攻击。组织需要仔细评估采用云计算基础架构的安全影响,并确定任何潜在风险。

虽然大多数云计算服务都提供了默认的安全配置和措施,但企业也必须使用自己的安全协议。毕竟,云安全流程应该由企业及其云服务提供商共同实施,因此企业所有者需要了解如何加强他们的云安全态势。

7. 迫切需要多因素身份验证

保护企业免受潜在数据泄露的密码只是网络攻击的几个薄弱障碍。如今,网络罪犯可以通过猜测密码来访问公司应用程序和员工帐户。

因此,在登录期间添加更多安全措施始终是个好主意。在登录过程中部署多因素身份验证是最新的数据安全趋势之一。事实上,如今 46% 的企业需要多重身份验证才能访问其公司帐户,这要求用户在输入密码后进行额外的身份验证过程。

多重身份验证有多种形式。企业可以使用 Google Authenticator 和 Microsoft Authenticator 等移动身份验证应用程序。它还可以作为一次性 PIN 码发送到电子邮件或智能手机。企业甚至可以需要一个外部密钥来验证登录。

确保企业核心业务安全是重中之重

拥抱数字化转型还意味着应对可能影响您的业务的新威胁。企业需要配备正确的工具和知识来克服这些风险并获得数字化的全部好处。密切关注这些新兴的网络安全趋势,以便了解如何在未来保护您的企业、客户和员工。

幸运的是,企业可以使用多种软件解决方案来提高网络安全性。因此,有必要继续探索哪些新技术可以帮助网络安全。

相关文章:

每个企业经营者都应该了解的几个网络安全趋势

每个企业主都应了解的一些网络安全趋势: 1. 对实时数据可见性的需求增加 根据 IBM 发布的调查数据,企业发现并遏制漏洞的平均时间为 277 天。这种漏洞得不到解决的时间越长,泄露的数据就越多。这反过来会对您的业务产生更大的影响。企业需要…...

IDEA操作MongoDB快速上手开发

写在前面:最近在公司实习,需要完成一个实习任务。这个任务用的是SSH框架,数据库需要使用mongoDB完成。由于刚接触MongoDB,所以不是很熟练,在网上查找了大量的资料,许多都是抄来抄去的,运行一堆错误。如今&a…...

从FPGA说起的深度学习(六)-任务并行性

这是新的系列教程,在本教程中,我们将介绍使用 FPGA 实现深度学习的技术,深度学习是近年来人工智能领域的热门话题。在本教程中,旨在加深对深度学习和 FPGA 的理解。用 C/C 编写深度学习推理代码高级综合 (HLS) 将 C/C 代码转换为硬…...

5.39 综合案例2.0 - STM32蓝牙遥控小车4(体感控制)

综合案例2.0 - 蓝牙遥控小车4- 体感控制成品展示案例说明器件说明小车连线小车源码遥控手柄遥控器连线遥控器代码1.摇杆PS2模块说明2.六轴MPU-6050说明成品展示 案例说明 用STM32单片机做了一辆蓝牙控制的麦轮小车,分享一下小车的原理和制作过程。 控制部分分为手机…...

Scala之面向对象

目录 Scala包: 基础语法: Scala包的三大作用: 包名的命名规范: 写包的好处: 包对象: 导包说明: 类和对象: 定义类: 封装: 构造器: 主从…...

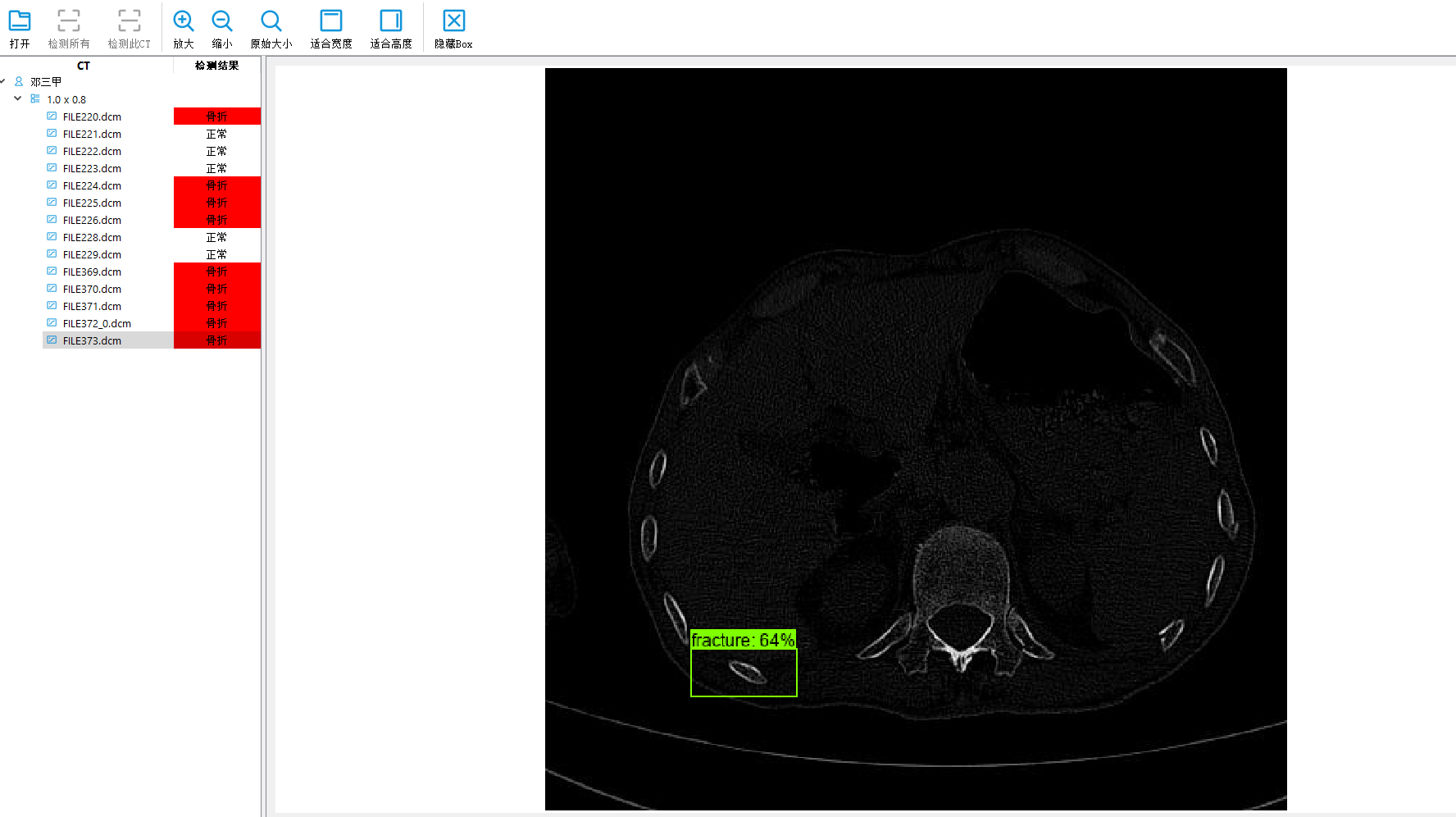

深度学习目标检测项目实战(四)—基于Tensorflow object detection API的骨折目标检测及其界面运行

深度学习目标检测项目实战(四)—基于Tensorflow object detection API的骨折目标检测及其界面运行 使用tensorflow object detection进行训练检测 参考原始代码:https://github.com/tensorflow/models/tree/master/research 我用的是1.x的版本 所以环境必须有gpu版…...

嵌入式工程师如何快速的阅读datasheet的方法

目录 ▎从项目角度来看datasheet ▎各取所需 ▎最后 Datasheet(数据手册)的快速阅读能力,是每个工程师都应该具备的基本素养。 无论是项目开始阶段的选型还是后续的软硬件设计,到后期的项目调试,经常有工程师对着英…...

合约广告)

(三)合约广告

1. 广告位(CPT)合约 系统:广告排期系统 网站把某一个广告位卖给广告商,这段时间归广告商所有,到点了下线 (1)流量选择的维度:时间段、地域等 (2)典型场景…...

【Android -- 软技能】分享一个学习方法

前言 很多人都想通过学习来提升自己,但是,可能因为两个问题,阻碍了自己的高效提升: 学什么? 怎么学? 本文将从自己的学习实践出发,针对这两个问题,给出自己的一套学习流程。 1…...

)

Python-DQN代码阅读(10)

目录 1.代码 1.1 代码阅读 1.2 代码分解 1.2.1 f open("experiments/" str(env.spec.id) "/performance.txt", "a") 1.2.2 f.write(str(ep) " " str(time_steps) " " str(episode_rewards) " " str(…...

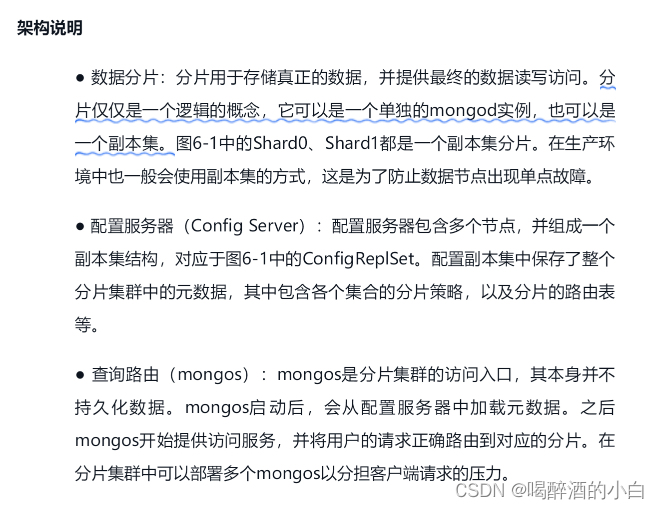

MongoDB入坑

MongoDB入坑一、体系架构1、简介2、MongoDB VS RDBMS3、文件4、体系结构二、权限管理1、开启2、角色三、存储引擎四、备份 & 恢复五、高可用0、主从复制1、副本集2、分片一、体系架构 1、简介 DBMS No.5;NoSQL Document No.1 1)BSON BSON(Binary …...

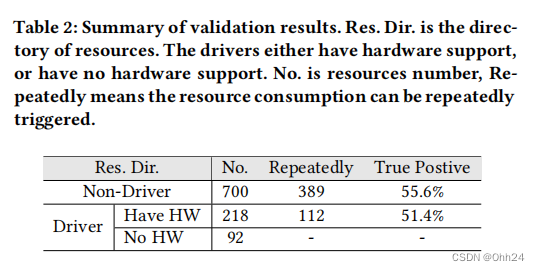

【论文总结】针对操作系统级虚拟化的抽象资源攻击

介绍 这是一篇来自2021CCS的论文,作者有Nanzi Yang, Wenbo Shen, Jinku Li, Yutian Yang, Kangjie Lu, Jietao Xiao, Tianyu Zhou, Chenggang Qin, Wang Yu, Jianfeng Ma, Kui Ren。 概述 本文的贡献如下: 新的攻击面:作者揭示了一个影响操…...

C# 提取 PDF 文档中的文本

C# .Net 使用 IText7 从PDF文件中提取出所有文本内容 【文 / 张赐荣】 首先在 Nuget 包管理器中,安装"itext7" 和 "itext7.font-asian"。 如果不安装 "itext7.font-asian" PDF 文件中有非Unicode编码的字符,将会抛出运行时异常:iText.IO.Excep…...

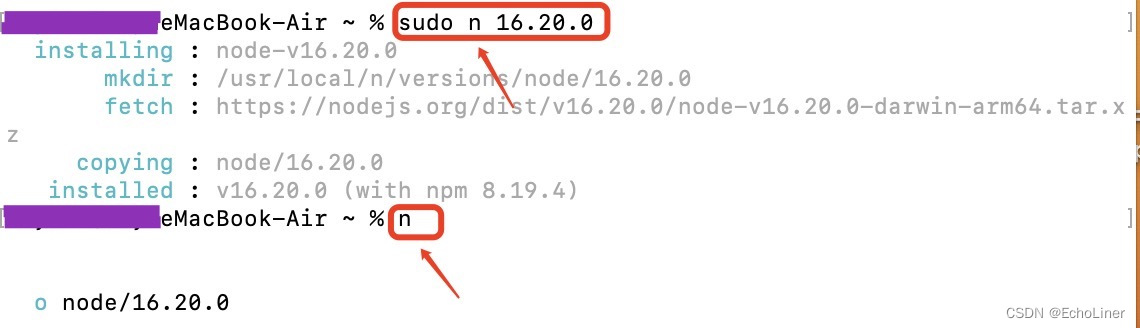

mac如何升级node版本、切换node版本

一、mac如何升级node版本 当前官网稳定版本是18.15.0 所以我从v14.17.4升级到v18.15.0 二、mac如何切换node版本 切换到16.20.0版本 三、这里是用node.js的多版本管理器n来升级和切换的,命令如下: 1、sudo npm cache clean -f //清除node.js的cache …...

一位大专学历的女程序员要求月薪25K,学历重要吗?来看看面试过程

“请提供一份完整的简历,以便我审查。从您的简历中,我感觉您写得还不错。方便的话,您可以自我简单介绍一下吗?“ ”好的,我叫李娟,拥有大专学位,目前正在寻找一份Java开发架构师的工作岗位。“…...

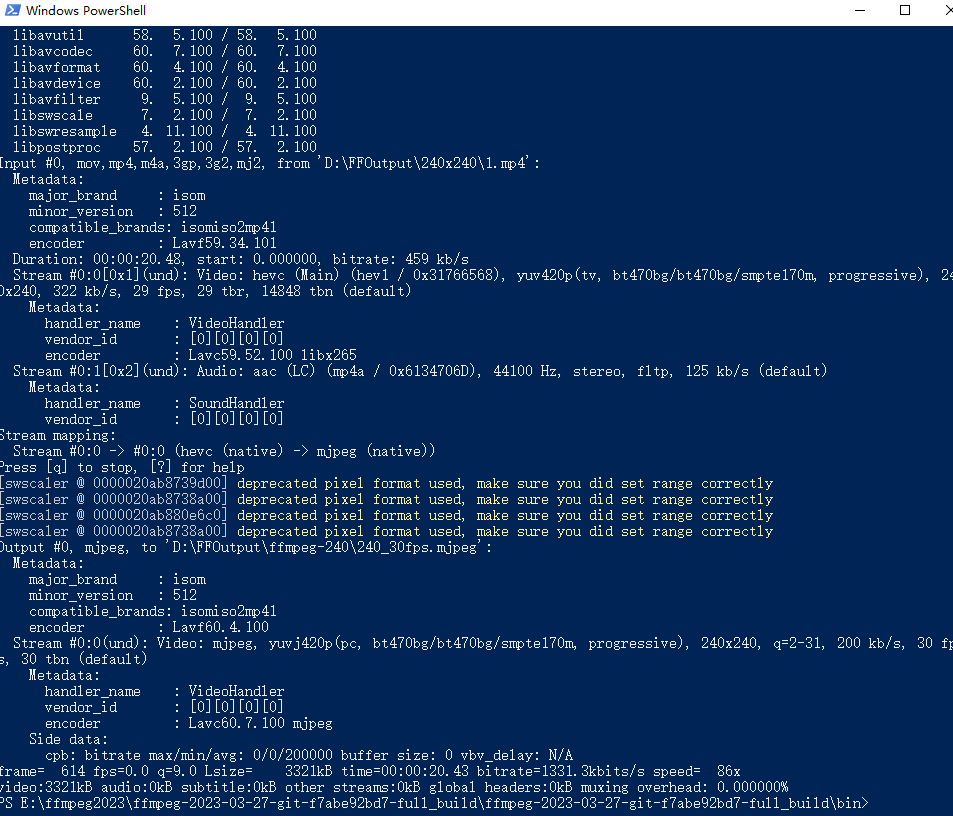

ESP32驱动1.28寸GC9A01播放视频(一、视频分辨率的调整和视频格式的转换)

ESP32驱动1.28寸GC9A01播放视频(一、视频分辨率的调整和视频格式的转换)播放前准备转换视频分辨率用FFmpeg将.MP4转换为.mjpeg格式FFmpeg的win10环境搭建FFmpeg的下载环境变量的搭建MP4转换成mjpeg格式总结播放前准备 1.28寸GC9A01屏幕的分辨率是240x24…...

epoll的LT模式(水平触发)和ET模式(边沿触发)

前言 epoll的触发模式是个引发讨论非常多的话题,网络上这方面总结的文章也很多,首先从名字上就不是很统一,LT模式常被称为水平触发、电平触发、条件触发,而ET模式常被称为边缘触发、边沿触发等,这些都是从英文翻译过来…...

Java基础面试20题

Java的八大基本数据类型 答:可以分4种类型:布尔类型(boolean),字符类型(char),浮点类型(double,float),整型(byte,short,int, long)。 String,StringBuffer与StringBuilder的区别? …...

Java面向对象封装

目录 封装的概念 封装具体实现步骤 示例代码如下 封装具体语法 封装的概念 Java封装是一种面向对象的编程方法,它的主要思想是将类的内部细节(包括数据和方法)隐藏起来,对外只提供公共的访问接口,从而保证了程序的安全性和稳定性。 封装具体实现步骤 1、声明类的成…...

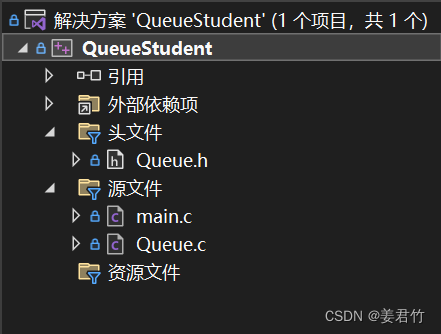

队列实现图书信息管理(C语言)

文章目录Queue.hmain.cQueue.c用队列实现一个图书信息管理,这里放一下有哪些文件。(ps:我之前写的是学生信息管理,但是有人说我们的作业是写图书,就该了下内容,没有改文件名)队列是用链表实现的…...

KubeSphere 容器平台高可用:环境搭建与可视化操作指南

Linux_k8s篇 欢迎来到Linux的世界,看笔记好好学多敲多打,每个人都是大神! 题目:KubeSphere 容器平台高可用:环境搭建与可视化操作指南 版本号: 1.0,0 作者: 老王要学习 日期: 2025.06.05 适用环境: Ubuntu22 文档说…...

利用ngx_stream_return_module构建简易 TCP/UDP 响应网关

一、模块概述 ngx_stream_return_module 提供了一个极简的指令: return <value>;在收到客户端连接后,立即将 <value> 写回并关闭连接。<value> 支持内嵌文本和内置变量(如 $time_iso8601、$remote_addr 等)&a…...

【OSG学习笔记】Day 18: 碰撞检测与物理交互

物理引擎(Physics Engine) 物理引擎 是一种通过计算机模拟物理规律(如力学、碰撞、重力、流体动力学等)的软件工具或库。 它的核心目标是在虚拟环境中逼真地模拟物体的运动和交互,广泛应用于 游戏开发、动画制作、虚…...

Java-41 深入浅出 Spring - 声明式事务的支持 事务配置 XML模式 XML+注解模式

点一下关注吧!!!非常感谢!!持续更新!!! 🚀 AI篇持续更新中!(长期更新) 目前2025年06月05日更新到: AI炼丹日志-28 - Aud…...

土地利用/土地覆盖遥感解译与基于CLUE模型未来变化情景预测;从基础到高级,涵盖ArcGIS数据处理、ENVI遥感解译与CLUE模型情景模拟等

🔍 土地利用/土地覆盖数据是生态、环境和气象等诸多领域模型的关键输入参数。通过遥感影像解译技术,可以精准获取历史或当前任何一个区域的土地利用/土地覆盖情况。这些数据不仅能够用于评估区域生态环境的变化趋势,还能有效评价重大生态工程…...

Web 架构之 CDN 加速原理与落地实践

文章目录 一、思维导图二、正文内容(一)CDN 基础概念1. 定义2. 组成部分 (二)CDN 加速原理1. 请求路由2. 内容缓存3. 内容更新 (三)CDN 落地实践1. 选择 CDN 服务商2. 配置 CDN3. 集成到 Web 架构 …...

Mobile ALOHA全身模仿学习

一、题目 Mobile ALOHA:通过低成本全身远程操作学习双手移动操作 传统模仿学习(Imitation Learning)缺点:聚焦与桌面操作,缺乏通用任务所需的移动性和灵活性 本论文优点:(1)在ALOHA…...

深度学习水论文:mamba+图像增强

🧀当前视觉领域对高效长序列建模需求激增,对Mamba图像增强这方向的研究自然也逐渐火热。原因在于其高效长程建模,以及动态计算优势,在图像质量提升和细节恢复方面有难以替代的作用。 🧀因此短时间内,就有不…...

Unity UGUI Button事件流程

场景结构 测试代码 public class TestBtn : MonoBehaviour {void Start(){var btn GetComponent<Button>();btn.onClick.AddListener(OnClick);}private void OnClick(){Debug.Log("666");}}当添加事件时 // 实例化一个ButtonClickedEvent的事件 [Formerl…...

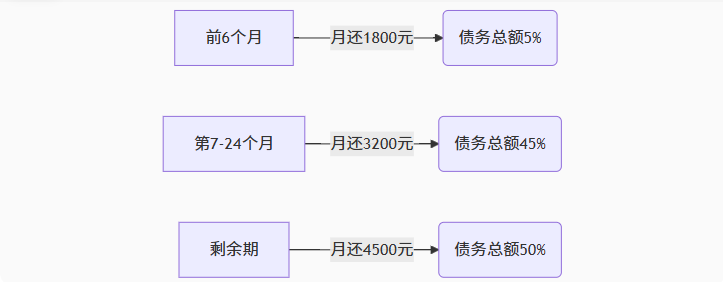

【无标题】湖北理元理律师事务所:债务优化中的生活保障与法律平衡之道

文/法律实务观察组 在债务重组领域,专业机构的核心价值不仅在于减轻债务数字,更在于帮助债务人在履行义务的同时维持基本生活尊严。湖北理元理律师事务所的服务实践表明,合法债务优化需同步实现三重平衡: 法律刚性(债…...