网络安全-内网DNS劫持-ettercap

网络安全-内网DNS劫持-ettercap

前言

一,我也是初学者记录的笔记

二,可能有错误的地方,请谨慎

三,欢迎各路大神指教

四,任何文章仅作为学习使用

五,学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为重要的事情说几次

玩出事了,无论你做了几层NAT

几层代理,都能抓到你

相信中央相信党,犯罪没有好下场

什么是DNS呢

DNS就是你访问网站,比如百度,你知道百度的域名www.baidu.com,但是你并不知道他全国各地的他那个那个IP位于哪里

那么DNS就会这个去查找对应的IP以及域名给你解析让你正常的上网

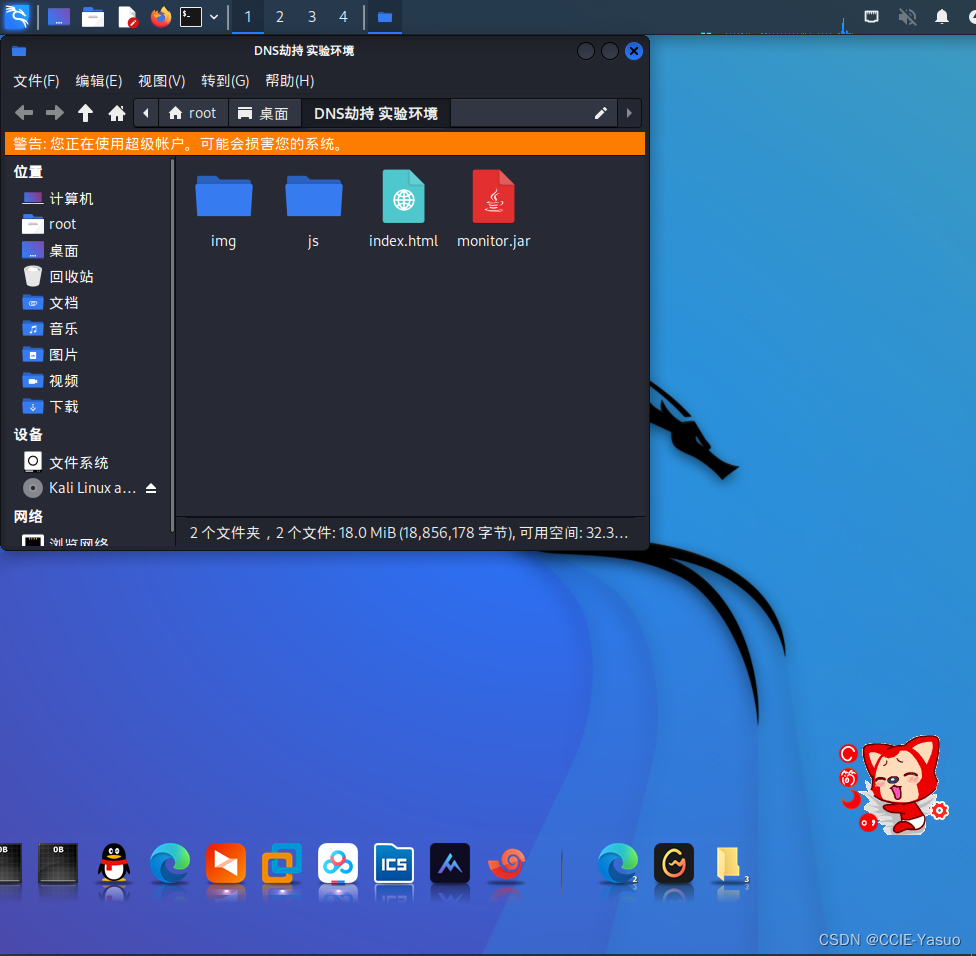

准备环境

这个里面的文件夹全部拉进去kali的桌面即可,准备好的劫持的环境

链接:https://pan.baidu.com/s/1c0McUZsExJIA9tUbBxgGwg?pwd=w8by

提取码:w8by

--来自百度网盘超级会员V4的分享

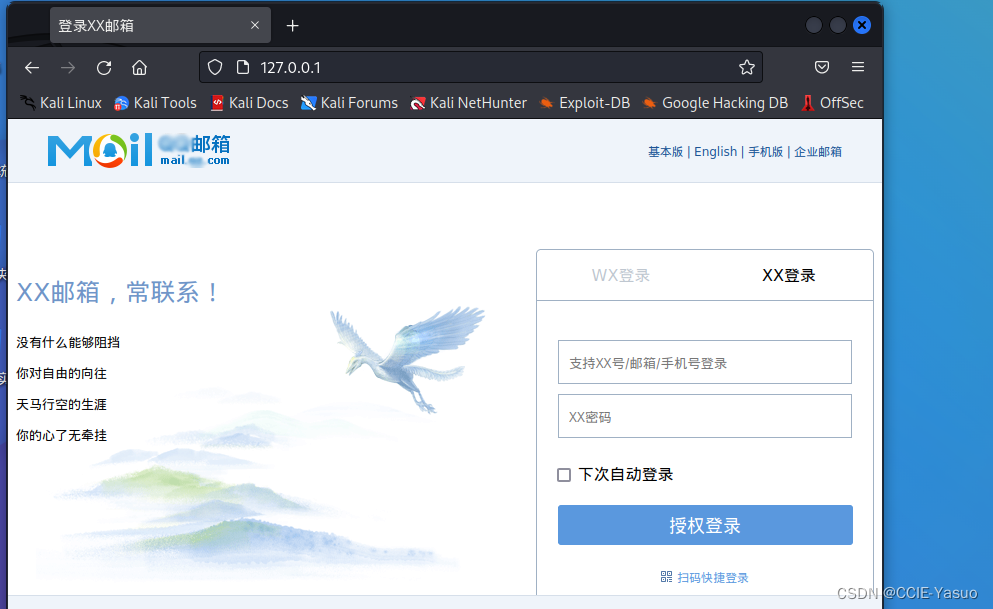

双击点开index.html

这个就是提前做好的仿真的假的qq邮箱的网页

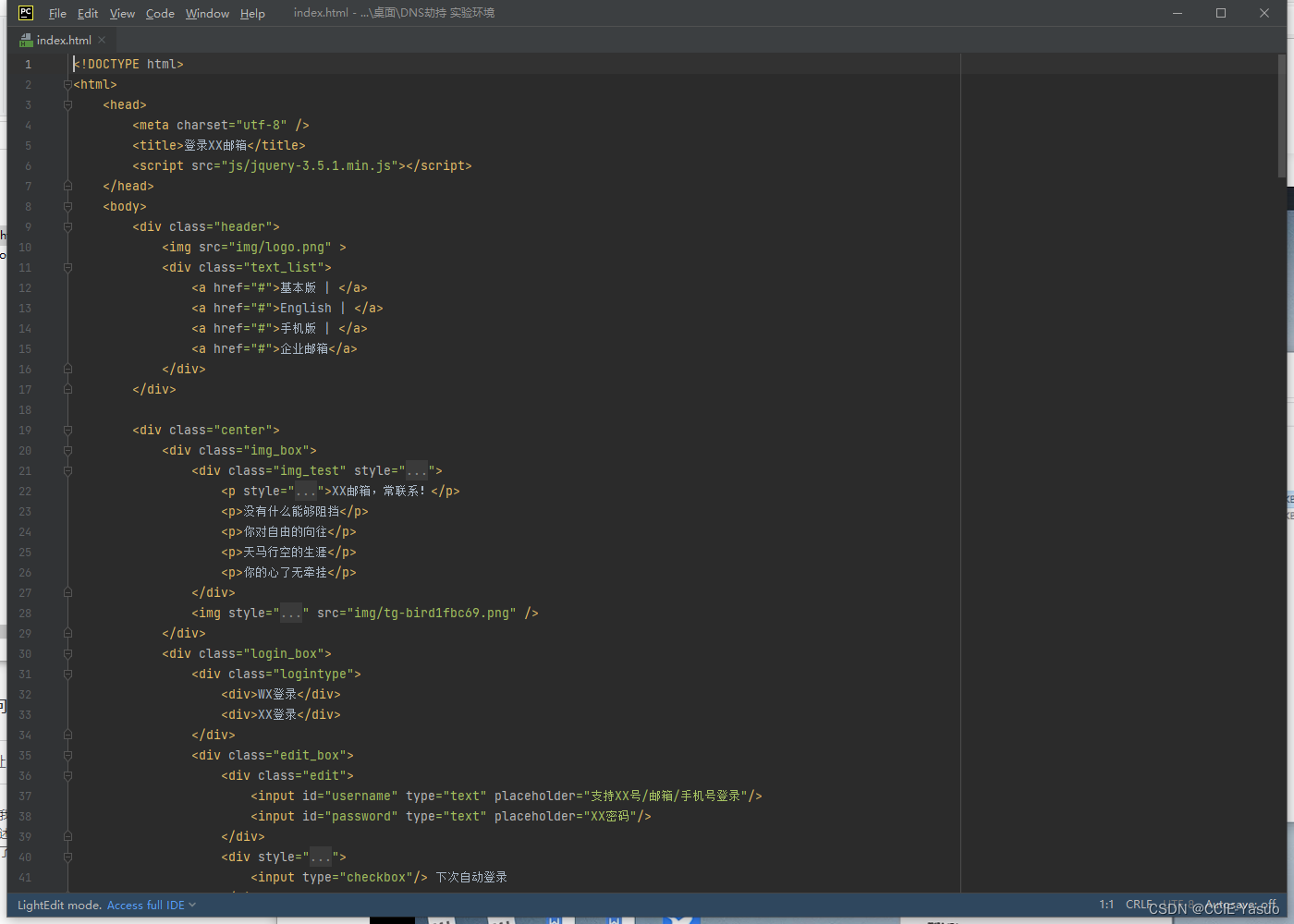

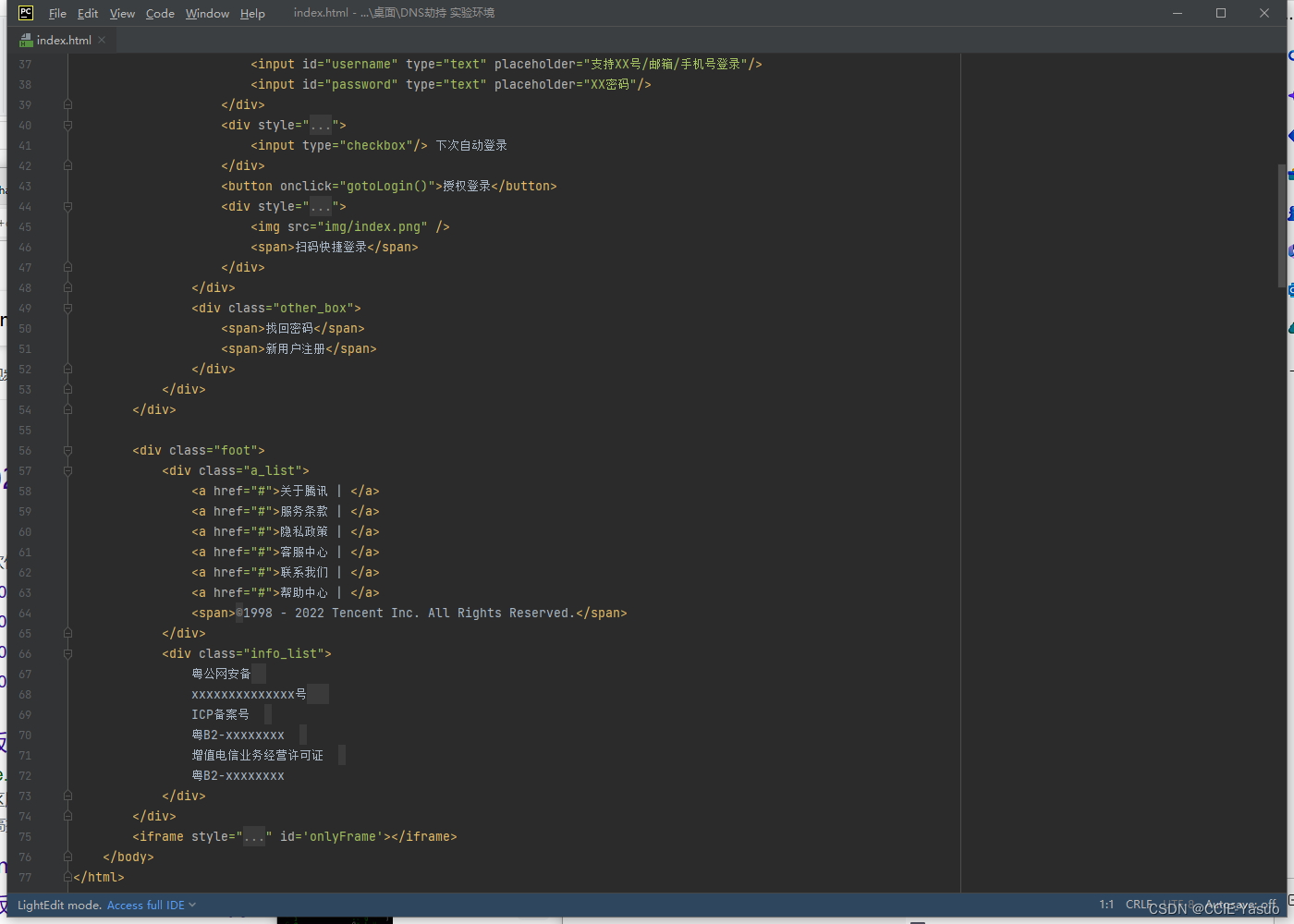

给你们看看源代码

大概就这样,现实中会做的更加逼真

剩下有些是网页参数长度什么的就没截图了

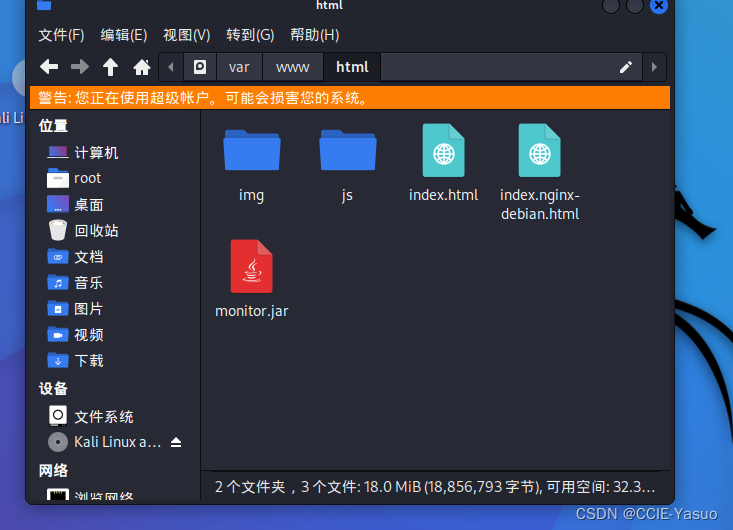

路径:然后点击我的计算机,找到文档系统

找到var

找到www

找到html

然后把环境里面的文件全部粘贴进去(有重复的就替换掉)

全部哈

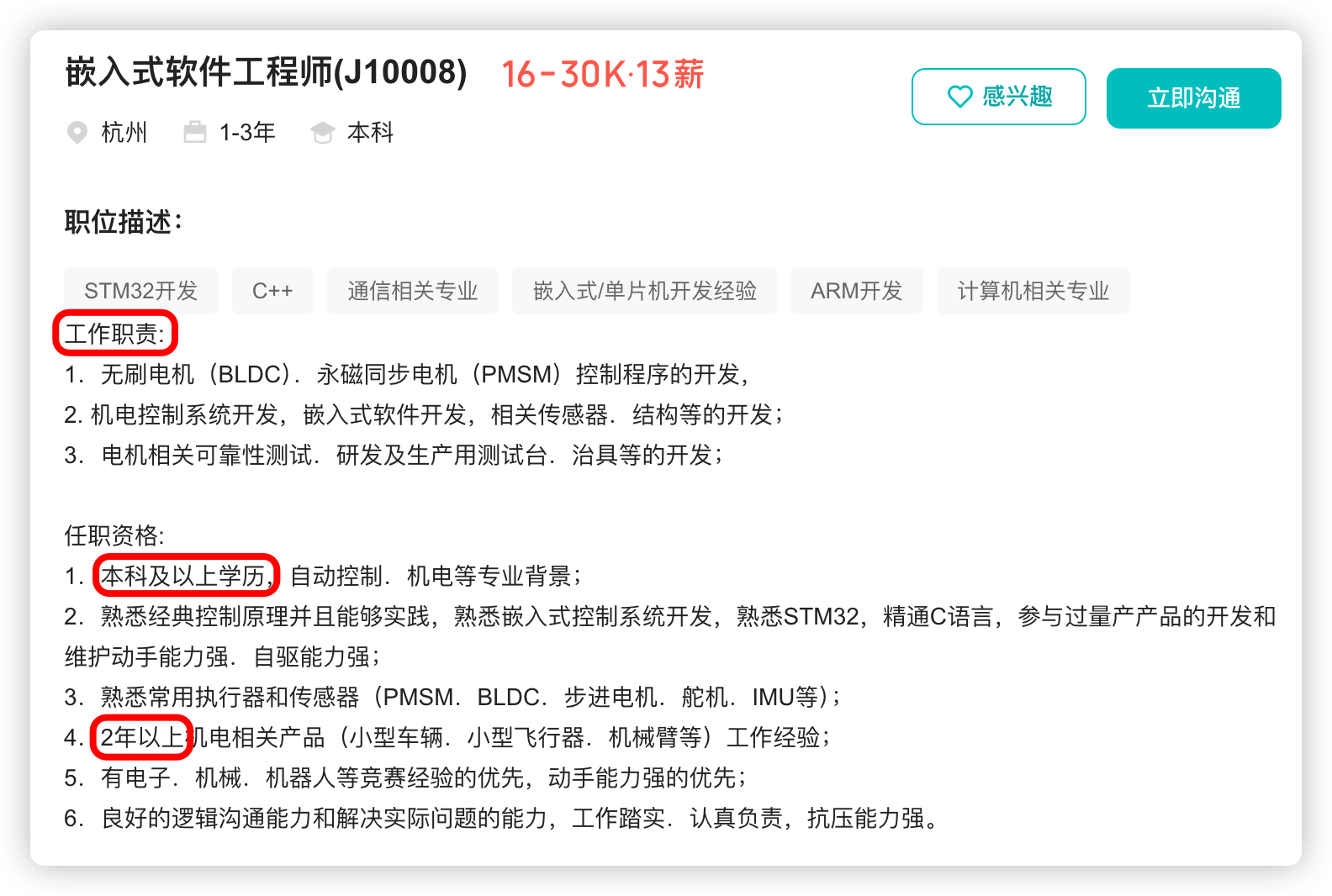

Ettercap

一个集成在kali里面的攻击工具

可以执行arping,dns劫持等

(学过数通的就可以看懂这个了)

首先准备一个欺骗的页面

那么劫持成功后,无论访问什么网页都会成为这个你劫持的界面。

最简单的操作就是你新建一个txt然后自己写内容,然后改index或者html,反正知道原理怎么搞的就行

首先在kali里面启动apache

systemctl start acache2

这个就是可以理解为linux里面用来建立网页的一个工具

然后找到这个目录下的index.html

这个是初始的

/var/www/html

这个是kali下的web的根目录

然后去到图形化界面,用浏览器打开搜索栏输入127.0.0.1可以看到这个

这个是自己写的“假”的病毒文件,并不是真的qq邮箱

这个是这个ettercap这个工具下载的界面

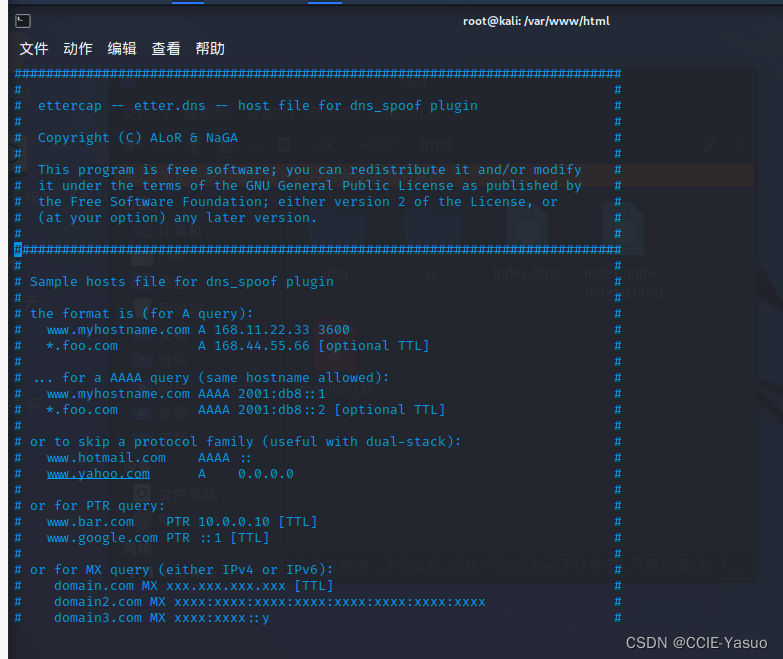

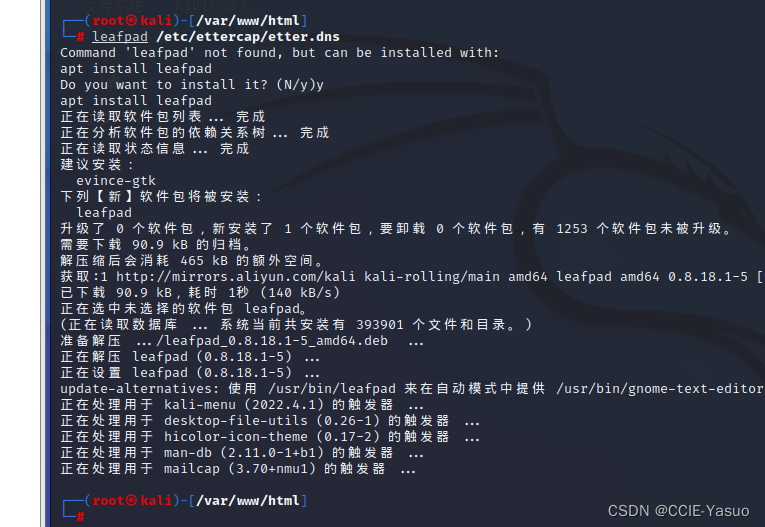

执行vim /etc/ettercap/etter.dns

会弹出来这个东西

这个A是本机地址的意思,auto前面的*是通配符的意思

然后输入esc,shift + :,然后输入wq保存退出即可

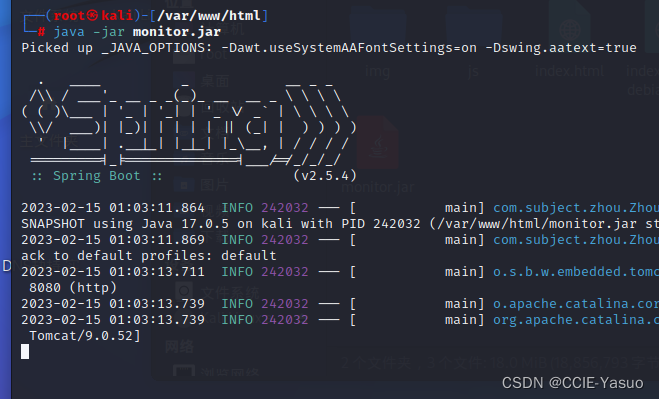

运行脚本

java -jar monitor.jar

然后就已经再开始解压和运行了

功能是用来监听

监听就一直放着就行了

不用去管它的命令行

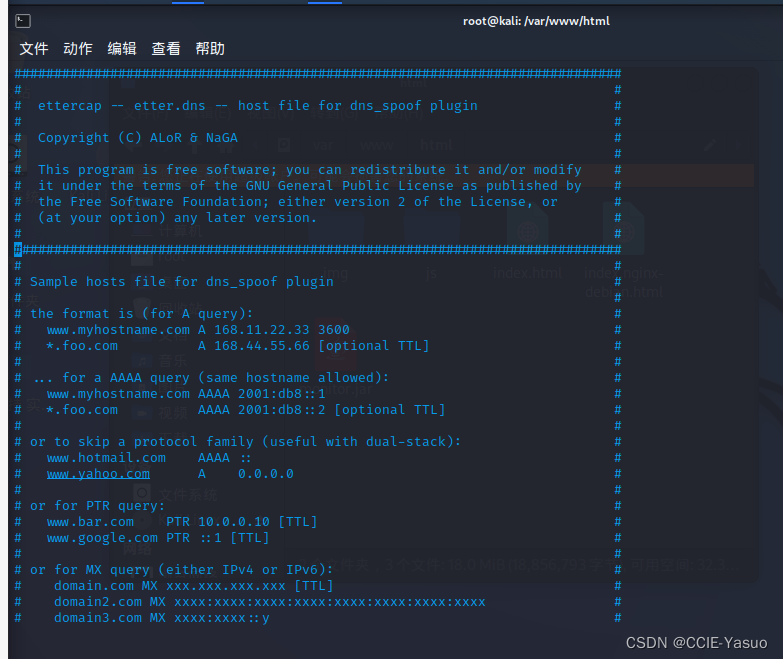

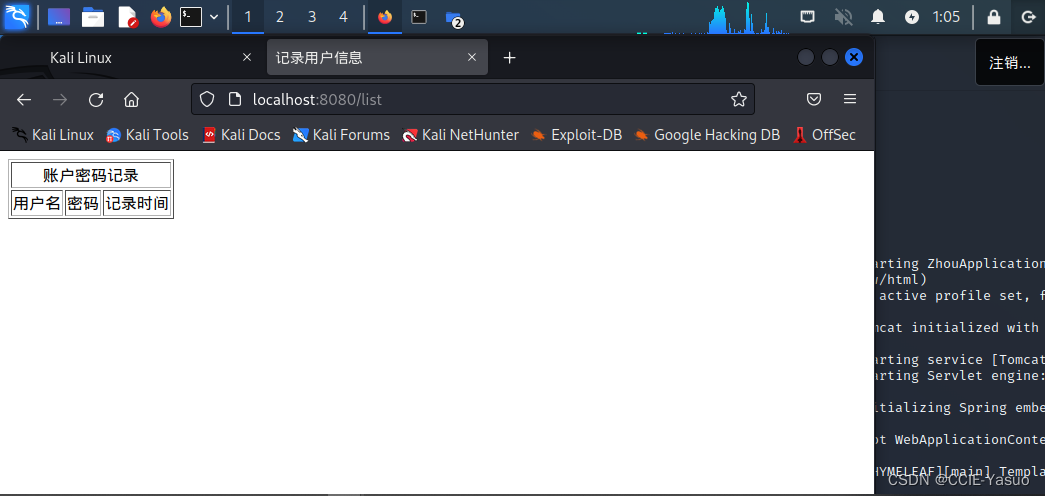

在浏览器输入即可看见一会钓鱼用的账号密码

浏览器:localhost:8080/list

在实际情况下,这个页面会做的很逼真,跟真的一模一样,也会这个你输入了错误的密码进不去

只有真的才能进去

但是你输入过的任何东西都会被记录下来

所以输入账号密码的时候记得看好

这个域名,网站是不是真的

这个只是测试的,那么现在我要去劫持dns

然后让其他机器上网的时候也弹出来这个

然后他输入了什么我这都能记录到

完成钓鱼

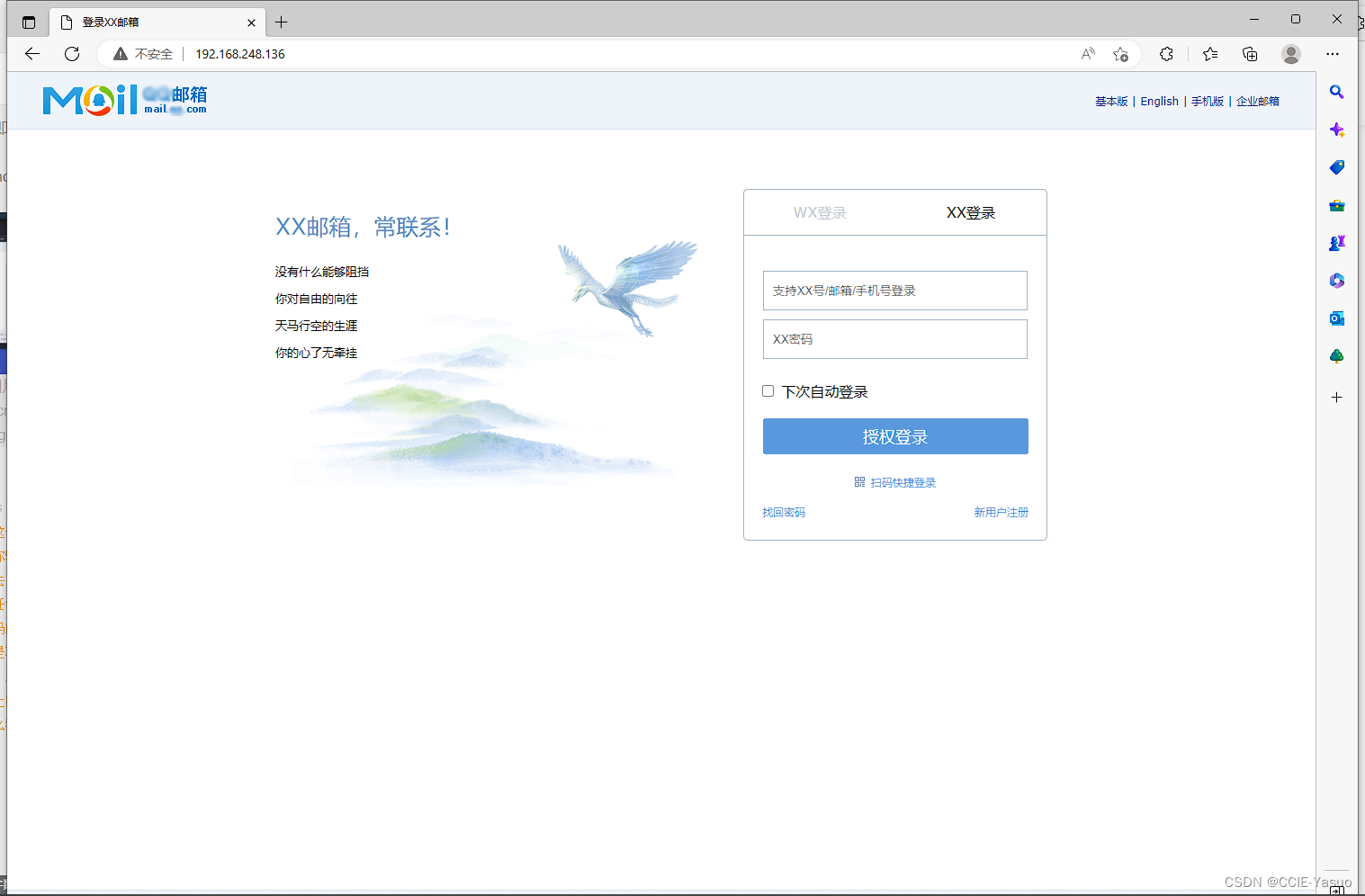

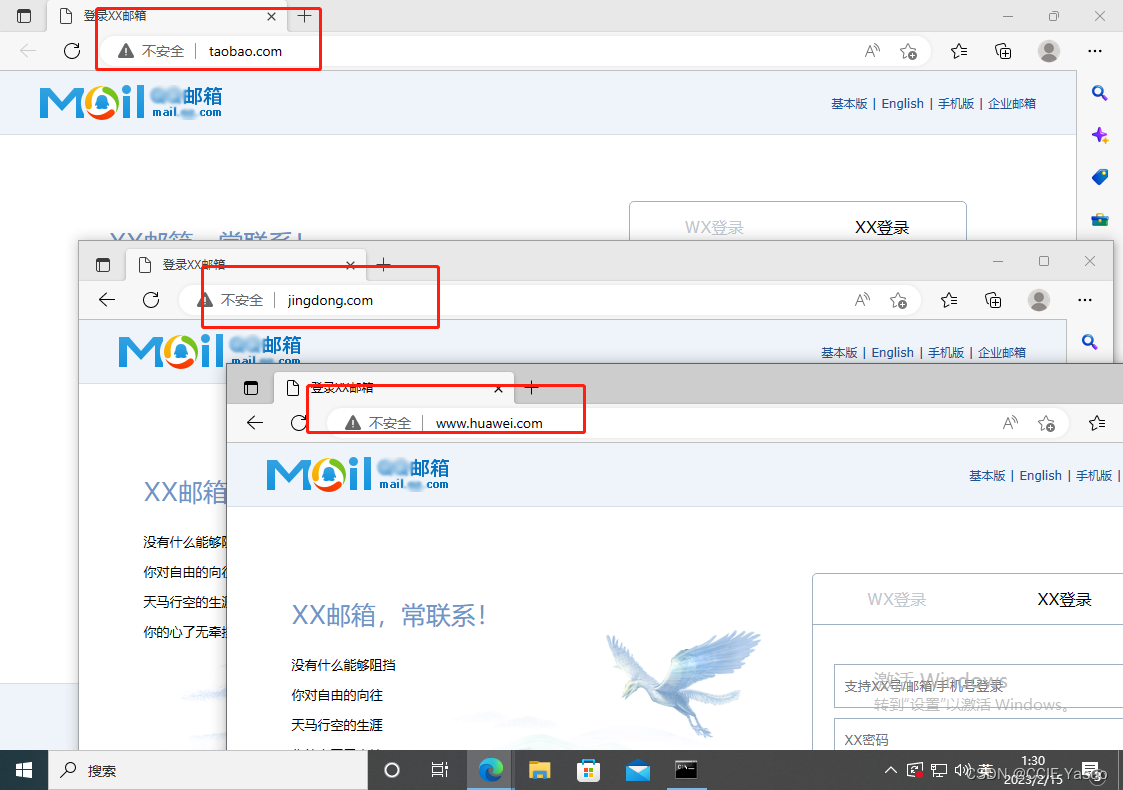

物理机也可以打开(因为网络是通的)

因为我对内网做了信任+这个是我手动的并不是恶意的,所以没报错,有些电脑可能会提示这个网站钓鱼非法不安全,左上角的搜索框已经显示了不安全了

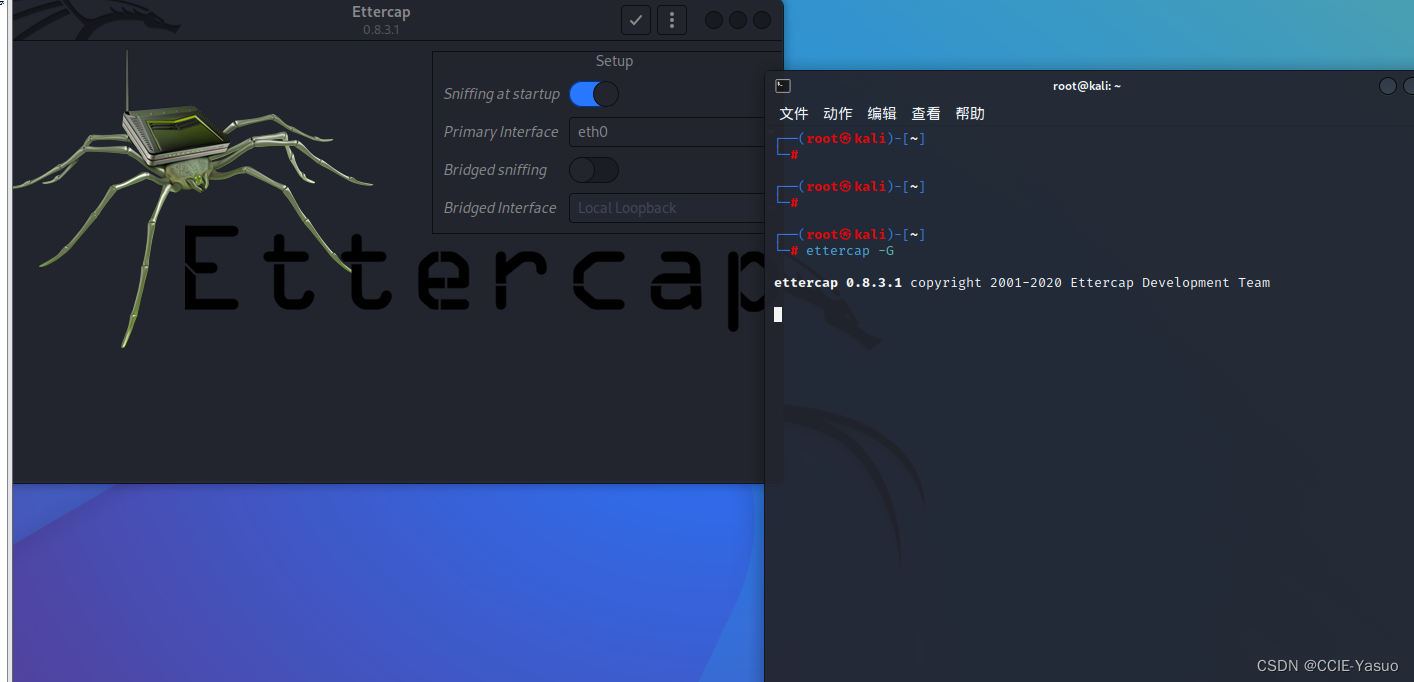

使用ettercap劫持DNS

这个软件是用来劫持dns的,kali已经内置好了

直接输入这个

ettercap -G 即可打开

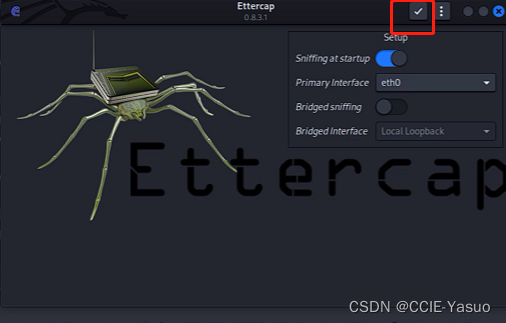

点这个钩,代表立刻运行这个软件

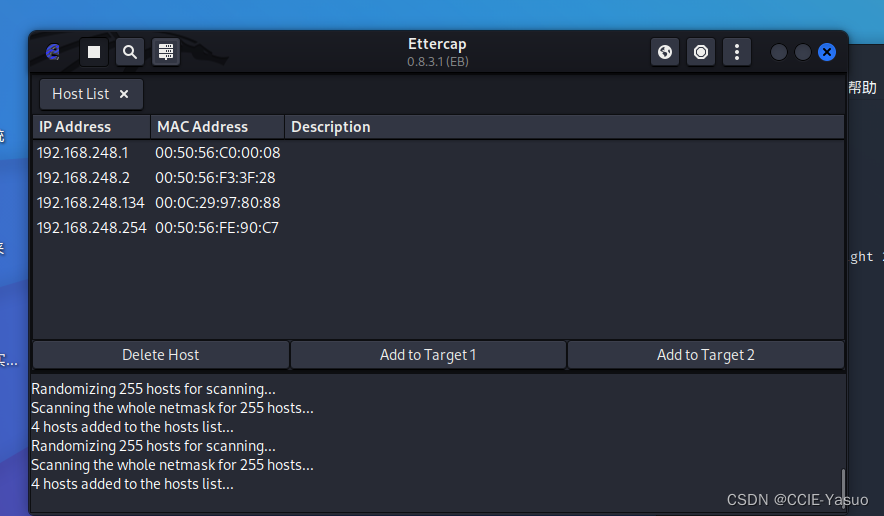

然后点这个搜索的放大镜,意思是去扫描一下

然后再点击放大镜右边的那个长得像书本的

这个是扫描出同网段的全部主机

我这个环境下

本机ip为192.168.248.136

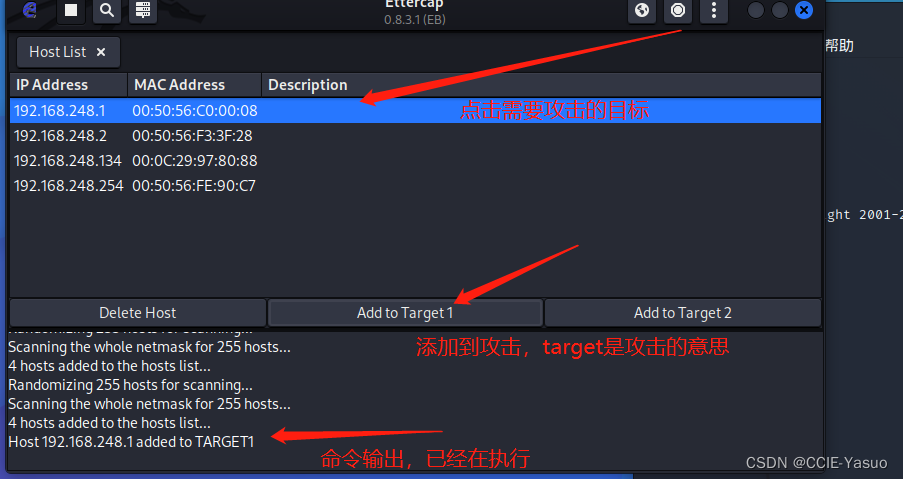

网关ip为192.168.248.1

受攻击ip为192.168.248.134

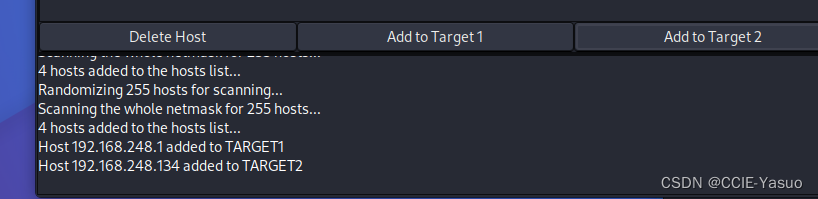

攻击了第一个之后就选择第二个被攻击的主机IP,然后选择add to traget 2

成功了之后下面会有输出的

到这还没完呢

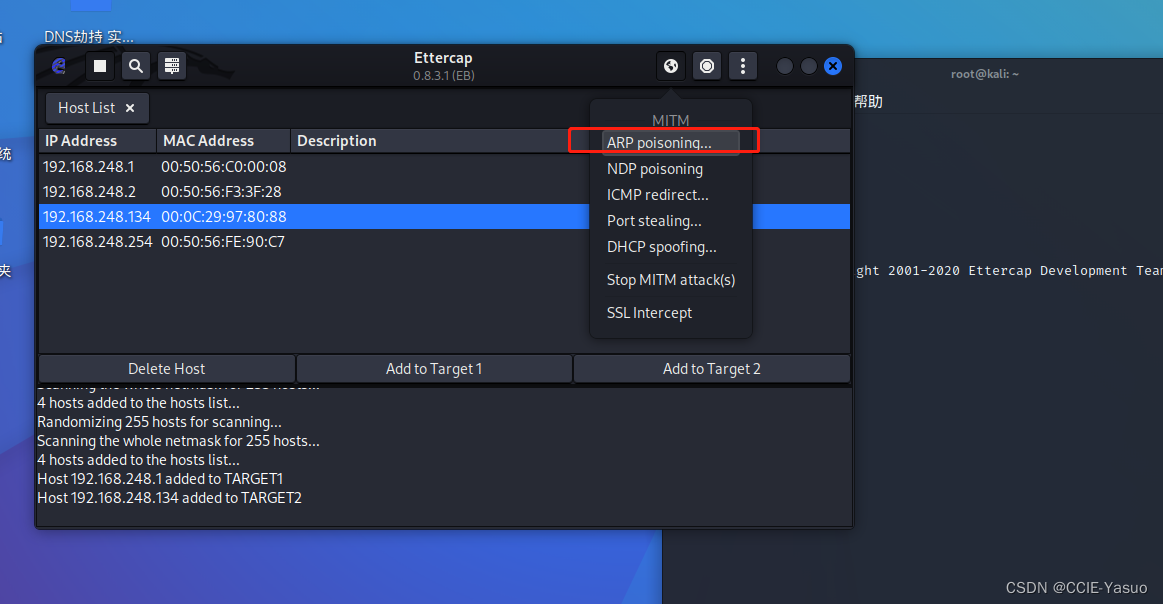

在网络中是分二三层的,或许也有可能听不懂

在二层有个协议叫做ARP,它是用来发现IP的

那么现在我们dns劫持了

就需要骗他说我们才是真正的网关

那么这个过程叫做ARP欺骗

在kali里面使用的是arping

点这个地方

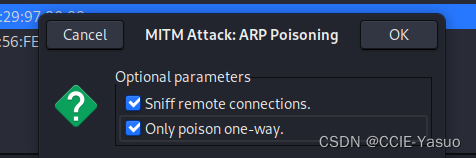

两个都要勾选上

Optional parameters:可算参数

Sniff remote connections 远程连接

Only poison one-way 仅单向攻击

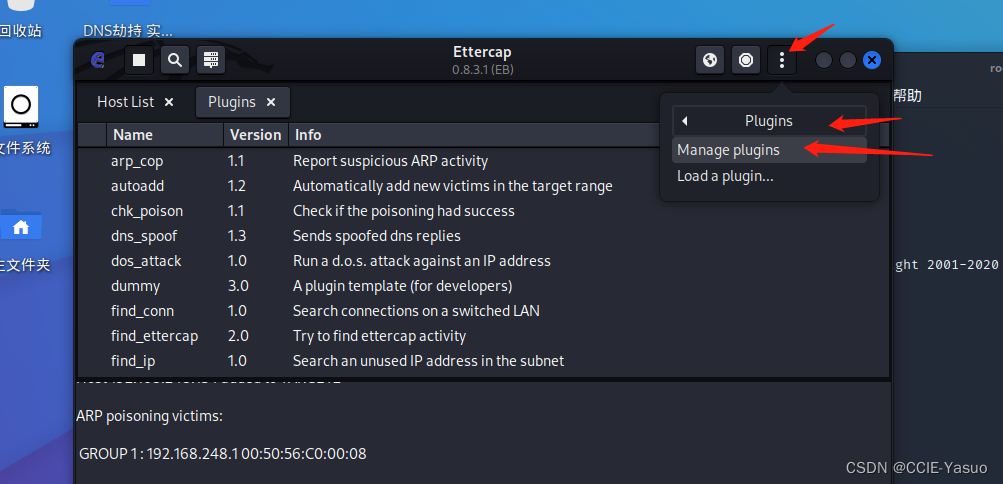

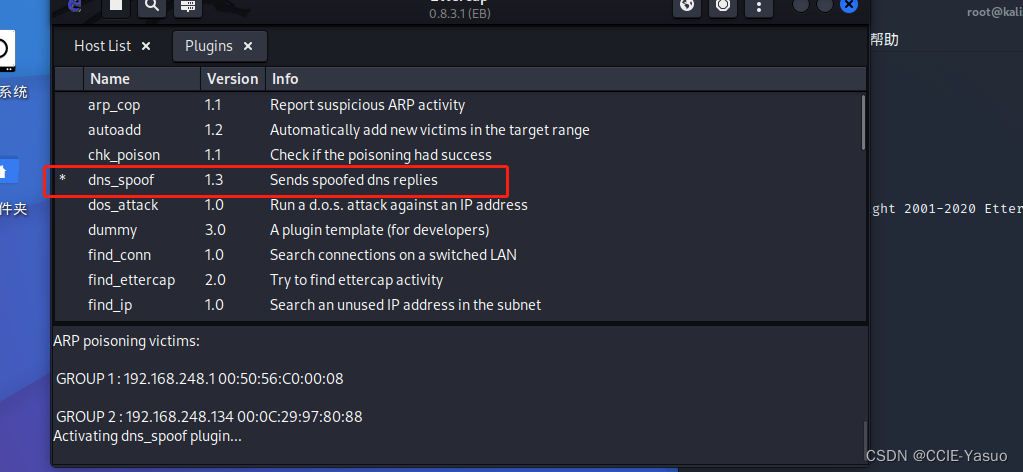

Manage plugins

按照照片的箭头来选择,这个叫做中间人攻击

这个地方需要双击

send spoofed dns replies 发送欺骗的dns回复

然后上面的步骤已经做完了,大功告成

通过查看win10的浏览器,我无论打开任何的网址,都是谈出来这个界面

到这,dns就劫持完成了

相关文章:

网络安全-内网DNS劫持-ettercap

网络安全-内网DNS劫持-ettercap 前言 一,我也是初学者记录的笔记 二,可能有错误的地方,请谨慎 三,欢迎各路大神指教 四,任何文章仅作为学习使用 五,学习网络安全知识请勿适用于违法行为 学习网络安全知识请…...

synchronized和Lock的区别

synchronized和lock的区别 synchronized和Lock,我已经通过源码级别的介绍过了,下面我们来总结下他们的区别 区别: 1.synchronized是关键字,Lock是接口,synchronized是JVM层实现,Lock是JDK中JUC包下的实现;…...

SpringBoot 指标监控 Actuator

Spring Boot Actuator为 Micrometer 提供了依赖管理和自动配置,Micrometer是一个支持 众多监控系统 的应用程序指标接口 该功能与:java\jdk\bin 下的 Jconsole 功能雷同 1、pom文件中引入依赖(使用的springboot是2.7.2) <dep…...

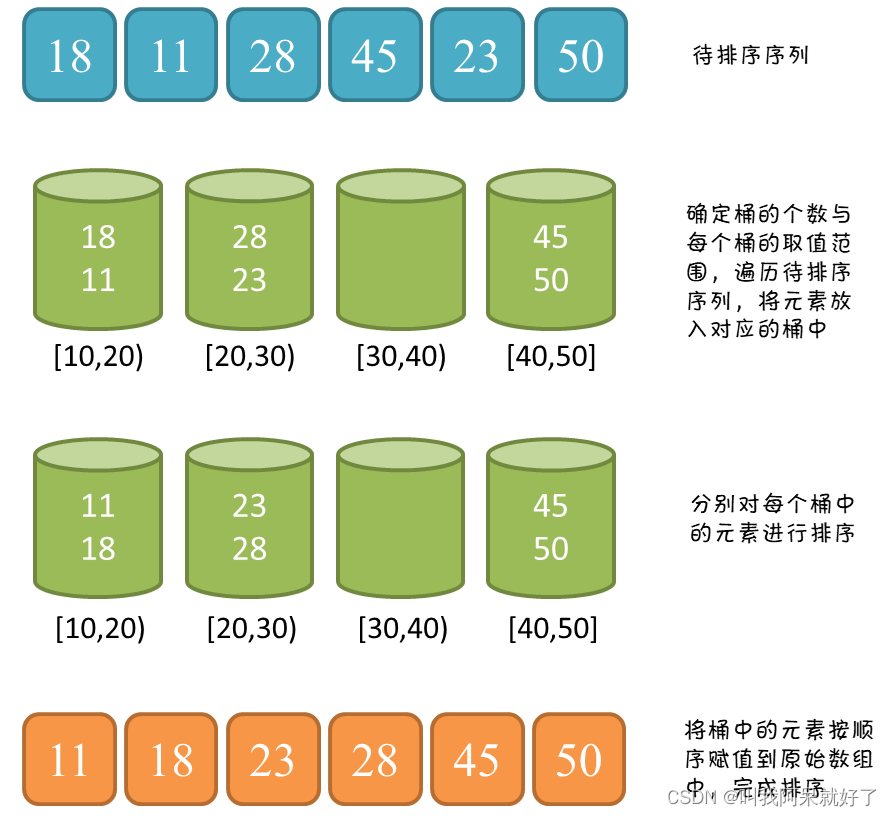

面试浅谈之十大排序算法

面试浅谈之十大排序算法 HELLO,各位博友好,我是阿呆 🙈🙈🙈 这里是面试浅谈系列,收录在专栏面试中 😜😜😜 本系列将记录一些阿呆个人整理的面试题 🏃&…...

LeetCode-1250. 检查「好数组」【数论,裴蜀定理】

LeetCode-1250. 检查「好数组」【数论,裴蜀定理】题目描述:解题思路一:裴蜀定理是:a*xb*y1。其中a,b是数组中的数,x,y是任意整数。如果a,b互质那么一定有解。问题即转换为寻找互质的数。解题思路二:简化代码…...

【Linux】NTP时间同步服务与NFS网络文件共享存储服务器(配置、测试)

一、NTP时间同步服务1、NTP介绍NTP服务器【Network Time Protocol(NTP)】是用来使计算机时间同步化的一种协议,它可以使计机对其服务器或时钟源(如石英钟,GPS等等)做同步化,它可以提供高精准度的时间校正&a…...

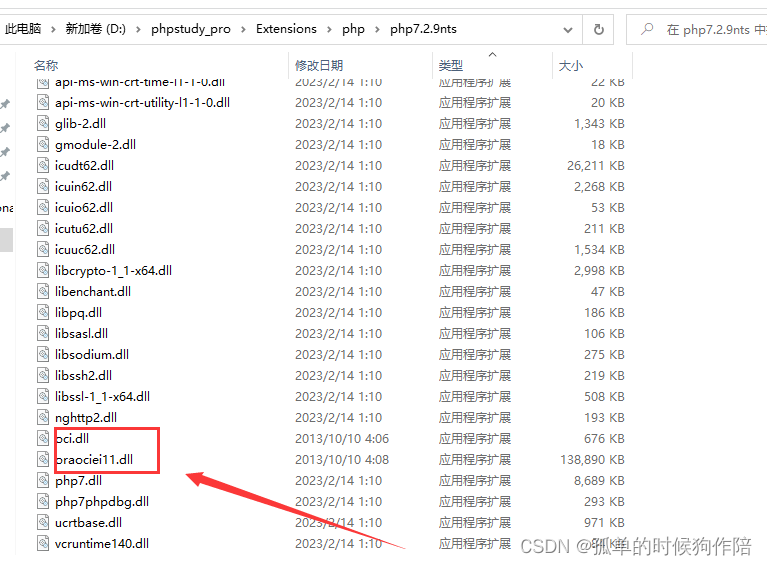

windows下php连接oracle安装oci8扩展报错(PHP Startup: Unable to load dynamic library ‘oci8_11g‘)

记录一下php7.29安装oci8的艰苦过程,简直就是唐僧西天取经历经九九八十一难。 使用的是phpstudy_pro安装的ph扩展wnmp环境下; 1 、安装oralce Instant Client 首先,安装oci8和pdo_oci扩展依赖的Oracle client。了解到需要连接的Oracle版…...

TensorRT的功能

TensorRT的功能 文章目录TensorRT的功能2.1. C and Python APIs2.2. The Programming Model2.2.2. The Runtime Phase2.3. Plugins2.4. Types and Precision2.5. Quantization2.6. Tensors and Data Formats2.7. Dynamic Shapes2.8. DLA2.9. Updating Weights2.10. trtexec本章…...

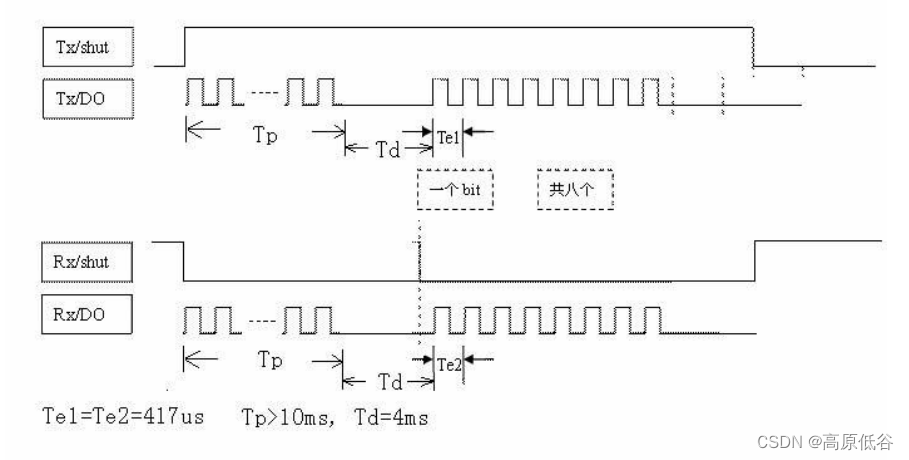

433MHz无线通信--模块RXB90

1、接收模块RXB90简介 两个数据输出是联通的。 2、自定义一个编码解码规则 组数据为“0x88 0x03 0xBD 0xB6”。 3、发射模块 如何使用示波器得到捕捉一个周期的图像? 通过date引脚连接示波器CH1,以及示波器探针的接地端接芯片的GND,分…...

-2PC核心源码解读)

Seata源码学习(三)-2PC核心源码解读

Seata源码分析-2PC核心源码解读 2PC提交源码流程 上节课我们分析到了GlobalTransactionalInterceptor全局事务拦截器,一旦执行拦截器,我们就会进入到其中的invoke方法,在这其中会做一些GlobalTransactional注解的判断,如果有注解…...

IO流概述

🏡个人主页 : 守夜人st 🚀系列专栏:Java …持续更新中敬请关注… 🙉博主简介:软件工程专业,在校学生,写博客是为了总结回顾一些所学知识点 目录IO流概述IO 流的分类总结流的四大类字…...

【node.js】node.js的安装和配置

文章目录前言下载和安装Path环境变量测试推荐插件总结前言 Node.js是一个在服务器端可以解析和执行JavaScript代码的运行环境,也可以说是一个运行时平台,仍然使用JavaScript作为开发语言,但是提供了一些功能性的API。 下载和安装 Node.js的官…...

Python优化算法—遗传算法

Python优化算法—遗传算法一、前言二、安装三、遗传算法3.1 自定义函数3.2 遗传算法进行整数规划3.3 遗传算法用于旅行商问题3.4 使用遗传算法进行曲线拟合一、前言 优化算法,尤其是启发式的仿生智能算法在最近很火,它适用于解决管理学,运筹…...

的应用价值剖析)

数据埋点(Data buried point)的应用价值剖析

一、什么是数据埋点?数据埋点指在应用中特定的流程中收集一些信息,用来跟踪应用使用的状况,后续用来进一步优化产品或是提供运营的数据支撑。比如访问数(Visits),访客数(Visitor),停…...

一文弄懂硬链接、软链接、复制的区别

复制 命令:cp file1 file2 作用:实现对file1的一个拷贝。 限制:可以跨分区,文件夹有效。 效果:修改file1,对file2无影响;修改file2,对file1无影响。删除file1,对file…...

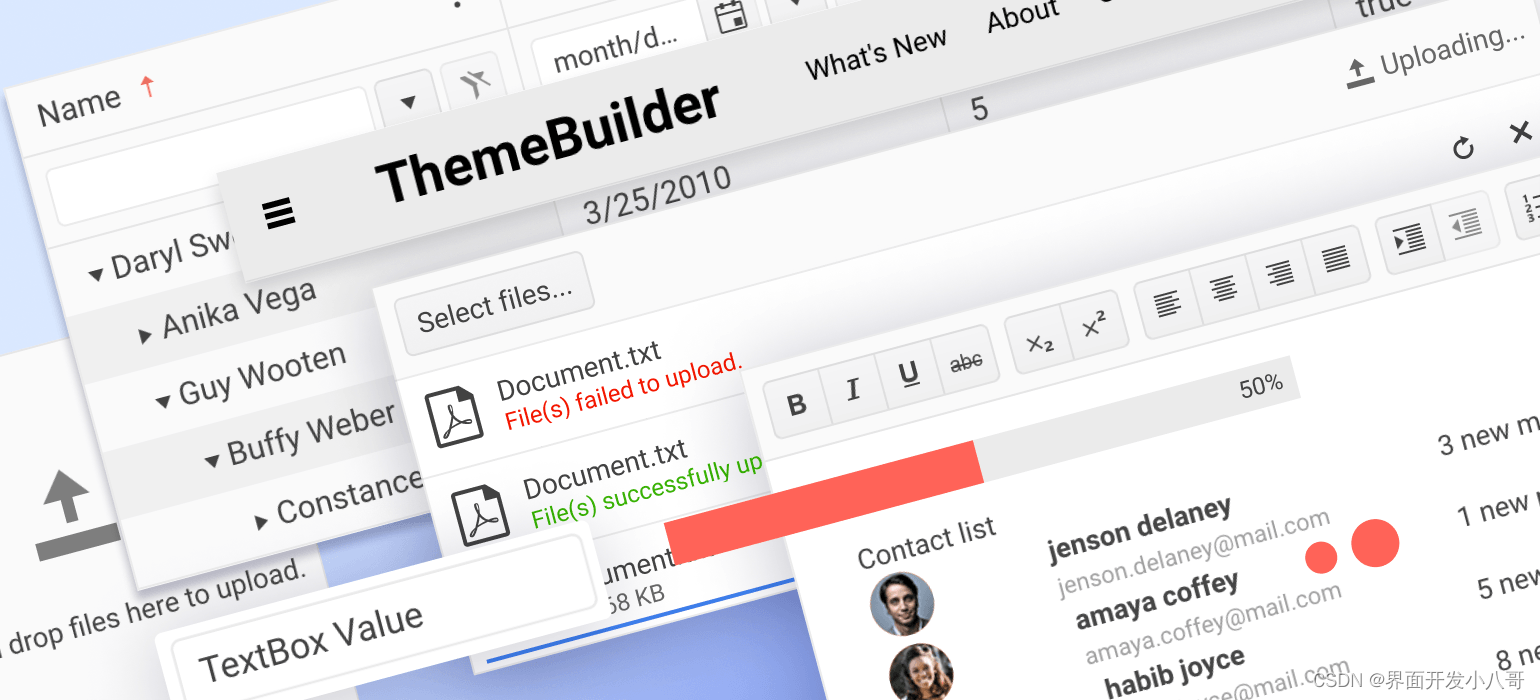

界面组件Telerik ThemeBuilder R1 2023开创应用主题研发新方式!

Telerik DevCraft包含一个完整的产品栈来构建您下一个Web、移动和桌面应用程序。它使用HTML和每个.NET平台的UI库,加快开发速度。Telerik DevCraft提供最完整的工具箱,用于构建现代和面向未来的业务应用程序,目前提供UI for ASP.NET包含一个完…...

在FederatedScope 如何查看clientserver之间的传递的参数大小(通讯量)? 对源码的探索记录

在FederatedScope 如何查看client/server之间的传递的参数大小(通讯量)? 对源码的探索记录 背景需求 想给自己的论文补一个通讯开销对比实验:需要计算出client和server之间传递的信息(例如,模型权重、embedding)总共…...

2023爱分析 · 数据科学与机器学习平台厂商全景报告 | 爱分析报告

报告编委 黄勇 爱分析合伙人&首席分析师 孟晨静 爱分析分析师 目录 1. 研究范围定义 2. 厂商全景地图 3. 市场分析与厂商评估 4. 入选厂商列表 1. 研究范围定义 研究范围 经济新常态下,如何对海量数据进行分析挖掘以支撑敏捷决策、适应市场的快…...

20230215_数据库过程_高质量发展

高质量发展 —一、运营结果 SQL_STRING:‘delete shzc.np_rec_lnpdb a where exists (select * from tbcs.v_np_rec_lnpdbbcv t where a.telnumt.telnum and a.outcarriert.OUTCARRIER and a.incarriert.INCARRIER and a.owncarriert.OWNCARRIER and a.starttimet.STARTTIME …...

【百度 JavaScript API v3.0】LocalSearch 位置检索、Autocomplete 结果提示

地名检索移动到指定坐标 需求 在输入框中搜索,在下拉列表中浮动,右侧出现高亮的列表集。选中之后移动到指定坐标。 技术点 官网地址: JavaScript API - 快速入门 | 百度地图API SDK 开发文档:百度地图JSAPI 3.0类参考 实现 …...

MPNet:旋转机械轻量化故障诊断模型详解python代码复现

目录 一、问题背景与挑战 二、MPNet核心架构 2.1 多分支特征融合模块(MBFM) 2.2 残差注意力金字塔模块(RAPM) 2.2.1 空间金字塔注意力(SPA) 2.2.2 金字塔残差块(PRBlock) 2.3 分类器设计 三、关键技术突破 3.1 多尺度特征融合 3.2 轻量化设计策略 3.3 抗噪声…...

手游刚开服就被攻击怎么办?如何防御DDoS?

开服初期是手游最脆弱的阶段,极易成为DDoS攻击的目标。一旦遭遇攻击,可能导致服务器瘫痪、玩家流失,甚至造成巨大经济损失。本文为开发者提供一套简洁有效的应急与防御方案,帮助快速应对并构建长期防护体系。 一、遭遇攻击的紧急应…...

Flask RESTful 示例

目录 1. 环境准备2. 安装依赖3. 修改main.py4. 运行应用5. API使用示例获取所有任务获取单个任务创建新任务更新任务删除任务 中文乱码问题: 下面创建一个简单的Flask RESTful API示例。首先,我们需要创建环境,安装必要的依赖,然后…...

逻辑回归:给不确定性划界的分类大师

想象你是一名医生。面对患者的检查报告(肿瘤大小、血液指标),你需要做出一个**决定性判断**:恶性还是良性?这种“非黑即白”的抉择,正是**逻辑回归(Logistic Regression)** 的战场&a…...

线程与协程

1. 线程与协程 1.1. “函数调用级别”的切换、上下文切换 1. 函数调用级别的切换 “函数调用级别的切换”是指:像函数调用/返回一样轻量地完成任务切换。 举例说明: 当你在程序中写一个函数调用: funcA() 然后 funcA 执行完后返回&…...

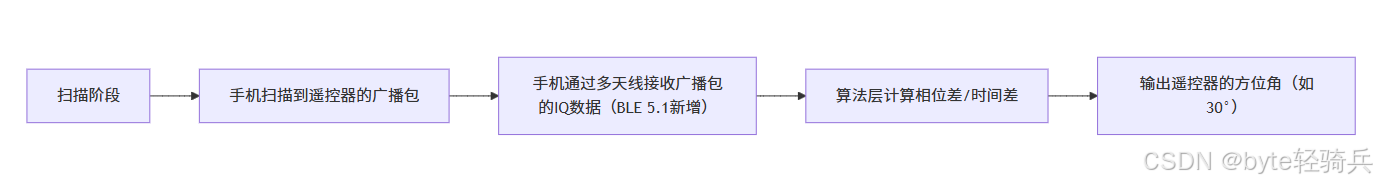

蓝牙 BLE 扫描面试题大全(2):进阶面试题与实战演练

前文覆盖了 BLE 扫描的基础概念与经典问题蓝牙 BLE 扫描面试题大全(1):从基础到实战的深度解析-CSDN博客,但实际面试中,企业更关注候选人对复杂场景的应对能力(如多设备并发扫描、低功耗与高发现率的平衡)和前沿技术的…...

安宝特案例丨Vuzix AR智能眼镜集成专业软件,助力卢森堡医院药房转型,赢得辉瑞创新奖

在Vuzix M400 AR智能眼镜的助力下,卢森堡罗伯特舒曼医院(the Robert Schuman Hospitals, HRS)凭借在无菌制剂生产流程中引入增强现实技术(AR)创新项目,荣获了2024年6月7日由卢森堡医院药剂师协会࿰…...

宇树科技,改名了!

提到国内具身智能和机器人领域的代表企业,那宇树科技(Unitree)必须名列其榜。 最近,宇树科技的一项新变动消息在业界引发了不少关注和讨论,即: 宇树向其合作伙伴发布了一封公司名称变更函称,因…...

比较数据迁移后MySQL数据库和OceanBase数据仓库中的表

设计一个MySQL数据库和OceanBase数据仓库的表数据比较的详细程序流程,两张表是相同的结构,都有整型主键id字段,需要每次从数据库分批取得2000条数据,用于比较,比较操作的同时可以再取2000条数据,等上一次比较完成之后,开始比较,直到比较完所有的数据。比较操作需要比较…...

数据结构第5章:树和二叉树完全指南(自整理详细图文笔记)

名人说:莫道桑榆晚,为霞尚满天。——刘禹锡(刘梦得,诗豪) 原创笔记:Code_流苏(CSDN)(一个喜欢古诗词和编程的Coder😊) 上一篇:《数据结构第4章 数组和广义表》…...