跨境独立站如何应对恶意网络爬虫?

目录

跨境出海独立站纷纷成立

爬虫威胁跨境电商生存

如何有效识别爬虫?

技术反爬方案

防爬虫才能保发展

中国出海跨境电商业务,主要选择大平台开设店铺,例如,亚马逊、eBay、Walmart、AliExpress、Zalando等。随着业务的扩大,卖家在大平台上面临诸多限制和规范,以及自有品牌建设的需要,越来越多的卖家开始建设独立的跨境电商网站。

尤其是2021年,亚马逊的大规模的封店,使得出海企业感受到了巨大的风险。被称为“亚马逊三杰”的某电商,一家年销售额五十亿的音响电子产品销售公司,旗下606个热卖商品被下架,大量资金遭到亚马逊冻结,损失惨重;素有“华南城四少”之一之称的另一家电商,旗下亚马逊店铺的大量链接失效,账号被封。有业内人士统计,2021年,亚马逊关闭了约600个中国品牌的销售权限,涉及约3000个商家账号。

为了减少对平台的依赖和风险,中国出海跨境开始转向建设独立站,拥有更多的自主权。

![]()

跨境出海独立站纷纷成立

独立站,顾名思义就是具备独立域名的网站,指外贸企业建立并开展商品销售、支付、售后等电商业务的独立网站。2021年,国务院办公厅印发《关于加快发展外贸新业态新模式的意见》提出,支持外贸细分服务平台发展壮大。其中包括“鼓励外贸企业自建独立站,支持专业建站平台优化提升服务能力”。

通过构建独立站,出海企业所有的营销推广都由卖家自主决策,能够根据市场需求和产品特点制定个性化的推广策略,可以更加灵活地选择适合自己产品和目标受众的推广渠道,提高营销效果和转化率。同时,独立站拥有自主定价权,可以根据产品特点和市场需求进行灵活定价,并且能够有效提高商品溢价空间。相比于在大平台上竞争激烈的价格战中,卖家可以通过独立站提供的独特价值和品牌形象来提高产品的附加值,获得更高的销售利润。此外,独立站的数据分析能力更强,卖家可以全面了解用户行为和购买习惯等数据,进而进行精准营销,提高销售转化率和客户满意度。通过分析数据,卖家可以更好地了解目标用户的需求和偏好,有针对性地进行产品推荐和个性化营销,提高用户的购买体验和忠诚度。并且,独立站能够塑造企业品牌,树立企业品牌形象,让海外采购商了解到企业的实力、服务能力和履约后的责任能力,提升海外采购商信任度。

![]()

爬虫威胁跨境电商生存

电商行业也是最容易被网络爬虫攻击的行业,尤其对跨境电商带来威胁尤甚。网络爬虫是自动化程序,可以在短时间内从网站上抓取大量信息并进行分析、处理。网络爬虫不仅能够获取商家关键信息并滋生仿冒网站,还能收集用户敏感信息,对用户的财产安全和隐私造成严重威胁。同时,爬虫攻击还会扰乱正常促销活动,给商家信誉带来不可逆的损害。

1、商家竞争优势减弱网络爬虫能够轻松获取商家的产品、价格、库存、市场趋势以及竞争对手的定价策略等关键信息,使得商家的竞争优势减弱。网络爬虫还可以通过大量获取产品信息,给商家带来恶意抄袭和侵权的风险,不法分子更可以利用这些信息搭建仿冒网站进行诈骗,给消费者带来极大的经济损失和信任危机。此外,网络爬虫还可以通过大量获取产品信息,给商家带来恶意抄袭和侵权的风险。

2、用户隐私泄露与财产安全受威胁通过网络爬虫,不法分子可以轻松抓取和收集评价、点评、交易记录,乃至用户信用卡、用户数据等敏感信息。这些数据可能被用于欺诈、诈骗或其他非法活动,对用户的财产安全和隐私造成严重威胁。此外,大量的数据抓取也给用户带来了骚扰和垃圾信息的问题。

3、火热促销活动受到扰乱持续火热的限量款商品发售吸引了大量的购物者,但同时也吸引了不法分子利用网络爬虫进行自动化攻击。这些爬虫攻击瞄准高价值的限量爆品,恶意抢购和囤货行为,扰乱正常促销活动,导致消费者难以抢到心仪的产品,同时商家的信誉也受到了损害。

4、网络爬虫可能会破坏网络服务器的性能。网络爬虫可以大量抓取网页,给网络服务器带来很大的负担,从而影响网络服务器的性能。

![]()

如何有效识别爬虫?

网络爬虫愈加智能,攻击愈加隐蔽复杂。,职位电商网站甄别爬虫攻击带来更新的挑战。网站首先需要区别爬虫的属性,即爬虫行为是否时恶意的,并实时分析鉴别爬虫的行为,然后才能够针对性防御。

1、基于访问目标。恶意网络爬虫主要是爬取核心信息,因此只浏览访问多个页面,对于非涉及信息数据的页面不做不访问。

2、基于行为。由于爬虫是程序化操作,按照预先设定的流程进行访问等,因此呈现出有规律、有节奏且统一的特征。

3、基于设备。爬虫的目的是最短时间内抓取最多信息,因此同一设备会有大量离散的行为,包括访问、浏览、查询等。

4、基于访问IP地址。爬虫的IP来源地址呈现不同维度上的聚集,而且浏览、查询等操作时不停变换IP地址。并且很多爬虫程序伪装成浏览器进行访问,并且通过购买或者租用的云服务、改造路由器、租用IP代理、频繁变更代理IP等进行访问。

5、基于访问时间段。爬虫程序运行时间多集中在无人值守阶段。此时系统监控会放松,而且平台的带宽等资源占用少,爬虫密集的批量爬取不会对带宽、接口造成影响。

6、通过大数据,对正常判重和恶意爬虫变化进行分析,构建专属识别模型。

![]()

技术反爬方案

爬虫的攻击也愈加智能复杂,单纯的通过限制访问次数、前端页面展示加密已经给无法有效防护,需要通过提高人机识别技术等拦截识别黑产,提高不法作恶成本。顶象的全流程的立体防控措施,有效防范恶意爬取行为,以保障电商网站安全。

首先,定期对平台、App的运行环境进行检测,对App、客户端进行安全加固,对通讯链路的加密,保障端到端全链路的安全。其次,部署基于顶象防御云、风控引擎和智能模型平台,构建多维度防御体系。

顶象智能验证码。作为防御云的一部分,顶象智能验证码能够阻挡恶意爬虫盗用、盗取数据行为。并能够在注册、登录、查询时,对恶意账号、恶意爬取行为进行实时的核验、判定和拦截。

顶象设备指纹。作为防御云的一部分,顶象设备指纹能够对代码注入、hook、模拟器、云手机、root、越狱等风险做到有效监控和拦截。

顶象风控引擎。根据业务查询场景的请求、客户端采集的设备指纹信息、用户行为数据行为,实现对恶意“爬虫”行为的有效识别,基于安全防控策略,有效地恶意爬取行为进行识别和拦截。

顶象智能模型平台。基于业务、爬取风险与反爬策略变化,构建专属风控模型,实现安全策略的实时更迭,从而有效拦截各种恶意爬取风险。

![]()

防爬虫才能保发展

保障用户信息安全。阻止恶意爬虫的活动,企业可以减少用户财产被盗或被滥用的风险,避免用户遭受个人隐私泄露的风险,还能够提升用户体验和满意度,增加用户的忠诚度和转化率。

降低运营成本。降低运营成本,还能够提升商家的竞争优势和收益,还能够提升商家的竞争优势和收益。

维护交易秩序。通过防止恶意爬虫获取数据,企业可以维护公平的市场环境,保证消费者和其他商家在公正的条件下进行交易。

相关文章:

跨境独立站如何应对恶意网络爬虫?

目录 跨境出海独立站纷纷成立 爬虫威胁跨境电商生存 如何有效识别爬虫? 技术反爬方案 防爬虫才能保发展 中国出海跨境电商业务,主要选择大平台开设店铺,例如,亚马逊、eBay、Walmart、AliExpress、Zalando等。随着业务的扩大&…...

C# SourceGenerator 源生成器初探

简介 注意: 坑极多。而且截至2023年,这个东西仅仅是半成品 利用SourceGenerator可以在编译结束前生成一些代码参与编译,比如编译时反射之类的,还有模板代码生成都很好用。 演示仓库传送门-Github-yueh0607 使用 1. 创建项目 …...

网络安全/信息安全—学习笔记

一、网络安全是什么 网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。 无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面…...

【Visual Studio】无法打开包括文件: “dirent.h”: No such file or directory

VS2017/2019 无法打开包括文件: “dirent.h”: No such file or directory 1 “dirent.h”: No such file or directory 在windows下的VS2017/2019编译器中,发现无法打开“dirent.h”,主要是MSVC并没有实现这个头文件,但是在Linux这个头文件…...

asp.net MVC markdown编辑器

在 ASP.NET MVC 中,你可以使用一些第三方 Markdown 编辑器来让用户在网页上方便地编辑和预览 Markdown 内容。这些编辑器通常提供实时预览功能,将 Markdown 文本转换为实时渲染的 HTML,并支持编辑器工具栏来辅助用户编辑。 以下是一些流行的…...

论文浅尝 | 预训练Transformer用于跨领域知识图谱补全

笔记整理:汪俊杰,浙江大学硕士,研究方向为知识图谱 链接:https://arxiv.org/pdf/2303.15682.pdf 动机 传统的直推式(tranductive)或者归纳式(inductive)的知识图谱补全(KGC)模型都关注于域内(in-domain)数据,而比较少关…...

)

算法工程师-机器学习面试题总结(2)

线性回归 线性回归的基本思想是? 线性回归是一种用于建立和预测变量之间线性关系的统计模型。其基本思想是假设自变量(输入)和因变量(输出)之间存在线性关系,通过建立一个线性方程来拟合观测数据ÿ…...

低成本32位单片机空调内风机方案

空调内风机方案主控芯片采用低成本32位单片机MM32SPIN0230,内部集成了具有灵动特色的电机控制功能:高阶4路互补PWM、注入功能的高精度ADC、轨到轨运放、轮询比较器、32位针对霍尔传感器的捕获时钟、以及硬件除法器和DMA等电机算法加速引擎。 该方案具有…...

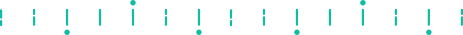

读发布!设计与部署稳定的分布式系统(第2版)笔记25_互联层之路由和服务

1. 控制请求数量 1.1. 这个世界可以随时摧毁我们的系统 1.1.1. 要么拒绝工作 1.1.2. 要么扩展容量 1.1.3. 没有人会在与世隔绝的环境中使用服务,现在的服务大多必须处理互联网规模的负载 1.2. 系统的每次失效,都源自某个等待队列 1.3. 每个请求都会…...

)

AI面试官:LINQ和Lambda表达式(二)

AI面试官:LINQ和Lambda表达式(二) 当面试官面对C#中关于LINQ和Lambda表达式的面试题时,通常会涉及这两个主题的基本概念、用法、实际应用以及与其他相关技术的对比等。以下是一些可能的面试题目,附带简要解答和相关案…...

Mysql原理篇--第二章 索引

文章目录 前言一、mysql的索引是什么?1.1 索引的结构:1.2 b树特性:1.3 b树每个节点的结构:1.4 b树 键值的大小排序:1.4 b树 存储(InnoDB): 二、索引类型2.1 主要的索引类型ÿ…...

保姆级系列教程-玩转Fiddler抓包教程(1)-HTTP和HTTPS基础知识

1.简介 有的小伙伴或者童鞋们可能会好奇地问,不是讲解和分享抓包工具了怎么这里开始讲解HTTP和HTTPS协议了。这是因为你对HTTP协议越了解,你就能越掌握Fiddler的使用方法,反过来你越使用Fiddler,就越能帮助你了解HTTP协议。 Fid…...

【iOS】单例、通知、代理

1 单例模式 1.1 什么是单例 单例模式在整个工程中,相当于一个全局变量,就是不论在哪里需要用到这个类的实例变量,都可以通过单例方法来取得,而且一旦你创建了一个单例类,不论你在多少个界面中初始化调用了这个单例方…...

从Vue2到Vue3【五】——新的组件(Fragment、Teleport、Suspense)

系列文章目录 内容链接从Vue2到Vue3【零】Vue3简介从Vue2到Vue3【一】Composition API(第一章)从Vue2到Vue3【二】Composition API(第二章)从Vue2到Vue3【三】Composition API(第三章)从Vue2到Vue3【四】C…...

PostgreSQL——sql文件导入

Windows方式: 进入PostgreSQL安装目录的bin,进入cmd 执行命令: psql -d 数据库名 -h localhost -p 5432 -U 用户名 -f 文件目录 SQL Shell: 执行命令: \i 文件目录(Windows下要加引号和双斜线)...

[SQL挖掘机] - 全连接: full join

介绍: 在sql中,join是将多个表中的数据按照一定条件进行关联的操作。全连接(full join)是一种连接类型,它会返回所有满足连接条件的行,同时还包括那些在左表和右表中没有匹配行的数据。 在进行全连接时,会…...

SpringDataJpa 实体类—主键生成策略

主键配置 IdGeneratedValue(strategy GenerationType.IDENTITY)Column(name "cust_id")private Long custId;//主键 Id:表示这个注解表示此属性对应数据表中的主键GeneratedValue(strategy GenerationType.IDENTITY) 此注解表示配置主键的生成策…...

【LeetCode 算法】Parallel Courses III 并行课程 III-拓扑

文章目录 Parallel Courses III 并行课程 III问题描述:分析代码拓扑 Tag Parallel Courses III 并行课程 III 问题描述: 给你一个整数 n ,表示有 n 节课,课程编号从 1 到 n 。同时给你一个二维整数数组 relations ,其…...

进行消息撤回功能的测试时,需要考虑哪些?

进行消息撤回功能的测试时,可以考虑以下测试点: 1. 功能可用性测试:确认消息撤回功能是否能够正常使用,并且在不同的场景下(例如单聊、群聊)是否表现一致。 2. 撤回时限测试:检查消息撤回的时…...

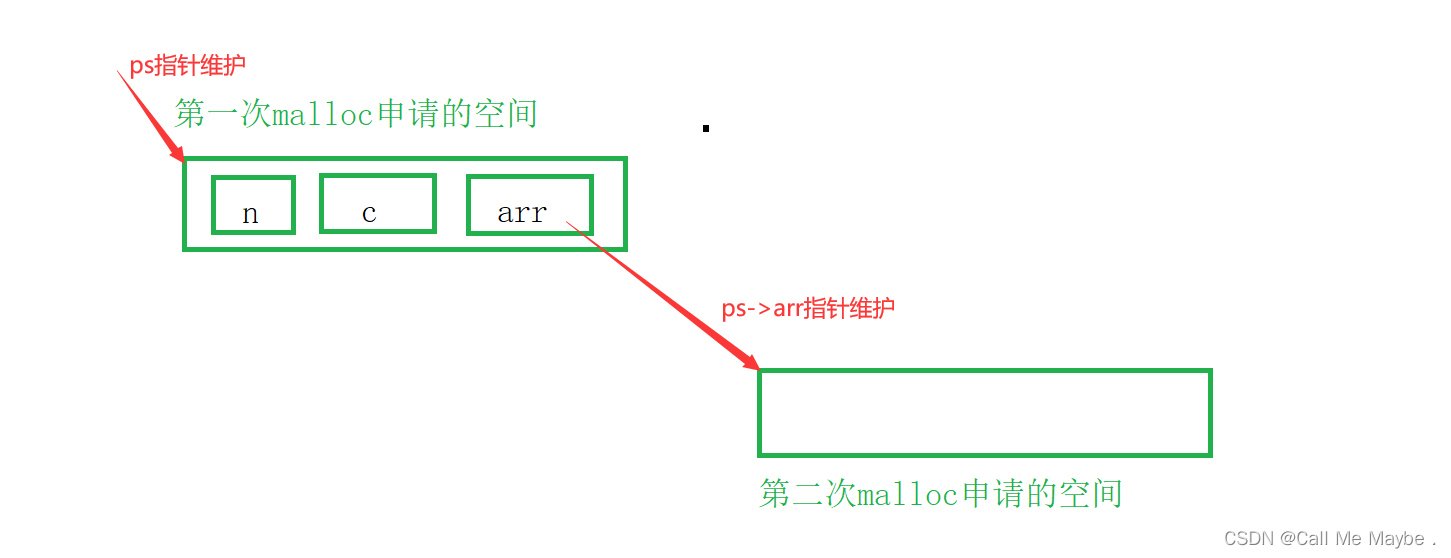

C语言动态内存管理(三)

目录 五、C/C程序的内存开辟1.图解2.关键点 六、柔性数组1.什么是柔性数组2.两种语法形式3.柔性数组的特点4.柔性数组的创建及使用在这个方案中柔性数组的柔性怎么体现出来的? 5.不用柔性数组,实现数组可大可小的思路6.对比 总结 五、C/C程序的内存开辟 1.图解 &a…...

DBAPI如何优雅的获取单条数据

API如何优雅的获取单条数据 案例一 对于查询类API,查询的是单条数据,比如根据主键ID查询用户信息,sql如下: select id, name, age from user where id #{id}API默认返回的数据格式是多条的,如下: {&qu…...

UR 协作机器人「三剑客」:精密轻量担当(UR7e)、全能协作主力(UR12e)、重型任务专家(UR15)

UR协作机器人正以其卓越性能在现代制造业自动化中扮演重要角色。UR7e、UR12e和UR15通过创新技术和精准设计满足了不同行业的多样化需求。其中,UR15以其速度、精度及人工智能准备能力成为自动化领域的重要突破。UR7e和UR12e则在负载规格和市场定位上不断优化…...

Java面试专项一-准备篇

一、企业简历筛选规则 一般企业的简历筛选流程:首先由HR先筛选一部分简历后,在将简历给到对应的项目负责人后再进行下一步的操作。 HR如何筛选简历 例如:Boss直聘(招聘方平台) 直接按照条件进行筛选 例如:…...

C++八股 —— 单例模式

文章目录 1. 基本概念2. 设计要点3. 实现方式4. 详解懒汉模式 1. 基本概念 线程安全(Thread Safety) 线程安全是指在多线程环境下,某个函数、类或代码片段能够被多个线程同时调用时,仍能保证数据的一致性和逻辑的正确性…...

)

.Net Framework 4/C# 关键字(非常用,持续更新...)

一、is 关键字 is 关键字用于检查对象是否于给定类型兼容,如果兼容将返回 true,如果不兼容则返回 false,在进行类型转换前,可以先使用 is 关键字判断对象是否与指定类型兼容,如果兼容才进行转换,这样的转换是安全的。 例如有:首先创建一个字符串对象,然后将字符串对象隐…...

【Linux系统】Linux环境变量:系统配置的隐形指挥官

。# Linux系列 文章目录 前言一、环境变量的概念二、常见的环境变量三、环境变量特点及其相关指令3.1 环境变量的全局性3.2、环境变量的生命周期 四、环境变量的组织方式五、C语言对环境变量的操作5.1 设置环境变量:setenv5.2 删除环境变量:unsetenv5.3 遍历所有环境…...

SQL Server 触发器调用存储过程实现发送 HTTP 请求

文章目录 需求分析解决第 1 步:前置条件,启用 OLE 自动化方式 1:使用 SQL 实现启用 OLE 自动化方式 2:Sql Server 2005启动OLE自动化方式 3:Sql Server 2008启动OLE自动化第 2 步:创建存储过程第 3 步:创建触发器扩展 - 如何调试?第 1 步:登录 SQL Server 2008第 2 步…...

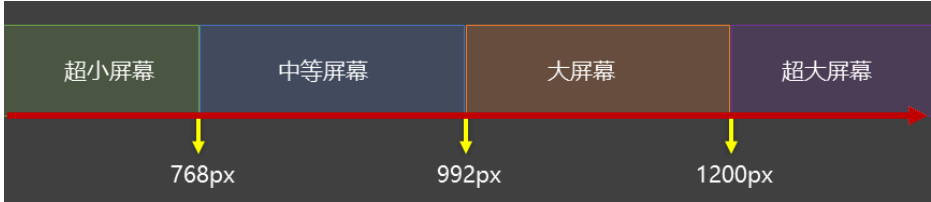

CSS3相关知识点

CSS3相关知识点 CSS3私有前缀私有前缀私有前缀存在的意义常见浏览器的私有前缀 CSS3基本语法CSS3 新增长度单位CSS3 新增颜色设置方式CSS3 新增选择器CSS3 新增盒模型相关属性box-sizing 怪异盒模型resize调整盒子大小box-shadow 盒子阴影opacity 不透明度 CSS3 新增背景属性ba…...

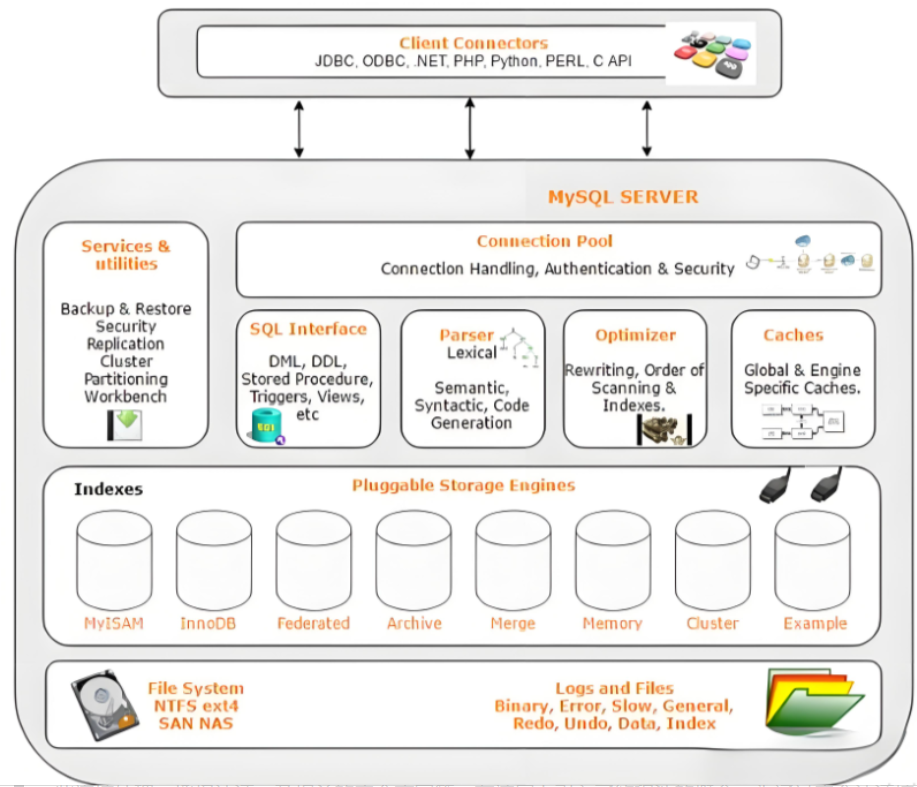

Mysql故障排插与环境优化

前置知识点 最上层是一些客户端和连接服务,包含本 sock 通信和大多数jiyukehuduan/服务端工具实现的TCP/IP通信。主要完成一些简介处理、授权认证、及相关的安全方案等。在该层上引入了线程池的概念,为通过安全认证接入的客户端提供线程。同样在该层上可…...

深入浅出WebGL:在浏览器中解锁3D世界的魔法钥匙

WebGL:在浏览器中解锁3D世界的魔法钥匙 引言:网页的边界正在消失 在数字化浪潮的推动下,网页早已不再是静态信息的展示窗口。如今,我们可以在浏览器中体验逼真的3D游戏、交互式数据可视化、虚拟实验室,甚至沉浸式的V…...