四、互联网技术——局域网拓扑结构

文章目录

- 一、局域网拓扑结构

- 二、虚拟局域网VLAN

- 三、交换机VLAN划分

- 四、VLAN的作用

- 五、交换机的端口类型

- 六、经典三层网络架构

- 七、例题:局域网带宽利用分析

- 八、网络安全基础

- 九、恶意软件

- 十、防火墙与入侵检测技术

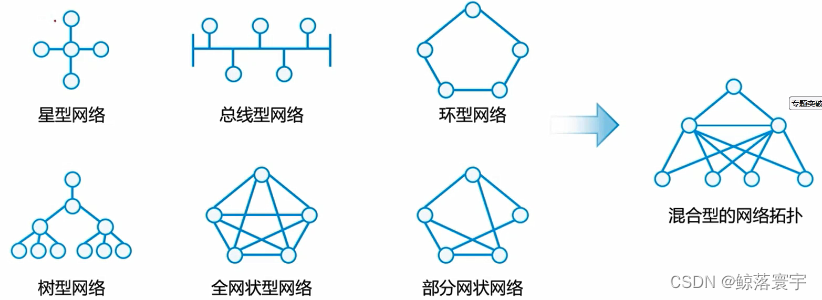

一、局域网拓扑结构

- 局域网的主要特征由网络的拓扑结构、所采用的协议类型,以及介质访问控制方法决定。

- 局域网的拓扑结构是指连接网络设备的传输介质的铺设形式,局域网的拓扑结构主要有星形、总线型、环形和混合型。

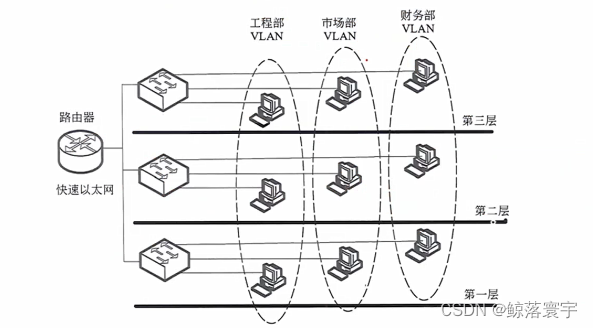

二、虚拟局域网VLAN

- 虚拟局域网(Virtual Local Area Netwok,VLAN)

- 根据管理功能、组织机构或应用类型对交换局域网进行分段而形成的逻辑网络

- 虚拟局域网工作站可以不属于同一物理网段,任何交换端口都可以分配给某个VLAN不同VLAN通信必须经过三层设备(路由器、三层交换机、防火墙等)。

三、交换机VLAN划分

- 静态划分VLAN: 基于交换机端口

- 动态划分VLAN:基于MAC地址、基于策略、基于网络层协议、基于网络层地址、基于子网

四、VLAN的作用

- 控制网络流量。一个VLAN 内部的通信 (包括广播通信)不会转发到其他VLAN中去,从而有助于控制广播风暴,减小冲突域,提高网络带宽的利用率。

- 提高网络的安全性。可以通过配置VLAN 之间的路来提供广播过滤、安全和流星控制等功能。不同VLAN 之间的通信受到限制,提高了企业网络的安全性。

- 灵活的网络管理。VLAN 机制使得工作组可以突破地理位置的限制而根据管理功能来划分。如果根据MAC 地址划分VLAN,用户可以在任何地方接入交换网络,实现移动办公。

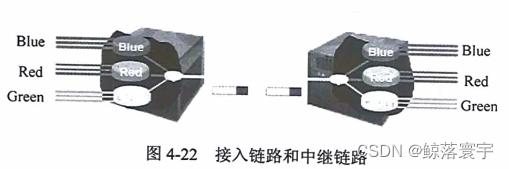

五、交换机的端口类型

- Access接口:只能传送单个VLAN数据,一般用于连接PC/摄像头等终端

- Trunk接口:能传送多个VLAN数据,一般用于交换机之间互联

- Hybrid接口: 混合接口,包含access和trunk属性

- QinQ:双层标签,一般用于运营商城域网添加和删除VLAN 标记的过程是由交换机中的专用硬件自动实现的处理速度很快,不会引入太大的延迟

5.

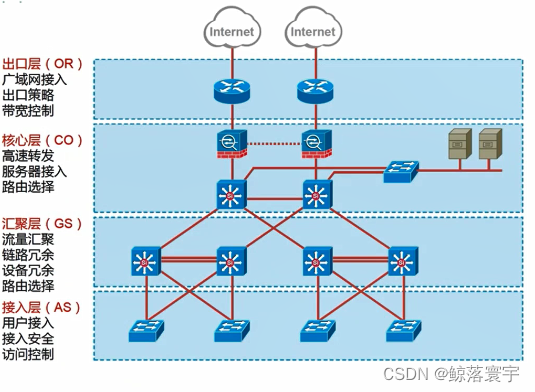

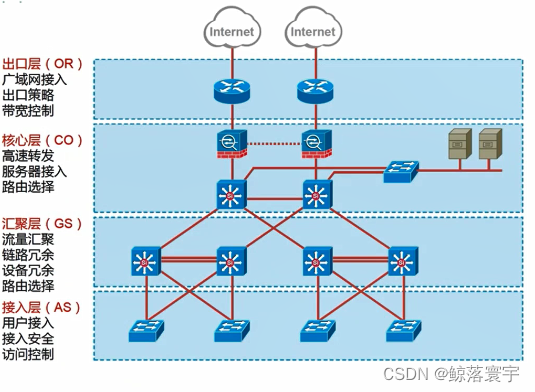

六、经典三层网络架构

- 核心层:流量高速转发,别的基本什么都不做

- 汇聚层:流量汇聚、链路和设备余,典型的双

汇聚冗余,另外就是策略控制,各类访问控制列

表在汇聚层进行配置 - 接入层:提供接口,安全准入,比如常见802.1x

配置,端口安全配置均在接入交换机实现 - 楼层接入、楼宇汇聚、网络中心机房核心

七、例题:局域网带宽利用分析

已知带宽利用率为70%,试计算该网络中每个用户的平均带宽需求(填写计算过程;结果取整数)。表1网络应用情况统计

| 参数 | 所需带宽(kbps) | 并发量 |

|---|---|---|

| 互联网浏览 | 150 | 19% |

| 文档编辑 | 150 | 40% |

| 图片浏览/PPT | 400 | 20% |

| 视频浏览 | 5000 | 1% |

| 空闲 | 15 | 20% |

题解:

每用户平均带宽需求=(150x19%+150x40%+400x20%+5000x1%+15x20%)/70%=316kbps

八、网络安全基础

- 安全攻击可以划分为:被动攻击和主动攻击如下图所示

被动攻击:消息内容泄露攻击和流量分析攻击

主动攻击:假冒、重放、改写消息和拒绝服务, - 现代密码理论的一个根本性原则Kerckhoffs原则,即密码体制的安全性不依赖于算法的保密,而仅仅依赖于密钥的保密。

- 对称加密算法(也叫共享密钥密算法): 加密和解密密钥也一样,典型算法有DES、AES、RC4。对称加密的安全取决于密钥的保密性而非算法的保密性。密钥管理和分发困难。

- 非对称加密算法(也叫公钥加密算法): 加密和解密密钥不一样。

公钥密码体制有两个密钥,一个可用来加密数据,称为公钥;一个用来解密,称为私钥。私钥保密,公钥公开

公钥加密,私钥解密 (应用于数据加密传输)私钥加密,公钥解密 (应用于数字签名)

公钥密码技术解决了不安全信道无接触安全通信的问题,本质上是解决了不安全信道密钥分发问题。

九、恶意软件

恶意软件定义:“隐蔽植入另一段程序的程序,它企图破坏数据,运行破坏性或者入侵性程序或者破坏受害者数据、应用程序或操作系统的机密性、完整性和可用性”。常见术语如下:

| 名称 | 描述 |

|---|---|

| 病毒 | 当执行时,向可执行代码传播自身副本的恶意代码;传播成功时,可执行程序被感染。当被感染代码执行时,病毒也执行。 |

| 蠕虫 | 可独立执行的计算机程序,并可以向网络中的其他主机传播自身副本。 |

| 逻辑炸弹 | 入侵者植入软件的程序。逻辑炸弹潜藏到触发条件满足为止,然后该程序激发一个未授权的动作。 |

| 特洛伊木马 | 貌似有用的计算机程序,但也包含能够规避安全机制的潜藏恶意功能,有时利用系统的合法授权引发特洛伊木马程序。 |

| 后门/陷门 | 能够绕过安全检查的任意机制;允许对未授权的功能访问。 |

| 可移动代码 | 能够不变地植入各种不同平台,执行时有相同语义的程序。 |

| 漏洞利用 | 针对某一个漏洞或者一组漏洞的代码。 |

| 下载者 | 可以在遭受攻击的机器上安装其他条款的程序。通常,下载者是通过电子邮件传播的。 |

| 自动路由程序 | 用于远程入侵到未被感染的机器中的恶意攻击工具。 |

| 病毒生成工具 | 一组用于自动生成新病毒的工具 |

| 垃圾邮件程序 | 用于发送大量不必要的电子邮件 |

| 洪流 | 用于占用大量网络资源对网络计算机系统进行攻击从而实现DOS攻击。 |

| 键盘日志 | 捕获被感染系统中的用户按键 |

| Rootkit | 当攻击者进入计算机系统并获得低层通路之后使用的攻击工具。 |

| 僵尸 | 活跃在被感染的机器上并向其他机器发起攻击的程序。 |

| 间谍软件 | 从一个计算机收集信息并发送到其他系统的软件。 |

十、防火墙与入侵检测技术

- 防火墙 (包过滤防火墙)基于数据包源目IP地址、协议号进行检测。

- 入侵检测技术分析

(1)技术分类:入侵检测系统所采用的技术可分为特征检测与异常检测两种。[口诀: 特异]

特征检测:根据入侵特征库进行匹配,目标是检测是否符合这些特征。可以检查已有的入侵方法,但对新的入侵方法无能为力。

异常检测:将用户的活动状况与“活动简档”相比较,当违反其统计规律时,认为该活动可能是“入侵”行为。异常检测的难题在于如何建立“活动简档”以及如何设计统计算法,从而不把正常的操作专题突破14 网作为"入侵"或忽略真正的"入侵"行为。

(2)常用检测方法:入侵检测系统常用的检测方法有特征检测、统计检测和专家系统。

(3)入侵检测的一个基本工具就是审计记录。

相关文章:

四、互联网技术——局域网拓扑结构

文章目录 一、局域网拓扑结构二、虚拟局域网VLAN三、交换机VLAN划分四、VLAN的作用五、交换机的端口类型六、经典三层网络架构七、例题:局域网带宽利用分析八、网络安全基础九、恶意软件十、防火墙与入侵检测技术 一、局域网拓扑结构 局域网的主要特征由网络的拓扑结构、所采用…...

Spring Webflux DispatcherHandler源码整理

DispatcherHandler的构造(以RequestMappingHandlerMapping为例) WebFluxAutoConfiguration中EnableWebFluxConfiguration继承WebFluxConfigurationSupportBean public DispatcherHandler webHandler() {return new DispatcherHandler(); }DispatcherHandler#setApplicationCon…...

【Netty】ByteToMessageDecoder源码解析

目录 1.协议说明 2.类的实现 3.Decoder工作流程 4.源码解析 4.1 ByteToMessageDecoder#channelRead 4.2 累加器Cumulator 4.3 解码过程 4.4 Decoder实现举例 5. 如何开发自己的Decoder 1.协议说明 Netty框架是基于Java NIO框架,性能彪悍,支持的协…...

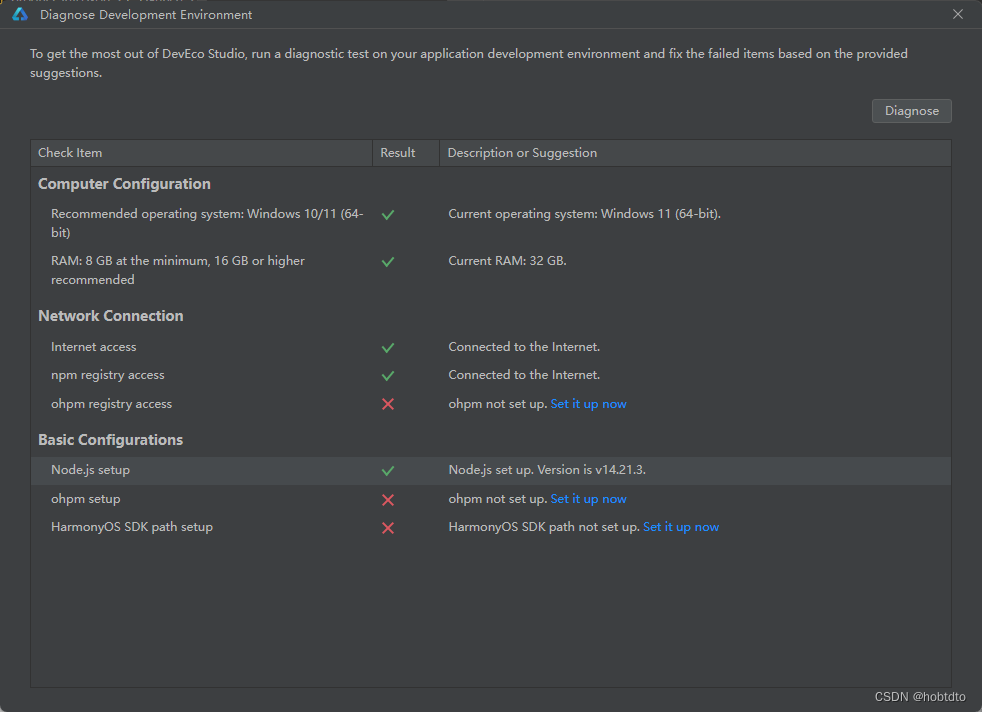

DevEco Studio设置Nodejs提示路径只能包含英文、数字、下划线等

安装DevEco Studio 3.1.1 Release 设置Nodejs路径使用nodejs默认安装路径 (C:\Program Files\nodejs) 提示只能包含英文、数字、下划线等 , 不想在安装nodejs请往下看 nodejs默认路径报错 修改配置文件 1、退出DevEco Studio 2、打开配置文件 cmd控制台…...

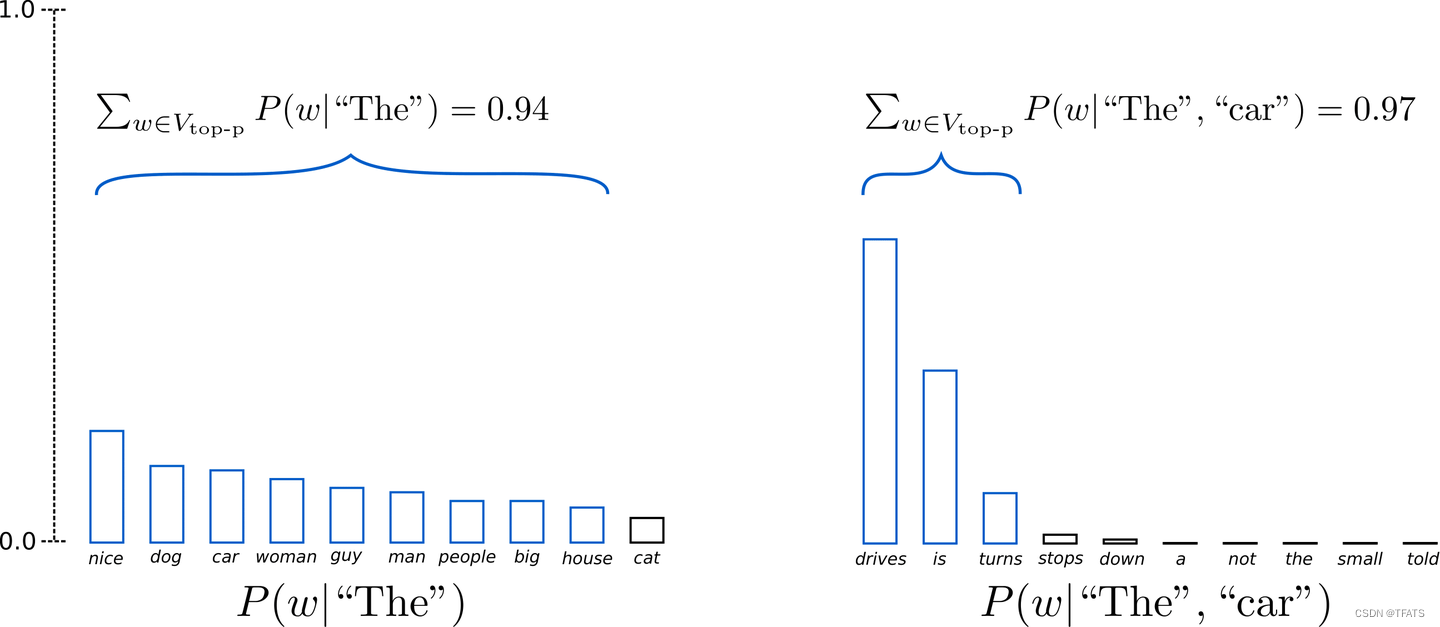

大模型 Decoder 的生成策略

本文将介绍以下内容: IntroductionGreedy Searchbeam searchSamplingTop-K SamplingTop-p (nucleus) sampling总结 一、Introduction 1、简介 近年来,由于在数百万个网页数据上训练的大型基于 Transformer 的语言模型的兴起,开放式语言生…...

队列和栈相互实现

相关题目 225. 用队列实现栈:弹出元素时,将对首的元素出列加到队尾,直到只剩下初始队列时队尾一个元素为止,然后弹出这个元素,即可实现LIFO 232. 用栈实现队列:用两个栈实现队列的功能,出栈时&a…...

Node.js 是如何处理请求的

前言:在服务器软件中,如何处理请求是非常核心的问题。不管是底层架构的设计、IO 模型的选择,还是上层的处理都会影响一个服务器的性能,本文介绍 Node.js 在这方面的内容。 TCP 协议的核心概念 要了解服务器的工作原理首先需要了…...

)

数据结构与算法之堆: Leetcode 215. 数组中的第K个最大元素 (Typescript版)

数组中的第K个最大元素 https://leetcode.cn/problems/kth-largest-element-in-an-array/ 描述 给定整数数组 nums 和整数 k,请返回数组中第 k 个最大的元素。请注意,你需要找的是数组排序后的第 k 个最大的元素,而不是第 k 个不同的元素。…...

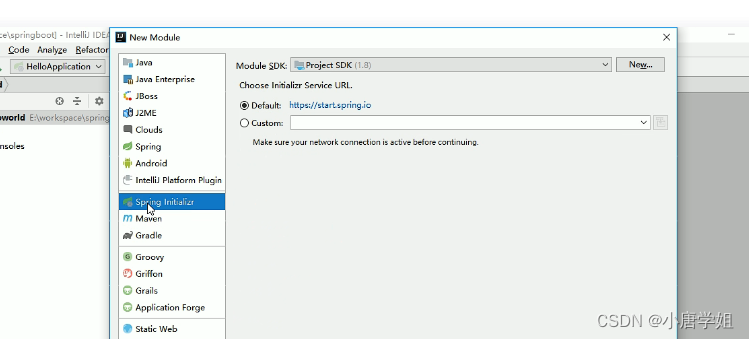

SpringBoot快速入门

搭建SpringBoot工程,定义hello方法,返回“Hello SpringBoot” ②导入springboot工程需要继承的父工程;以及web开发的起步依赖。 ③编写Controller ④引导类就是SpringBoot项目的一个入口。 写注解写main方法调用run方法 快速构建SpringBoo…...

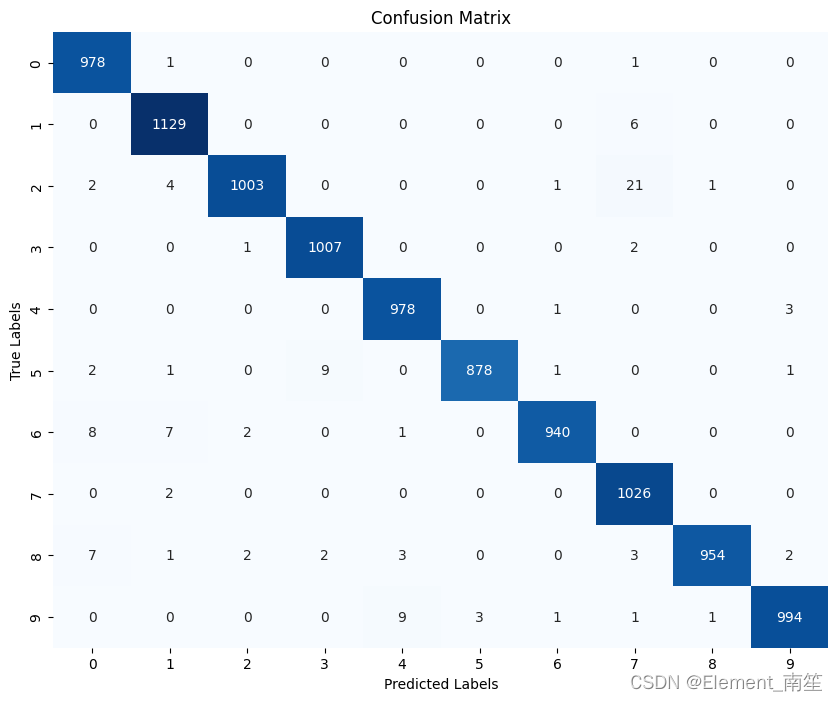

深度学习笔记_4、CNN卷积神经网络+全连接神经网络解决MNIST数据

1、首先,导入所需的库和模块,包括NumPy、PyTorch、MNIST数据集、数据处理工具、模型层、优化器、损失函数、混淆矩阵、绘图工具以及数据处理工具。 import numpy as np import torch from torchvision.datasets import mnist import torchvision.transf…...

高效的开发流程搭建

目录 1. 搭建 AI codebase 环境kaggle的服务器1. 搭建 AI codebase 环境 python 、torch 以及 cuda版本,对AI的影响最大。不同的版本,可能最终计算出的结果会有区别。 硬盘:PCIE转SSD的卡槽,, GPU: 软件源: Anaconda: 一定要放到固态硬盘上。 VS code 的 debug功能…...

浅谈OV SSL 证书的优势

随着网络威胁日益增多,保护网站和用户安全已成为每个企业和组织的重要任务。在众多SSL证书类型中,OV(Organization Validation)证书以其独特的优势备受关注。让我们深入探究OV证书的优势所在,为网站安全搭建坚实的防线…...

一篇博客学会系列(3) —— 对动态内存管理的深度讲解以及经典笔试题的深度解析

目录 动态内存管理 1、为什么存在动态内存管理 2、动态内存函数的介绍 2.1、malloc和free 2.2、calloc 2.3、realloc 3、常见的动态内存错误 3.1、对NULL指针的解引用操作 3.2、对动态开辟空间的越界访问 3.3、对非动态开辟内存使用free释放 3.4、使用free释放一块动态…...

【C++ techniques】虚化构造函数、虚化非成员函数

constructor的虚化 virtual function:完成“因类型而异”的行为;constructor:明确类型时构造函数;virtual constructor:视其获得的输入,可产生不同的类型对象。 //假如写一个软件,用来处理时事…...

11.6-LE Audio 笔记之初识音频位置和通道分配)

蓝牙核心规范(V5.4)11.6-LE Audio 笔记之初识音频位置和通道分配

专栏汇总网址:蓝牙篇之蓝牙核心规范学习笔记(V5.4)汇总_蓝牙核心规范中文版_心跳包的博客-CSDN博客 爬虫网站无德,任何非CSDN看到的这篇文章都是盗版网站,你也看不全。认准原始网址。!!! 音频位置 在以前的每个蓝牙音频规范中,只有一个蓝牙LE音频源和一个蓝牙LE音频接…...

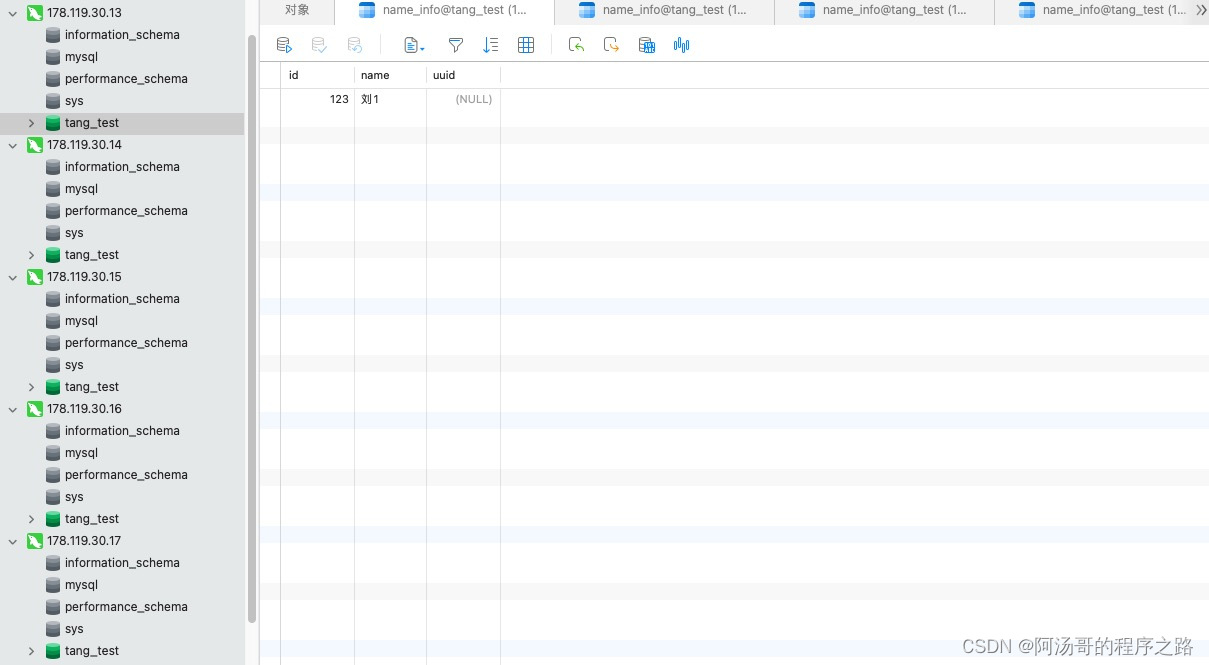

mysql双主+双从集群连接模式

架构图: 详细内容参考: 结果展示: 178.119.30.14(主) 178.119.30.15(主) 178.119.30.16(从) 178.119.30.17(从)...

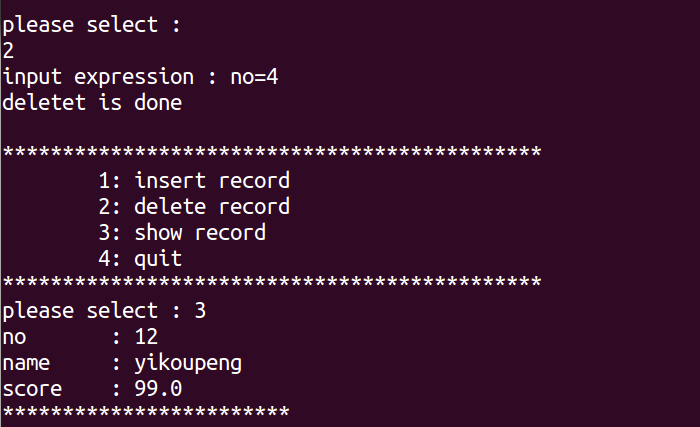

嵌入式中如何用C语言操作sqlite3(07)

sqlite3编程接口非常多,对于初学者来说,我们暂时只需要掌握常用的几个函数,其他函数自然就知道如何使用了。 数据库 本篇假设数据库为my.db,有数据表student。 nonamescore4嵌入式开发爱好者89.0 创建表格语句如下: CREATE T…...

RandomForestClassifier 与 GradientBoostingClassifier 的区别

RandomForestClassifier(随机森林分类器)和GradientBoostingClassifier(梯度提升分类器)是两种常用的集成学习方法,它们之间的区别分以下几点。 1、基础算法 RandomForestClassifier:随机森林分类器是基于…...

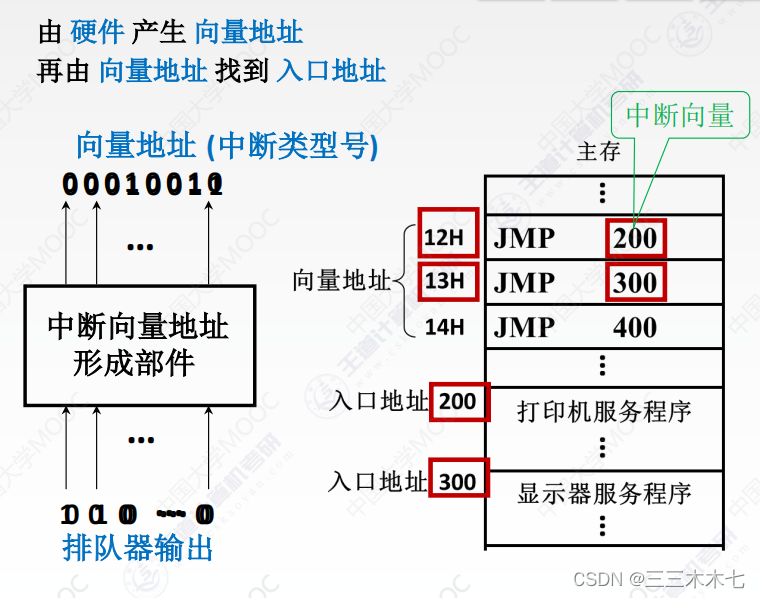

计组——I/O方式

一、程序查询方式 CPU不断轮询检查I/O控制器中“状态寄存器”,检测到状态为“已完成”之后,再从数据寄存器取出输入数据。 过程: 1.CPU执行初始化程序,并预置传送参数;设置计数器、设置数据首地址。 2. 向I/O接口发…...

jsbridge实战2:Swift和h5的jsbridge通信

[[toc]] demo1: 文本通信 h5 -> app 思路: h5 全局属性上挂一个变量app 接收这个变量的内容关键API: navigation代理 navigationAction.request.url?.absoluteString // 这个变量挂载在 request 的 url 上 ,在浏览器实际无法运行,因…...

vscode里如何用git

打开vs终端执行如下: 1 初始化 Git 仓库(如果尚未初始化) git init 2 添加文件到 Git 仓库 git add . 3 使用 git commit 命令来提交你的更改。确保在提交时加上一个有用的消息。 git commit -m "备注信息" 4 …...

Ubuntu系统下交叉编译openssl

一、参考资料 OpenSSL&&libcurl库的交叉编译 - hesetone - 博客园 二、准备工作 1. 编译环境 宿主机:Ubuntu 20.04.6 LTSHost:ARM32位交叉编译器:arm-linux-gnueabihf-gcc-11.1.0 2. 设置交叉编译工具链 在交叉编译之前&#x…...

2025年能源电力系统与流体力学国际会议 (EPSFD 2025)

2025年能源电力系统与流体力学国际会议(EPSFD 2025)将于本年度在美丽的杭州盛大召开。作为全球能源、电力系统以及流体力学领域的顶级盛会,EPSFD 2025旨在为来自世界各地的科学家、工程师和研究人员提供一个展示最新研究成果、分享实践经验及…...

《从零掌握MIPI CSI-2: 协议精解与FPGA摄像头开发实战》-- CSI-2 协议详细解析 (一)

CSI-2 协议详细解析 (一) 1. CSI-2层定义(CSI-2 Layer Definitions) 分层结构 :CSI-2协议分为6层: 物理层(PHY Layer) : 定义电气特性、时钟机制和传输介质(导线&#…...

可以参考以下方法:)

根据万维钢·精英日课6的内容,使用AI(2025)可以参考以下方法:

根据万维钢精英日课6的内容,使用AI(2025)可以参考以下方法: 四个洞见 模型已经比人聪明:以ChatGPT o3为代表的AI非常强大,能运用高级理论解释道理、引用最新学术论文,生成对顶尖科学家都有用的…...

【开发技术】.Net使用FFmpeg视频特定帧上绘制内容

目录 一、目的 二、解决方案 2.1 什么是FFmpeg 2.2 FFmpeg主要功能 2.3 使用Xabe.FFmpeg调用FFmpeg功能 2.4 使用 FFmpeg 的 drawbox 滤镜来绘制 ROI 三、总结 一、目的 当前市场上有很多目标检测智能识别的相关算法,当前调用一个医疗行业的AI识别算法后返回…...

初学 pytest 记录

安装 pip install pytest用例可以是函数也可以是类中的方法 def test_func():print()class TestAdd: # def __init__(self): 在 pytest 中不可以使用__init__方法 # self.cc 12345 pytest.mark.api def test_str(self):res add(1, 2)assert res 12def test_int(self):r…...

集成 Mybatis-Plus 和 Mybatis-Plus-Join)

纯 Java 项目(非 SpringBoot)集成 Mybatis-Plus 和 Mybatis-Plus-Join

纯 Java 项目(非 SpringBoot)集成 Mybatis-Plus 和 Mybatis-Plus-Join 1、依赖1.1、依赖版本1.2、pom.xml 2、代码2.1、SqlSession 构造器2.2、MybatisPlus代码生成器2.3、获取 config.yml 配置2.3.1、config.yml2.3.2、项目配置类 2.4、ftl 模板2.4.1、…...

uniapp手机号一键登录保姆级教程(包含前端和后端)

目录 前置条件创建uniapp项目并关联uniClound云空间开启一键登录模块并开通一键登录服务编写云函数并上传部署获取手机号流程(第一种) 前端直接调用云函数获取手机号(第三种)后台调用云函数获取手机号 错误码常见问题 前置条件 手机安装有sim卡手机开启…...

C语言中提供的第三方库之哈希表实现

一. 简介 前面一篇文章简单学习了C语言中第三方库(uthash库)提供对哈希表的操作,文章如下: C语言中提供的第三方库uthash常用接口-CSDN博客 本文简单学习一下第三方库 uthash库对哈希表的操作。 二. uthash库哈希表操作示例 u…...