[清华大学]漏洞挖掘之状态敏感的模糊测试StateFuzz

Dr.赵博栋 Prof.张超 清华大学 网络研究院 INSC

本文主要介绍了通过State Fuzz对Linux驱动程序进行模糊测试,该Fuzz方法由赵博栋博士在InForSec会议上分享,并在USENIX Security上发布.StateFuzz :System Call-Based State-Aware Linux Driver Fuzzing.该篇文章主要介绍了核心方法,为展示测试数据与实验展望.

前言:

模糊测试是当前主流的漏洞挖掘方法,近年来发现了大量的未知漏洞,受到工业界和学术界的广泛关注。其中,以代码覆盖率为进化指标的灰盒测试方案得到大量研究,衍生出了大量优化改进方案。但是,代码覆盖率与漏洞之间存在gap,提高代码覆盖率不一定能够有效发现潜在的安全漏洞。提出了状态敏感的模糊测试方法StateFuzz (USENIX’22),引入了程序状态作为进化指标,实验结果表明了该方法的有效性,在Linux和Android驱动中发现了数十个未知漏洞。本次报告将与大家探讨这一方案。

背景

漏洞:网络空间重要安全威胁

重要事件:乌克兰断电事件 震网病毒事件 WannaCry HeartBleed(websites) Aurora(Google)

漏洞:网络攻击的突破口

制导部分(漏洞) 战斗部分(漏洞利用) 控制部分(恶意代码)

美国军火商Lockheed-Martin提出的"杀伤链"

-

Reconnaissance 目标侦查 (漏洞挖掘)

Research,identification,and selection of targets -

Weaponization 武器定制 (漏洞利用)

Pairing remote access malware with exploit into a

deliverable payload(e.g.Adobe PDF and Microsoft Office files) -

Delivery 武器投放(主动/被动)

Transmission of weapon to target(e.g. via email attachments websites,r USB drivers) -

Exploitation 武器生效(漏洞触发与劫持)

Once delivered,the weapon’s code is triggered,exploiting vulnerable applications or systems.

-

Installation 持久驻留(恶意代码)

The weapon installs a backdoor on a target’s system allowing persistent access.

-

Command & Control 远程控制(僵尸网络)

Outside server communicates with the weapons providing "hands on keyboard access"inside the

target’s network.

-

Actions on Objective 最终行动(窃密/破坏/跳板)

The attacker works to achieve the objective of the intrusion,which can include exfiltration or destruction of data,or intrusion of another target.

漏洞与漏洞利用

漏洞挖掘与漏洞利用生成本质上都是输入空间搜素问题

输入样本空间 -> 漏洞Poc样本空间 -> 目标(软件、硬件、网络)

漏洞示例CVE-2009-4270

int outprintf(const char *fmt,...)

{int count;char buf[1024];va_list args;va_start(args,fmt);count = vsprintf(buf,fmt,args);outwrite(buf,count);//print out

}

int main(int argc,char* argv[])

{const char *arg;while((arg = *argv++)!=0){switch(arg[0]){case '-':{switch(arg[1]){case 0;default:outprintf("unknown switch %s\n",arg[1]);}}default:...}...

count = vsprintf(buf,fmt,args);没有对内存拷贝长度进行限制,造成了栈溢出问题

Vul trigger conditions:

- Path constraints 路径约束

- Vul constraints 漏洞约束

Discover vulnerabilities: - Symbolic execution 符号执行

- Fuzzing(testing) 模糊测试

基于代码覆盖率的Fuzzing更擅长解决Path constraints,

漏洞挖掘技术概览

漏洞挖掘技术发展历史

第一阶段(1960s-1970s):人工审核(依赖经验、无法扩展) -> 源代码审计、逆向工程、经验规则

第二阶段(1970s-1990s):规则扫描(误报高/可扩展性差) -> 静态分析、符号执行、模型检验

第三阶段(1990s-2013s):动态测试(漏报高、覆盖率低) -> 随机畸形测试例,模拟攻击者攻击输入

第四阶段(2013s-2023s):智能挖掘(智能进化) -> 知识与数据驱动,遗传进化算法

第二代方案:规则扫描 静态分析(SAST)

- 基于经验规则静态扫描

优点:速度快

缺点:误报高、无法输出poc验证脚本

瓶颈:不可判定(rice定理)

第三代方案:动态测试 DAST、IAST

- 基于动态信息的漏洞挖掘

优点:误报低

缺点:覆盖率低,漏报高

工业化产品:OWASP BURPSUITE VERACODE

第三代方案:模糊测试(fuzzing)

- Fuzzing 模糊测试

生成/变异测试例,测试,检查,重复…

Generator/Mutator -> inputs -> monitor(target program) -> Security violation? -> bugs

- 科学问题/挑战:

在无穷的输入空间中,如何高校搜素有限的漏洞样本?

Fuzzing 1:Generation-based

基于模块生成测试用例(e.g. grammar,specification)

优点: valid inputs,more code coverage

缺点: hard to setup,requires input knowledge(human efforts)

工业界应用:peach bstorm

Fuzzing 2:Mutation-based

变异旧测试用例来生成新的测试用例

优点:easy to setup,no prior knowledge required

缺点:invalid inputs,limited code coverage(checksum,magic number etc.)

工业界应用:Google OSS-Fuzz Micorsoft Project OneFuzz

第四代方案:智能模糊测试

目前学术界的探索方向:

广度:支持不同类型的目标软件

模糊测试系统应用到目标软件里面。

深度:提升种子生成、变异、测试效率

主要在种子变异和种子挑选环节进行方法优化。

提供较好的初始种子测试例 -> 种子池挑选种子 -> 种子变异 ->能量分配(变异次数) -> 新测试例 -> 测试执行(覆盖率跟踪/安全监控)

主要思想是优胜劣汰的方法,覆盖率跟踪使用遗传算法实现,得到的测试例覆盖率如果得到提升(进化),将会被筛选出作为种子放入种子池中。

VUL337 课题组漏洞挖掘研究成果

广度探索:

- 固件/硬件 IOT 芯片 Bios/TEE

- 内核/驱动 Windows MacOS Linux

- 系统软件 浏览器 hypervisor SGX/TEE应用

- 用户态软件 代码库 二进制程序 GUI程序

- 区块链 符号执行 智能合约 DeFi

- 网络设备/协议 网络服务 5G、路由器 网联车

深度探索: - 种子生成 > 自动/智能 输入格式识别

- 种子排序挑选 > 自动/智能程序语义理解

- 种子变异

- 测试性能优化 > 并行化、硬件协同

- 进化信号跟踪 > 精确、轻量化

- 进化策略 > 代码覆盖率、状态制导

- 安全违例检测 > 定向挖掘、瓶颈爆破

状态敏感模糊测试USENIX 2022

Code Coverage - Limitation

- Example:maze game

most code can be explored easily

no guidance to trigger the bug

State:values of maze[y][x]

while(true){ox=x; oy=y;switch(input[i]) {case: 'W': y--;break;case: 'S': y+=;break;case: 'A': x--;break;case: 'D': x+=;break;}if (maze[y][x]=='#'){Bug();}//If target is blocked,do not advance.if (maze[y][x] != ' '){x = ox; y =oy;}

}

- Another Example:DNN testing

most (Python) code can be explored easily

State:output of neurons(activated or not)

StateFuzz:State-aware Fuzzing

- Intuition:guide fuzzers to explore more program states

我们通过引导模糊测试,去探索更多的程序状态(Program State)。

Program State:A combination of Register values and Memory values.

所有寄存器的值和内存的值的组合。

问题:如何去跟踪这样庞大的组合? - Intuition: guide fuzzers to explore more program states

- Need to answer 3 quesions

Q1: what are appropriate program states?如何定义一个确认的程序状态?

Q2: how to recognize and track program states?如何识别与跟踪程序状态?

Q3: how to guide fuzzers to explore program states?如何去引导模糊测试?

Q1:What are program states?

- Values of all memory and registers?

the number of such states is overwhelmingly large

hard to track in practice

- Manual annotation:

human efforts needed

- Protocal status code:

not always available

- Using variables to represent states is very common

使用变量来标识状态,我们也可以通过变量作为我们的程序状态。 - Ideally,a state is a combination of all program variables(including memory and register values)

state explodsion!

- Practically,states will persist across interaction boundaries,which will be read by an interaction,and

written another interaction.

have a long life time

can be updated(i.e… state transition)by users

can affect the program’s control flow or memory access

Ex:FTP Server Program

User -> Pass Packet / User Packet -> FTP Server

int ftpUSER(PFTPCONTEXT context,const char *params);

int ftpPASS(PFTPCONTEXT context,const char *params);

Ex:the variable context -> Access is shared by the Pass and List request

int ftpLIST(PFTPCONTEXT context,const char *params){if (context->Access == FTP ACCESS_NOT_LOGGED_IN)return sendstring(context,error530);

}

int ftpPASS(PFCONTEXT context,const char *params){...if (strcasecmp(temptext,"admin")==0){context->Access = FTP_ACCESS_FULL;}

}

Q2:How to track states?

- Step1:Recognize State Variables(varialbes shared by different user actions)

step 1.1:recognize user actions 识别状态变量

- interaces that could be accessed by users

step 1.2:recognize variables accessed by actions

- read/write variables

step 1.3:intersection of actions’ variable

- read by one action,and write by the other action

- Example:the Maze game

variables read by action ‘w’:LVMap[‘w’]={y}

variables written by action ‘s’:SVMap[‘s’]={y}

State variable set V=V U (LVMap[‘w’] 交 SVMap[‘s’])

while(true){ox=x; oy=y;switch(input[i]) {case: 'W': y--;break;case: 'S': y+=;break;case: 'A': x--;break;case: 'D': x+=;break;}if (maze[y][x]=='#'){Bug();}//If target is blocked,do not advance.if (maze[y][x] != ' '){x = ox; y =oy;}

}

- Step2:Calculate and track states(a combination of all state variables)

how?

Recall:How does AFL track code coverage?

- coverage = combinations of code blocks

- But number of combinations is too large.

Instution:state coverage = combinations of state-variables’ values.

Analyze the value ranges of each state-variable

- e.g. (MIN,0],[0,4],(4,10],(10.MAX))

跟踪变量的值域范围,而不是跟踪某一个值.

We identify value ranges by solving constrains of condition statements.

But the value set of each state-variables is too large,which causes edge explosion.

通过判断变量是否影响相同的程序控制流,对变量进行组合.

The combination of two relevant state-variables values.

Both variables affect the same control-flow path or memory accessing.

if (x<0)...

else if(x<=4)...

else ...

Q3:How to explore program sates?

遗传算法,使用代码覆盖率作为反馈Check Feedback.我们将状态变量的值域也作为遗传算法的指标.

-

Based on existing genetic algorithm

which relies only on code coverage feedback currently

- Our solution: 3-dimension feedback machanism

-

A test case is interesting,if it

discovers new code

discovers new value ranges of state variables

discover new extremum values of state variables

StateFuzz:Implementation

1.Kernel Source code -> Program State Recognition(Static Analysis静态分析->State-variable List状态变量集合->Static Symbolic Execution静态符号执行->提取约束条件State-Variable Value Ranges)

2.Instrumentation(State-variable Tracking Instrumentation &Code Coverage Instrumentation->Instrumented Kernel内核插桩)

3.Fuzzing Loop(根据代码插桩情况选择如何保留种子Seed Preservation -> Seed Selection ->Mutation)

具体实现细节

-

State Recognition

DIFUZE(for program action recognition)

CRIX(for building call graph)

Clang Static Analyzer(for static symbolic execution) -

Instrumentation

LLVM Sancov

SVF -

Fuzzing loop

Syzkaller

相关文章:

[清华大学]漏洞挖掘之状态敏感的模糊测试StateFuzz

Dr.赵博栋 Prof.张超 清华大学 网络研究院 INSC 本文主要介绍了通过State Fuzz对Linux驱动程序进行模糊测试,该Fuzz方法由赵博栋博士在InForSec会议上分享,并在USENIX Security上发布.StateFuzz :System Call-Based State-Aware Linux Driver Fuzzing.该…...

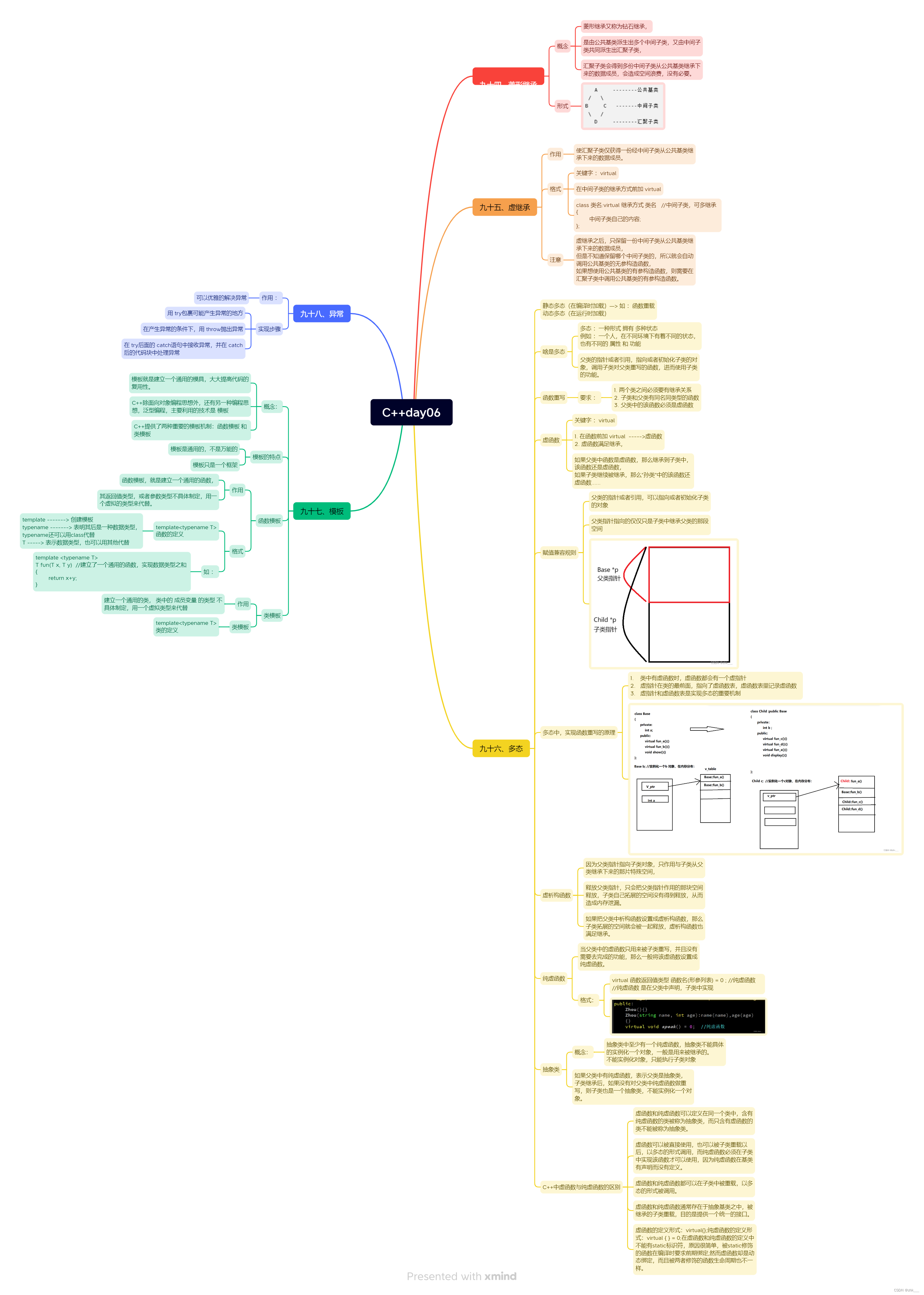

嵌入式养成计划-40----C++菱形继承--虚继承--多态--模板--异常

九十四、菱形继承 94.1 概念 菱形继承又称为钻石继承,是由公共基类派生出多个中间子类,又由中间子类共同派生出汇聚子类,汇聚子类会得到多份中间子类从公共基类继承下来的数据成员,会造成空间浪费,没有必要。 所以存…...

C++入门指南:类和对象总结友元类笔记(下)

C入门指南:类和对象总结友元类笔记(下) 一、深度剖析构造函数1.1 构造函数体赋值1.2 初始化列表1.3 explicit关键字 二、static成员2.1 概念2.2 特性 三、友元3.1 友元函数3.2 友元类 四、 内部类4.1 概念4.2 特征 五、拷贝对象时的一些编译器优化六、深…...

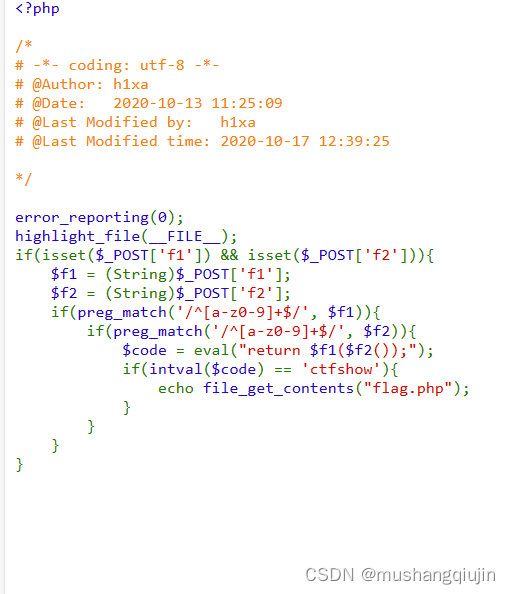

ctfshow web入门 php特性 web136-web140

1.web136 还有一种写文件的命令时tee命令 payload: : ls /|tee 1 访问1下载查看文件1发现根目录下有flag cat /f149_15_h3r3|tee 2 访问下载查看文件22.web137 call_user_func <?php class myclass {static function say_hello(){echo "He…...

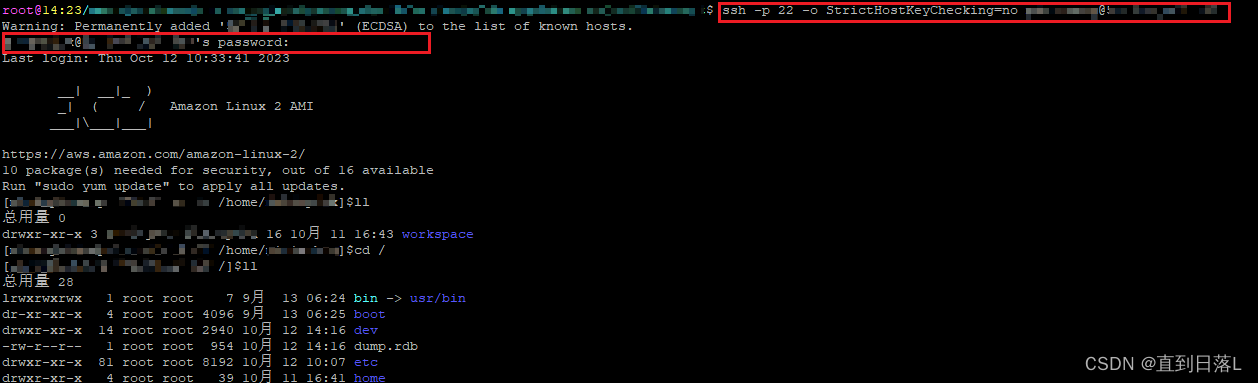

sshpass传输文件提示Host key verification failed.

1. sshpass功能简述 sshpass指令可用于A服务器向B服务器传输文件或执行某些指令。 2. 传输文件指令 基本传输命令:sshpass -p 远程服务器登录密码 scp 本地路径文件 远程服务器登录用户名远程服务器IP地址:远程服务器文件保存路径 示例: sshpass -p 1…...

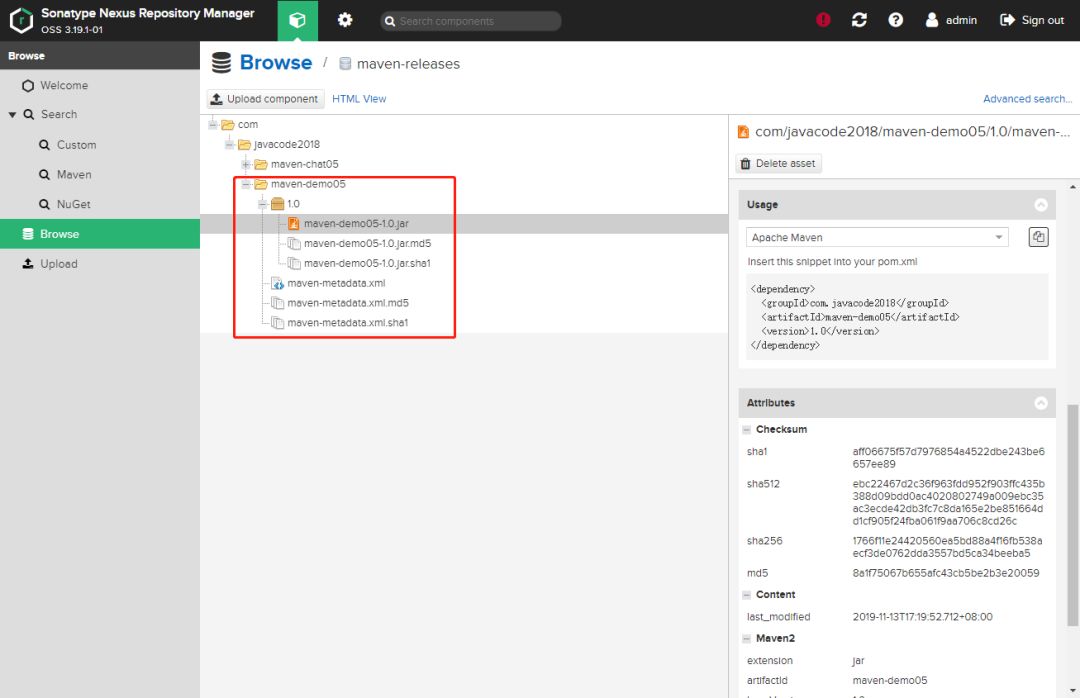

Maven系列第5篇:私服详解

maven系列目标:从入门开始开始掌握一个高级开发所需要的maven技能。 这是maven系列第5篇。 整个maven系列的内容前后是有依赖的,如果之前没有接触过maven,建议从第一篇看起,本文尾部有maven完整系列的连接。 环境 maven3.6.1 …...

深入解析Spring Cloud Gateway的GlobalFilter

文章目录 摘要引言GlobalFilter的作用使用GlobalFilter默认的GlobalFilter自定义GlobalFilter 示例代码配置GlobalFilter配置文件方式代码方式 高级用法:重写GlobalFilter思路代码实现 结论参考文献 摘要 本文将详细介绍Spring Cloud Gateway中的GlobalFilter&…...

ffmpeg的重采样计算

最近在看ffmpeg的重采样计算逻辑,有一句话没大看懂 dst_nb_samples av_rescale_rnd(swr_get_delay(swr_ctx, src_rate) src_nb_samples, dst_rate, src_rate, AV_ROUND_UP); ,各种请教之后,记录如下。 重采样后的总样本数 为什么要涵盖重采…...

)

Go HTTP 调用(上)

哈喽大家好,我是陈明勇,今天分享的内容是 Go HTTP 调用。如果本文对你有帮助,不妨点个赞,如果你是 Go 语言初学者,不妨点个关注,一起成长一起进步,如果本文有错误的地方,欢迎指出&am…...

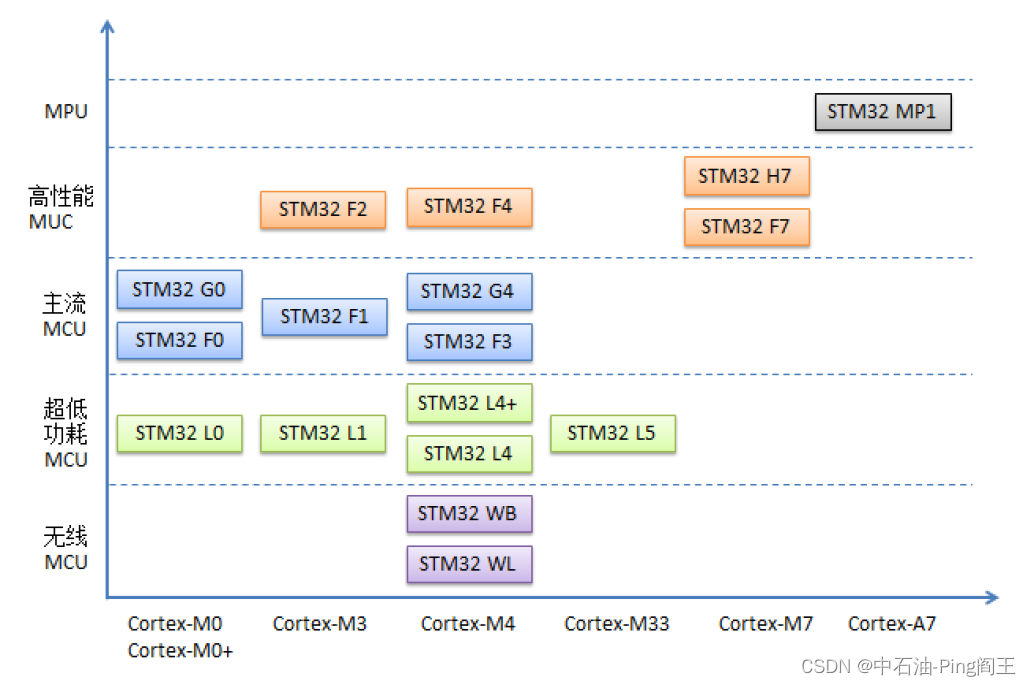

STM32Cube高效开发教程<基础篇>(一)----概述

声明:本人水平有限,博客可能存在部分错误的地方,请广大读者谅解并向本人反馈错误。 本专栏博客参考《STM32Cube高效开发教程(基础篇)》,有意向的读者可以购买正版书籍辅助学习,本书籍由王维波老师、鄢志丹老师、王钊老师倾力打造,书籍内容干货满满。 一、 STM32系列…...

汽车RNC主动降噪算法DSP C程序实现

汽车RNC主动降噪算法C程序 是否需要申请加入数字音频系统研究开发交流答疑群(课题组)?可加我微信hezkz17, 本群提供音频技术答疑服务,车载...

Java21虚拟线程完整用法

方式1 Thread.startVirtualThread(new Task());方式2 Thread virtualThread Thread.ofVirtual().name("Virtual Thread").unstarted(new Task()); virtualThread.start();方式3 Thread.ofVirtual().name("Virtual Thread").start(new Task());方式4 Th…...

Vue 中的 nextTick 方法

nextTick的背景 Vue 使用虚拟 DOM(Virtual DOM)和异步更新策略来实现高效的视图更新。当你修改 Vue 实例的数据时,Vue 并不会立即更新真实的 DOM,而是将更新操作加入到队列中,在下一个事件循环周期(微任务…...

TypeScript React(上)

目录 扩展学习资料 TypeScript设计原则 TypeScript基础 语法基础 变量声明 JavaScript声明变量 TypeScript声明变量 示例 接口 (标准类型-Interface) 类型别名-Type 接口 VS 类型别名 类型断言:欺骗TS,肯定数据符合结构 泛型、<大写字母> 扩展学习…...

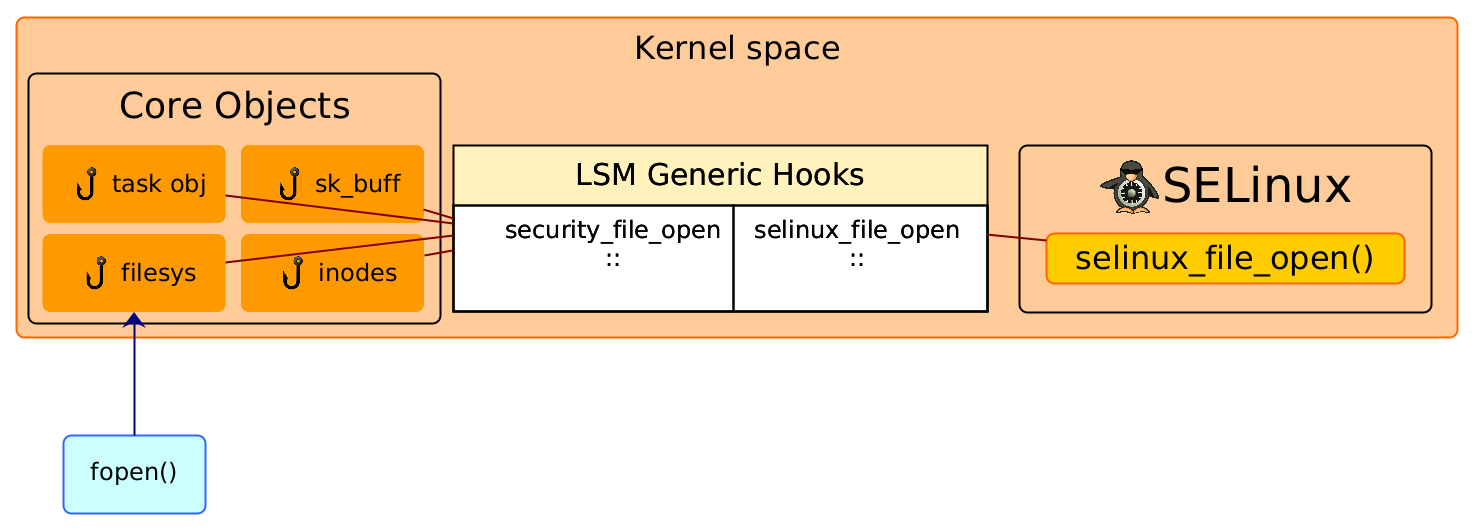

Linux 安全 - LSM源码分析

文章目录 前言一、简介1.1 DAC 和 MAC1.2 LSM 调用流程图 二、LSM相关数据结构2.1 struct security_hook_list2.2 union security_list_options2.3 structure security_hook_heads 三、security_bprm_check四、LSM 源码分析3.1 early_security_init3.2 security_init3.2.1 secu…...

第一次汇报相关问题

深度学习现在已经学习到了Mini-Batch,early-stop等针对特定场景优化的算法了。 代码已经实现了一个L层的神经网络的构建了 论文看了一些综述 主要思考的两个方向:云计算和嵌入式 云计算:分布式机器学习、联邦学习、服务器负载均衡等 嵌入式&…...

[产品体验] GPT4识图功能

[产品体验] GPT4识图功能 图片配文字超强的OCR能力知识问答多图解释 打开chatgpt的时候突然发现能用识图了,赶紧去体验一下,大大的震撼… 图片配文字 超强的OCR能力 我传上去的图片并不清晰… 还能准确识别,orz ! 知识问答 多…...

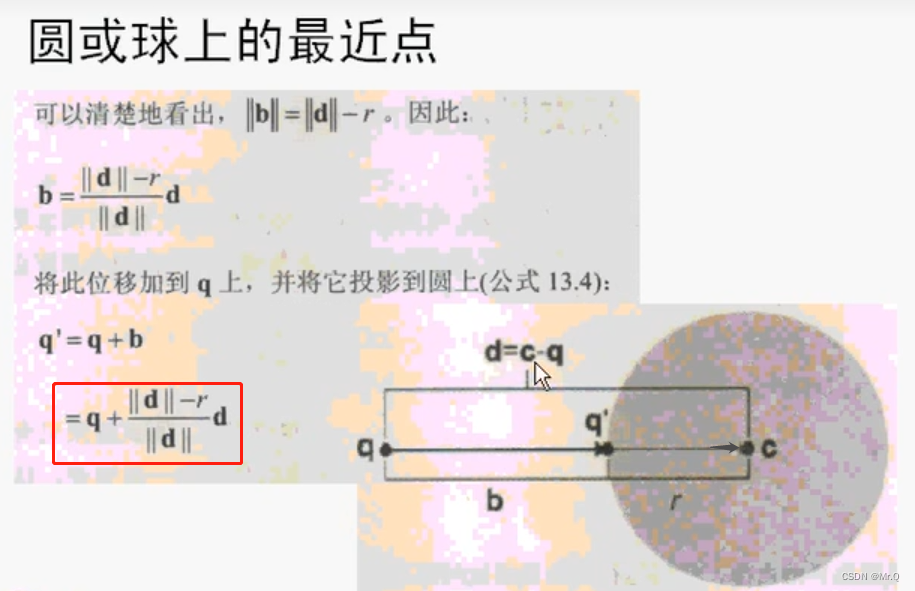

《3D 数学基础》几何检测-最近点

目录 1. 直线上的最近点 2. 射线上的最近点 3. 点到平面的距离 4. 圆或球上的最近点 5. AABB上的最近点 1. 直线上的最近点 q是距离q的最近点,也就是q在直线上的投影。 其中p是直线上的点(向量表示),n是直线的法向量&#x…...

动态规划 -背包问题-详解

问题 注:大佬对此类问题的解法:动态规划背包问题总结 给你一个由 不同 整数组成的数组 nums ,和一个目标整数 target 。请你从 nums 中找出并返回总和为 target 的元素组合的个数。 题目数据保证答案符合 32 位整数范围。 示例 1ÿ…...

Bootstrap-- 媒体特性

最大、最小宽度例子: 横屏与竖屏例子: 宽度比与像素比例子:...

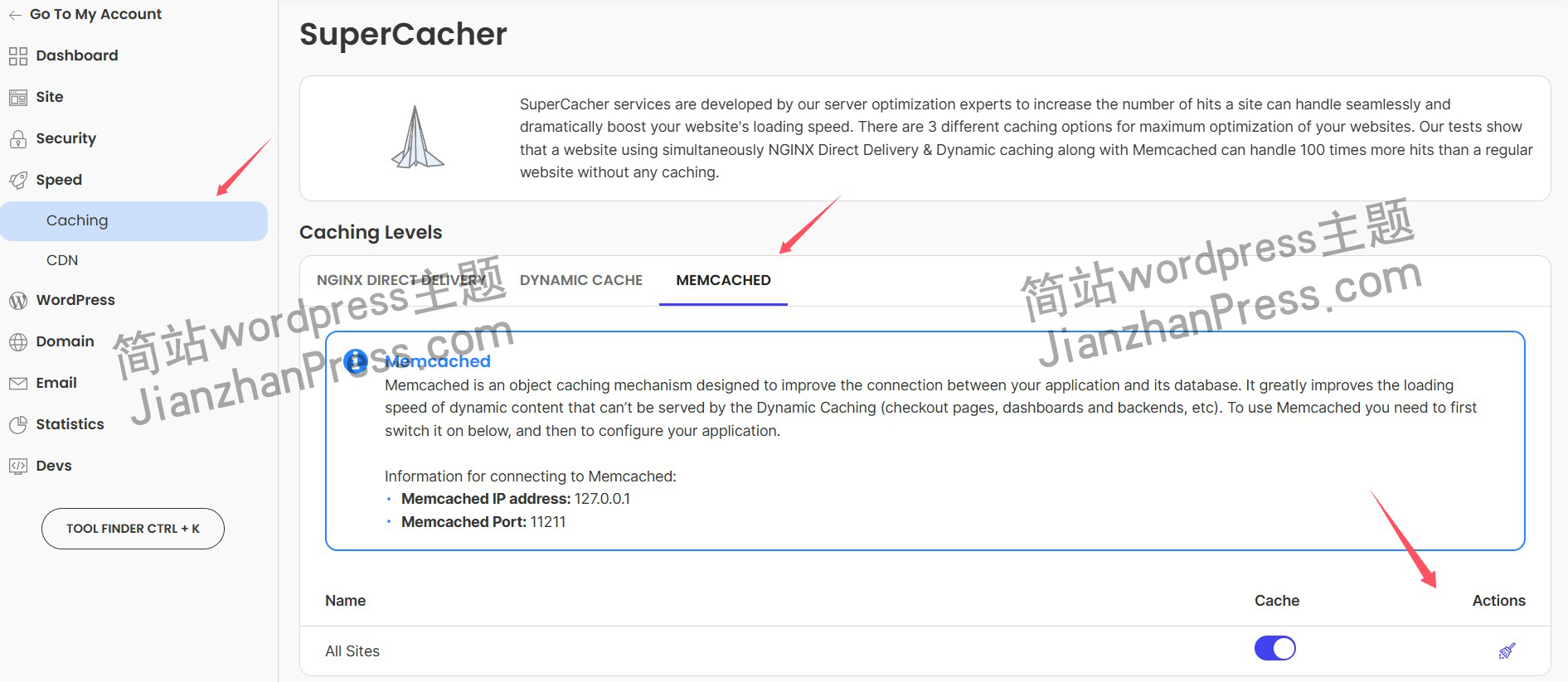

wordpress后台更新后 前端没变化的解决方法

使用siteground主机的wordpress网站,会出现更新了网站内容和修改了php模板文件、js文件、css文件、图片文件后,网站没有变化的情况。 不熟悉siteground主机的新手,遇到这个问题,就很抓狂,明明是哪都没操作错误&#x…...

五年级数学知识边界总结思考-下册

目录 一、背景二、过程1.观察物体小学五年级下册“观察物体”知识点详解:由来、作用与意义**一、知识点核心内容****二、知识点的由来:从生活实践到数学抽象****三、知识的作用:解决实际问题的工具****四、学习的意义:培养核心素养…...

屋顶变身“发电站” ,中天合创屋面分布式光伏发电项目顺利并网!

5月28日,中天合创屋面分布式光伏发电项目顺利并网发电,该项目位于内蒙古自治区鄂尔多斯市乌审旗,项目利用中天合创聚乙烯、聚丙烯仓库屋面作为场地建设光伏电站,总装机容量为9.96MWp。 项目投运后,每年可节约标煤3670…...

spring:实例工厂方法获取bean

spring处理使用静态工厂方法获取bean实例,也可以通过实例工厂方法获取bean实例。 实例工厂方法步骤如下: 定义实例工厂类(Java代码),定义实例工厂(xml),定义调用实例工厂ÿ…...

[10-3]软件I2C读写MPU6050 江协科技学习笔记(16个知识点)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16...

ElasticSearch搜索引擎之倒排索引及其底层算法

文章目录 一、搜索引擎1、什么是搜索引擎?2、搜索引擎的分类3、常用的搜索引擎4、搜索引擎的特点二、倒排索引1、简介2、为什么倒排索引不用B+树1.创建时间长,文件大。2.其次,树深,IO次数可怕。3.索引可能会失效。4.精准度差。三. 倒排索引四、算法1、Term Index的算法2、 …...

JDK 17 新特性

#JDK 17 新特性 /**************** 文本块 *****************/ python/scala中早就支持,不稀奇 String json “”" { “name”: “Java”, “version”: 17 } “”"; /**************** Switch 语句 -> 表达式 *****************/ 挺好的ÿ…...

深入解析C++中的extern关键字:跨文件共享变量与函数的终极指南

🚀 C extern 关键字深度解析:跨文件编程的终极指南 📅 更新时间:2025年6月5日 🏷️ 标签:C | extern关键字 | 多文件编程 | 链接与声明 | 现代C 文章目录 前言🔥一、extern 是什么?&…...

Java多线程实现之Thread类深度解析

Java多线程实现之Thread类深度解析 一、多线程基础概念1.1 什么是线程1.2 多线程的优势1.3 Java多线程模型 二、Thread类的基本结构与构造函数2.1 Thread类的继承关系2.2 构造函数 三、创建和启动线程3.1 继承Thread类创建线程3.2 实现Runnable接口创建线程 四、Thread类的核心…...

安全突围:重塑内生安全体系:齐向东在2025年BCS大会的演讲

文章目录 前言第一部分:体系力量是突围之钥第一重困境是体系思想落地不畅。第二重困境是大小体系融合瓶颈。第三重困境是“小体系”运营梗阻。 第二部分:体系矛盾是突围之障一是数据孤岛的障碍。二是投入不足的障碍。三是新旧兼容难的障碍。 第三部分&am…...