前方预警!2024年七大网络安全威胁

新颖创新技术的兴起和迅速采用已极大地改变了各行各业的全球网络安全和合规格局,比如生成式人工智能、无代码应用程序、自动化和物联网等新技术。

网络犯罪分子正转而采用新的技术、工具和软件来发动攻击,并造成更大的破坏。因此,《2023年网络安全风险投资网络犯罪报告》预测,与网络犯罪相关的危害成本将迅速增加——预计到2024年底,全球损失将达到10.5万亿美元。该报告将数据泄露、资金被盗、知识产权盗窃、运营中断和攻击后恢复等方面的成本列为组织在这种趋势下面临的主要支出。

另一方面,谷歌的《2024年云网络安全预测》报告强调,未来一年,人工智能日益被用于扩大恶意活动的规模,政府撑腰的网络犯罪团伙、零日漏洞和现代网络钓鱼将是三种主要的攻击途径。

勒索软件

勒索软件指破坏关键业务系统和资产,企图对其进行加密并勒索赎金,在2024年将继续困扰所有行业的组织。新老网络犯罪团伙将利用勒索软件即服务,因此比以往任何时候更容易发动复杂的攻击。他们还将采用层出不穷的勒索手法,比如双重和三重勒索,通过威胁泄露数据向受害者施压。

2023年11月ALPHV/BlackCat勒索软件组织对MeridianLink的勒索软件攻击证明,勒索软件团伙还愿意利用法规做文章。在这次攻击中,BlackCat报告了自己的罪行,利用美国证券交易委员会(SEC)的新法规向MeridianLink施压。

医疗保健、政府和关键基础设施将尤其成为勒索软件的攻击目标。组织必须通过更新系统、实施可靠的备份、培训员工和考虑购买网络险来优先考虑勒索软件防御。更重要的是,组织必须确保其安全团队和专家拥有所需的各种资源,避免在长期不堪重负的情况下工作。

运营技术-信息技术(OT-IT)安全

关键基础设施、工业设施、公共服务提供商和制造工厂的运营技术和信息技术趋于融合,正在为网络犯罪分子创造新的漏洞和攻击机会。通过受攻击的信息技术系统攻击运营技术基础设施可能会中断运营,造成物理危害,并危及公共安全。

值得注意的2023年运营技术-信息技术攻击包括11月下旬针对Ardent Health Services的勒索软件攻击和针对宾夕法尼亚州西部供水系统的攻击。前一次攻击导致救护车改道而行,影响了美国多个州的医疗紧急服务,后一次攻击出自反以色列的伊朗网络犯罪组织之手。

运行运营技术-信息技术系统的组织必须更新改造传统技术、部署分层安全解决方案、划分信息技术网络和运营技术网络,并实施强大的访问控制措施,以防止攻击。

如果你也想学习网络安全/黑客技术,可以看一下我自己录制的190节网络攻防教程

暗网

暗网是互联网的一个隐藏部分,只能通过专门的软件和配置才能进入,是非法活动的温床。暗网方面的新趋势包括有组织的犯罪活动日益猖獗,暗网有以下工具或服务:

• 无代码恶意软件,基本上不需要技术专长就可以使用。

• 即插即用的工具包,这是预先配置的工具,用于发动网络攻击。

• 专门的客户支持。

此外,无文件攻击是需要防范的最大威胁之一:攻击者使用在暗网上买来的被盗凭据来访问系统,而不留下传统的恶意软件痕迹。而零日漏洞经纪人(在暗网上向多个买家出售零日漏洞的网络犯罪团伙)变得越来越司空见惯。

鉴于这些层出不穷的威胁,组织考虑通过专业服务积极监控暗网就显得至关重要。这种主动的方法可以提供宝贵的洞察力,帮助组织应对直接来自暗网的众多不同威胁。

恶意软件即服务(MaaS)和雇佣黑客

MaaS领域已出现了这一幕:扩大可访问的恶意软件和攻击功能的范围的平台和工具遍地开花。MaaS用户界面也变得越来越直观,结合了教程和简化的流程,并且呈现多样化。它们现在迎合各种预算和需求,进一步降低了准入门槛,同时自动化功能变得越来越常见。

与此同时,雇佣黑客已经成为常态,实际上降低了网络攻击的技术门槛。这种网络犯罪的大众化预计将在2024年推动攻击数量和复杂程度同同激增。据卡巴斯基的报告显示,2024年将会有更多的团伙提供雇佣黑客服务。

为了应对这个新兴的威胁格局,组织必须优先实施强大的分层安全解决方案,能够及早检测和阻止恶意软件,以免趁虚而入。如果让员工了解MaaS、雇佣黑客威胁以及用于分发恶意软件的社会工程伎俩,组织可以打造一支更具弹性的员工队伍。定期的数据备份和加密辅以零信任安全模型,可以最大限度地减少潜在的数据丢失,并确保严格的访问控制,进一步加强防御。

物联网和工业物联网

物联网和工业物联网设备日益普及,安全性常常很有限,成为网络犯罪分子眼里越来越诱人的目标。2023年,针对工业物联网设备的攻击大幅增加,攻击者利用漏洞发动分布式拒绝服务攻击、窃取数据并中断运营。这些攻击演变出新的技术,比如利用供应链漏洞和攻击固件更新版,强调了加强安全措施的必要性。

为了在2024年防范这些层出不穷的威胁,组织必须在整个物联网生态系统中优先考虑可靠的安全实践,这包括实施安全编程实践、定期更新软件和固件、利用强验证协议,以及监控网络的可疑活动。

此外,组织需要考虑采用零信任安全模型和实施分段策略,以隔离受攻击设备,将攻击影响降至最低。

政府撑腰的攻击

政府撑腰的攻击者越来越多地利用网络攻击来实现其政治和战略目标。这种攻击可能针对关键基础设施、窃取敏感信息并破坏基础服务。2023年,与朝鲜有关的政府撑腰的网络犯罪活动不断升级,寻求新的机制来资助武器和政府项目,并规避国际制裁。

与政府和执法机构建立牢固的关系并报告安全事件对于组织应对政府撑腰的威胁非常重要。

2024年需要采取积极主动的方式来挫败政府撑腰的攻击。组织需要多层防御,包括先进的网络安全解决方案、威胁情报监控和强大的事件响应计划。通过优先考虑综合防御战略和跨部门合作,组织可以更有效地防范政府撑腰的攻击者那些层出不穷的手法。

对不断变化的威胁格局保持警惕

网络安全格局不断变化,威胁也变得越来越复杂。为了应对现代网络安全和合规威胁,组织必须遵循整体的网络安全计划,结合使用最先进的技术。

像零信任模型这样的策略对于加强公司的安全态势至关重要,因为它们可以有效地主动适应网络安全威胁。

唯有保持警惕,适应不断变化的威胁格局,组织才能保护自己远离网络攻击,并确保其数据和系统的安全性。

如果你也想学习网络安全/黑客技术,可以看一下我自己录制的190节网络攻防教程

只要你用心学习,即使是零基础也能成为高手,需要的话我可以无偿分享,能不能学会就看你自己了。

相关文章:

前方预警!2024年七大网络安全威胁

新颖创新技术的兴起和迅速采用已极大地改变了各行各业的全球网络安全和合规格局,比如生成式人工智能、无代码应用程序、自动化和物联网等新技术。 网络犯罪分子正转而采用新的技术、工具和软件来发动攻击,并造成更大的破坏。因此,《2023年网…...

绿色化 数据库 MongoDB 和 mysql 安装

绿色化 数据库 MongoDB 和 mysql 安装 【1.1】 前言 为什么要绿色化 安装呢?因为系统老升级,老重装!!也方便了解下数据库配置和库在那 绿色软件喜欢一般放在 D盘tools目录里 D:\tools\ 数据库 MongoDB D:\tools\MongoDB 数…...

npm install 一直卡着不动如何解决

目录 方式一:方式二: 方式一: npm cache clean --force npm config set registry https://registry.npmmirror.com npm install下面是简单的解释: 🍀1、强制清理 npm 缓存 npm cache clean --force🍀2、设…...

电路设计(15)——篮球赛24秒违例倒计时报警器的proteus仿真

1.设计要求 设计、制作一个篮球赛24秒违例倒计时报警器。要求: (1)具有倒计时功能。可完整实现从“24”秒开始依序倒计时并显示倒计时过程,显示时间间隔为1秒。 (2)具有消隐功能。当“24”秒倒计时…...

golang 集成sentry:http.Client

http.Client 是 Go 标准库 HTTP 客户端实现, sentry-go也没有这个组件,所以需要自己实现。 我们只需要对 http.Transport 进行包装即可, 完整代码如下 package mainimport ("bytes""fmt""io""log"&…...

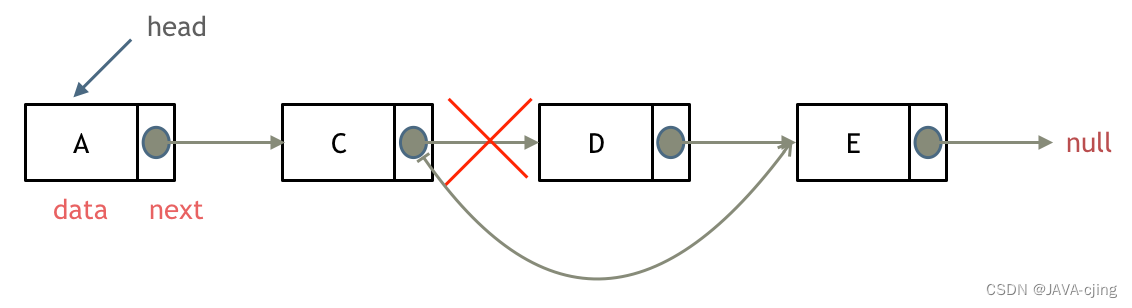

设计链表(不难,代码稍微多一点)

设计链表 在链表类中实现这些功能: get(index):获取链表中第 index 个节点的值。如果索引无效,则返回-1。addAtHead(val):在链表的第一个元素之前添加一个值为 val 的节点。插入后,新节点将成为链表的第一个节点。ad…...

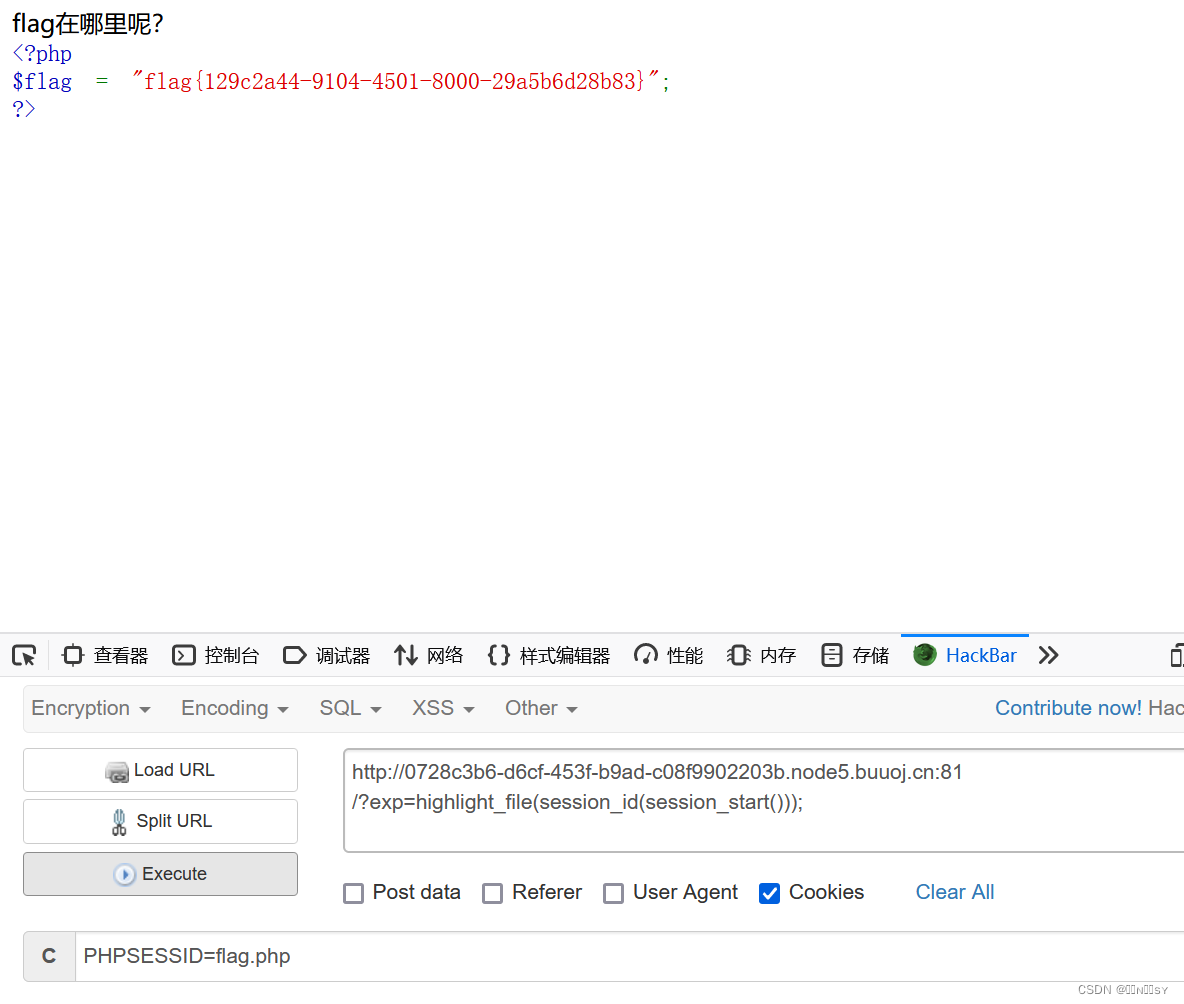

[GXYCTF2019]禁止套娃

进来发现只有这句话,习惯性访问一下flag.php,发现不是404,那就证明flag就在这了,接下来要想办法拿到flag.php的源码。 这道题是.git文件泄露网页源码,githack拿到index.php源码 这里观察到多次判断,首先要…...

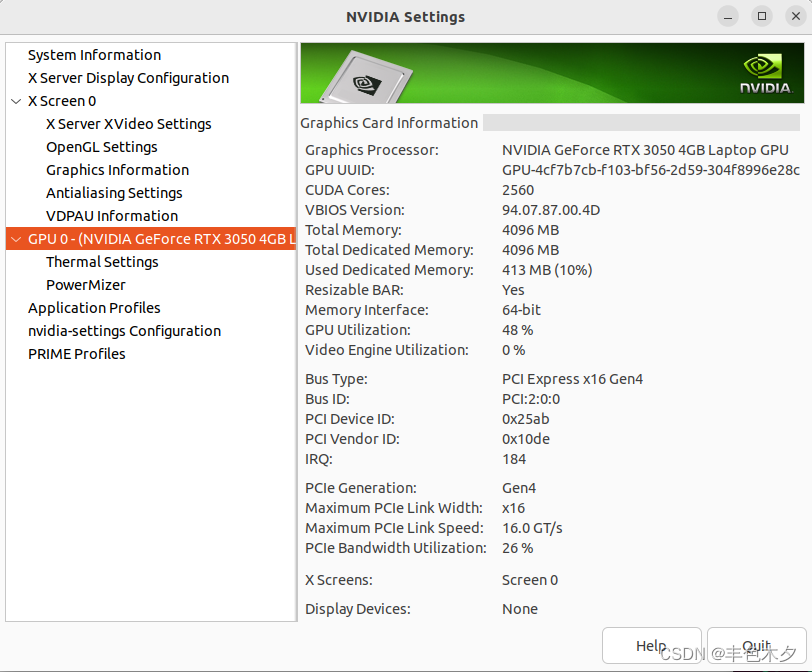

ubuntu下如何查看显卡及显卡驱动

ubuntu下如何查看显卡及显卡驱动 使用nvidia-smi 工具查看 查看显卡型号nvida-smi -L $ nvidia-smi -L GPU 0: NVIDIA GeForce RTX 3050 4GB Laptop GPU (UUID: GPU-4cf7b7cb-f103-bf56-2d59-304f8996e28c)当然直接使用nvida-smi 命令可以查看更多信息 $ nvidia-smi Mon Fe…...

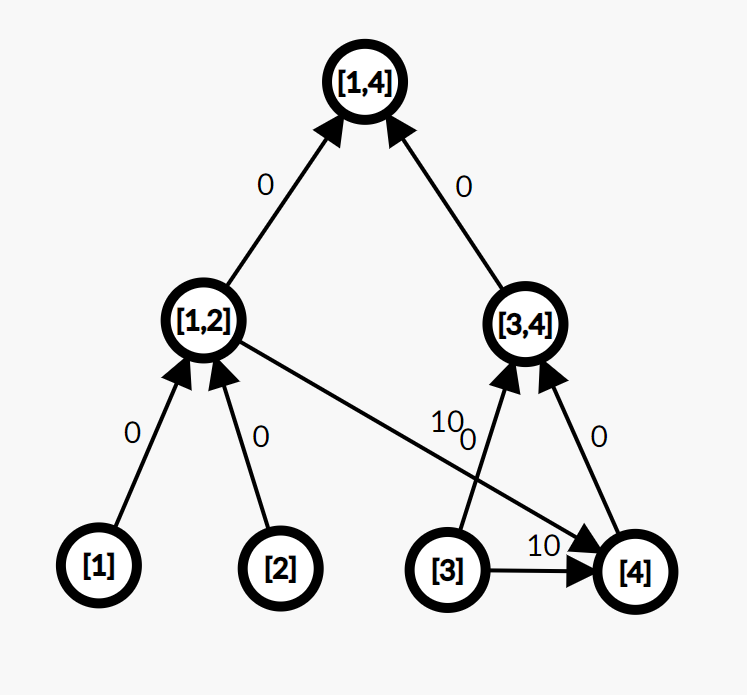

【图论经典题目讲解】CF786B - Legacy 一道线段树优化建图的经典题目

C F 786 B − L e g a c y \mathrm{CF786B - Legacy} CF786B−Legacy D e s c r i p t i o n \mathrm{Description} Description 给定 1 1 1 张 n n n 个点的有向图,初始没有边,接下来有 q q q 次操作,形式如下: 1 u v w 表示…...

【AIGC】Stable Diffusion的采样器入门

在 Stable Diffusion 中,采样器(Sampler)是指用于生成图像的一种技术或方法,它决定了模型如何从潜在空间中抽样并生成图像。采样器在生成图像的过程中起着重要作用,影响着生成图像的多样性、质量和创造性。以下是对 St…...

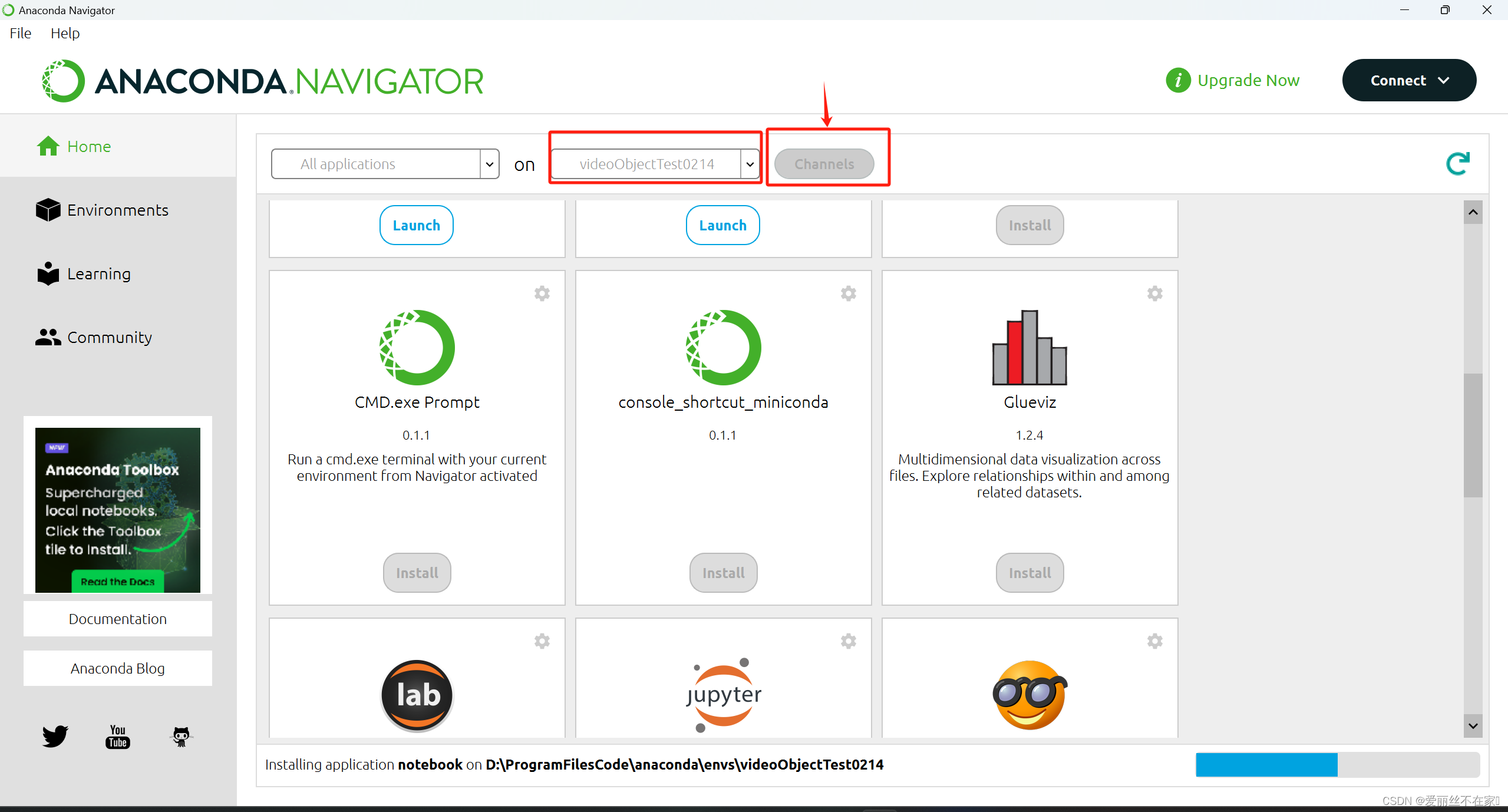

【Python】通过conda安装Python的IDE

背景 系统:win11 软件:anaconda Navigator 问题现象:①使用Navigator安装jupyter notebook以及Spyder IDE 一直转圈。②然后进入anaconda prompt执行conda install jupyter notebook一直卡在Solving environment/-\。 类似问题: …...

基于HTML5实现动态烟花秀效果(含音效和文字)实战

目录 前言 一、烟花秀效果功能分解 1、功能分解 2、界面分解 二、HTML功能实现 1、html界面设计 2、背景音乐和燃放触发 3、燃放控制 4、对联展示 5、脚本引用即文本展示 三、脚本调用及实现 1、烟花燃放 2、燃放响应 3、烟花canvas创建 4、燃放声音控制 5、实际…...

「数据结构」栈和队列

栈 栈的基本概念 定义 栈是只允许在一端进行插入或删除操作的线性表栈顶:线性表允许进行插入删除的那一端栈底:固定的,不允许进行插入和删除的另一端空栈:不含任何元素特点:后进先出(LIFO) 基…...

【机器学习笔记】5 机器学习实践

数据集划分 子集划分 训练集(Training Set):帮助我们训练模型,简单的说就是通过训练集的数据让我们确定拟合曲线的参数。 验证集(Validation Set):也叫做开发集( Dev Set …...

C++ //练习 7.5 在你的Person类中提供一些操作使其能够返回姓名和住址。这些函数是否应该是const的呢?解释原因。

C Primer(第5版) 练习 7.5 练习 7.5 在你的Person类中提供一些操作使其能够返回姓名和住址。这些函数是否应该是const的呢?解释原因。 环境:Linux Ubuntu(云服务器) 工具:vim 解释 姓名大概…...

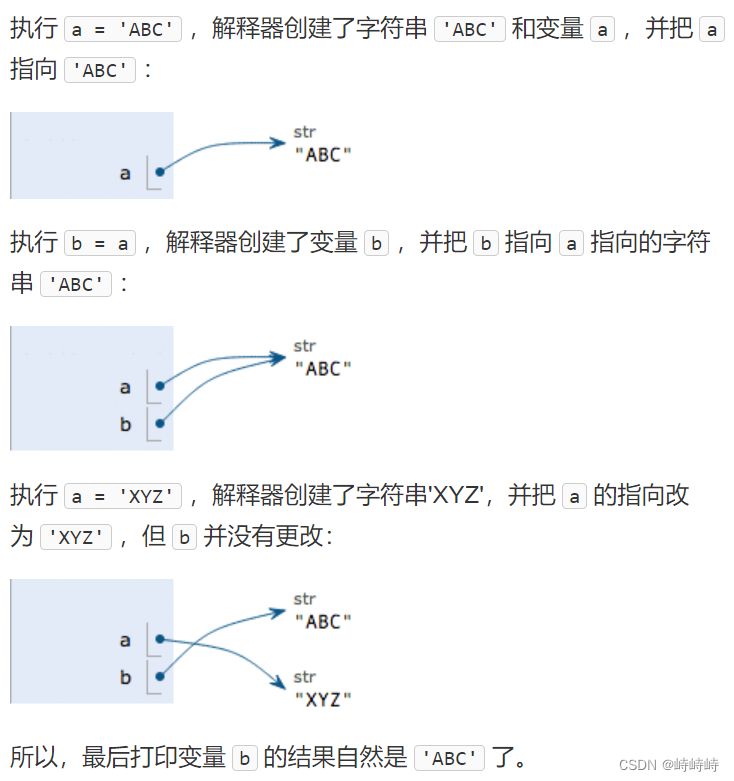

python系统学习Day2

section3 python Foudamentals part one:data types and variables 数据类型:整数、浮点数、字符串、布尔值、空值 #整型,没有大小限制 >>>9 / 3 #3.0 >>>10 // 3 #3 地板除 >>>10 % 3 #1 取余#浮点型ÿ…...

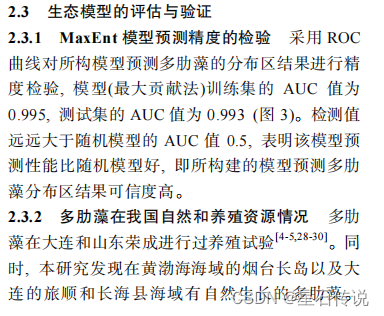

学习笔记——ENM模拟

学习笔记——ENM模拟 文章目录 前言一、文献一1. 材料与方法1.1. 大致概念1.2. 生态模型的构建1.2.1. 数据来源:1.2.2. 数据处理:1.2.3. 模型参数优化: 1.3. 适生情况预测1.3.1. 预测模型构建1.3.2. 适生区划分 1.4. 模型的评估与验证 2. 结果…...

数值类型的运算方式总结

提纲1:常见的位运算使用场景 提纲2:整数类型运算时的类型溢出问题,产生原因以及解决办法 提纲3:浮点类型运算时的精度丢失问题,产生原因以及解决办法 数值类型(6种)分为: 整型&…...

【Redis快速入门】Redis三种集群搭建配置(主从集群、哨兵集群、分片集群)

个人名片: 🐼作者简介:一名大三在校生,喜欢AI编程🎋 🐻❄️个人主页🥇:落798. 🐼个人WeChat:hmmwx53 🕊️系列专栏:🖼️…...

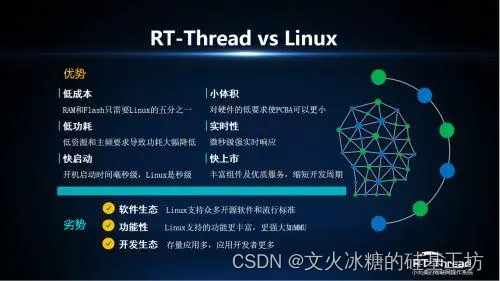

[嵌入式系统-14]:常见实时嵌入式操作系统比较:RT-Thread、uC/OS-II和FreeRTOS、Linux

目录 一、实时嵌入式操作系统 1.1 概述 1.2 什么“实时” 1.3 什么是硬实时和软实时 1.4 什么是嵌入式 1.5 什么操作系统 二、常见重量级操作系统 三、常见轻量级嵌入式操作系统 3.1 概述 3.2 FreeRTOS 3.3 uC/OS-II 3.4 RT-Thread 3.5 RT-Thread、uC/OS-II、Free…...

vscode(仍待补充)

写于2025 6.9 主包将加入vscode这个更权威的圈子 vscode的基本使用 侧边栏 vscode还能连接ssh? debug时使用的launch文件 1.task.json {"tasks": [{"type": "cppbuild","label": "C/C: gcc.exe 生成活动文件"…...

CentOS下的分布式内存计算Spark环境部署

一、Spark 核心架构与应用场景 1.1 分布式计算引擎的核心优势 Spark 是基于内存的分布式计算框架,相比 MapReduce 具有以下核心优势: 内存计算:数据可常驻内存,迭代计算性能提升 10-100 倍(文档段落:3-79…...

反射获取方法和属性

Java反射获取方法 在Java中,反射(Reflection)是一种强大的机制,允许程序在运行时访问和操作类的内部属性和方法。通过反射,可以动态地创建对象、调用方法、改变属性值,这在很多Java框架中如Spring和Hiberna…...

【HTML-16】深入理解HTML中的块元素与行内元素

HTML元素根据其显示特性可以分为两大类:块元素(Block-level Elements)和行内元素(Inline Elements)。理解这两者的区别对于构建良好的网页布局至关重要。本文将全面解析这两种元素的特性、区别以及实际应用场景。 1. 块元素(Block-level Elements) 1.1 基本特性 …...

关于 WASM:1. WASM 基础原理

一、WASM 简介 1.1 WebAssembly 是什么? WebAssembly(WASM) 是一种能在现代浏览器中高效运行的二进制指令格式,它不是传统的编程语言,而是一种 低级字节码格式,可由高级语言(如 C、C、Rust&am…...

k8s业务程序联调工具-KtConnect

概述 原理 工具作用是建立了一个从本地到集群的单向VPN,根据VPN原理,打通两个内网必然需要借助一个公共中继节点,ktconnect工具巧妙的利用k8s原生的portforward能力,简化了建立连接的过程,apiserver间接起到了中继节…...

Caliper 配置文件解析:config.yaml

Caliper 是一个区块链性能基准测试工具,用于评估不同区块链平台的性能。下面我将详细解释你提供的 fisco-bcos.json 文件结构,并说明它与 config.yaml 文件的关系。 fisco-bcos.json 文件解析 这个文件是针对 FISCO-BCOS 区块链网络的 Caliper 配置文件,主要包含以下几个部…...

【分享】推荐一些办公小工具

1、PDF 在线转换 https://smallpdf.com/cn/pdf-tools 推荐理由:大部分的转换软件需要收费,要么功能不齐全,而开会员又用不了几次浪费钱,借用别人的又不安全。 这个网站它不需要登录或下载安装。而且提供的免费功能就能满足日常…...

Spring AI Chat Memory 实战指南:Local 与 JDBC 存储集成

一个面向 Java 开发者的 Sring-Ai 示例工程项目,该项目是一个 Spring AI 快速入门的样例工程项目,旨在通过一些小的案例展示 Spring AI 框架的核心功能和使用方法。 项目采用模块化设计,每个模块都专注于特定的功能领域,便于学习和…...

WEB3全栈开发——面试专业技能点P7前端与链上集成

一、Next.js技术栈 ✅ 概念介绍 Next.js 是一个基于 React 的 服务端渲染(SSR)与静态网站生成(SSG) 框架,由 Vercel 开发。它简化了构建生产级 React 应用的过程,并内置了很多特性: ✅ 文件系…...