如何防范企业内部安全威胁?

1

用户行为分析(UEBA)

现代化的用户行为分析产品具有多种优势功能,使企业能够有效地检测内部威胁。用户行为分析软件通过收集和分析来自各种来源的数据来分析和检测内部人员的可疑行为。这些来源包括网络日志和用户活动日志。通过检查这些数据,企业安全团队能够识别可能表明潜在内部威胁的模式和异常。

用户行为分析的过程包括检查组织内用户的行为,并将其与已建立的行为规范进行比较,通过这种比较,能够识别出可能指示恶意意图的任何偏差或异常活动。通过监控登录时间、文件访问模式和数据传输量等因素,软件可以标记超出预期范围的任何行为。

此外,用户行为分析软件可以利用机器学习算法来不断学习和适应不断变化的威胁。这使软件能够随着时间的推移变得更加准确和有效,因为它在识别可疑行为模式方面变得更好。

2

端点检测和响应(EDR)

端点检测和响应(EDR)工具由于能够监控和分析企业各类端点设备的运行活动,因此在检测内部威胁方面已成为不可或缺的工具。这些EDR工具提供了一系列关键功能和优势,使企业能够增强其可见性并主动检测威胁。

EDR工具的主要功能之一是对端点设备进行实时监控,这种实时监控有助于识别任何可疑或未经授权的行为,使组织能够立即采取行动,以减轻潜在的风险。

EDR工具的另一个重要功能是威胁搜索。这些工具使安全团队能够主动搜索网络中的潜在威胁和异常。通过利用先进的分析和机器学习功能,EDR工具可以识别可能表明内部威胁的入侵模式和指标。

此外,EDR工具还提供事件响应功能,使组织能够快速响应并控制任何安全事件。通过这些工具,企业可以有效地调查和修复事件,最大限度地减少内部威胁对其运营的影响。

3

网络流量分析(NTA)

部署应用NTA系统,对于帮助企业检测和分析网络系统中的潜在内部威胁同样非常重要。NTA系统提供了对网络流量的深入了解,使组织能够监控和分析网络中的数据流。通过部署应用NTA系统,企业组织在防范内部威胁时能够获得以下帮助:

• 高级威胁检测:通过分析网络流量模式,NTA系统可以及时检测出和内部威胁相关的异常网络活动,如数据泄露或未经授权的访问尝试。

• 实时监控:NTA系统提供对网络流量的持续实时监控,在检测到潜在的内部威胁时能及时向组织发出警报,实现快速调查和响应,最大限度地减少内部事件的潜在影响;

• 网络可见性:NTA系统提供对网络流量的详细分析,使组织能够了解数据在其网络中的可见性。这种可见性有助于识别网络基础设施中的漏洞和弱点,从而增强整体安全性。

• 事件分析:在发生内部威胁安全事件时,NTA系统是调查和事件响应的宝贵资源。通过捕获和存储网络流量数据,这些系统使组织能够重现事件并确定事件的发生原因。

4

数据防泄漏(DLP)

数据丢失防护(DLP)解决方案通过保护敏感数据免受未经授权的访问或泄漏,在缓解企业内部威胁方面发挥着重要的作用。然而,实施DLP解决方案可能会带来各种挑战,包括将其与现有的业务系统集成,以及如何准确对数据资产进行分类数据。

尽管存在诸多应用挑战,但DLP在防范企业内部威胁方面的好处是显而易见的。它们包括增强的数据保护、遵守法规以及降低财务和声誉风险。为确保DLP的有效实施,组织应遵循最佳实践。这些做法包括进行全面的风险评估,让所有利益相关者积极参与,并定期检查和更新DLP应用策略。

5

用户行为监控平台(UAM)

UAM平台能够为组织提供对网络系统中的所有用户活动和行为的全面洞察,这可以为NTA系统的应用进行有力的补充。通过UAM平台,组织能够有效地监视和记录所有用户的操作,例如浏览、文件访问、应用程序使用和Web浏览活动。通过分析这些有价值的数据,UAM平台可以通过识别任何不寻常或可疑的行为来有效地检测和预防内部威胁。

同时,企业还可以通过UAM平台提供的检测数据,更合理地建立并优化基线用户的行为模式。任何偏离这些模式的行为都会立即被标记为潜在的安全风险,使组织能够进行进一步的调查并采取适当的行动。这种对用户活动的高度可见性不仅有助于检测内部威胁,还有助于满足法规遵从性和审计要求。

此外,UAM平台能够提供详细的报告和分析功能,使组织能够获得对用户行为趋势的综合理解。这些信息可用于预测防止未来可能发生的内部威胁趋势。

6

基于机器学习的威胁检测

机器学习已成为网络安全领域的一个强大工具,使组织能够更有效地识别和缓解内部威胁。通过利用先进的算法和统计模型,机器学习算法可以分析大量数据,识别模式,并检测可能表明内部威胁的异常行为。

基于机器学习的内部威胁检测方案,一个关键优势是它能够不断学习和适应不断变化的威胁。与传统基于规则的检测方法相比,机器学习技术能够跟上恶意内部人员不断变化的攻击策略,可以从历史数据中学习,并识别可能表明内部威胁的新模式和异常。

这些算法可以分析各种数据源,例如用户行为、系统日志、网络流量和访问模式。通过考虑多个数据点并应用复杂的算法,基于机器学习的解决方案可以识别可能表明内部威胁的行为异常。通过利用机器学习的力量,企业可以领先于恶意内部人员,并保护其敏感数据和资产。

7

网络安全意识培训

要让内部威胁防护计划真正落地,必须确保组织的所有员工都能充分了解内部威胁的危害,并提高其对内部威胁的防护意识。对员工开展安全意识培训和教育,能够提高他们对内部威胁的认识和理解。培训内容可以包括如何识别可疑行为、报告安全事件、保护敏感信息等方面。通过增强员工的安全意识,可以减少内部威胁的风险。

需要强调的是,企业要充分了解内部威胁意识培训的有效性。为此,组织可以采访员工、准备测试或模拟内部攻击,以了解员工在培训中学到了什么,以及在未来的培训课程中应该注意和改进什么。

相关文章:

如何防范企业内部安全威胁?

1 用户行为分析(UEBA) 现代化的用户行为分析产品具有多种优势功能,使企业能够有效地检测内部威胁。用户行为分析软件通过收集和分析来自各种来源的数据来分析和检测内部人员的可疑行为。这些来源包括网络日志和用户活动日志。通过检查这些数…...

内网渗透-跨域环境渗透-1

目录 smbclient工具 mimikatz工具 Kerbers协议 NTLM认证 hash传递攻击(PTH攻击) 黄金票据攻击 白银票据 MS14-068 smbclient工具 在linux里面连接远程windows共享目录,可以使用这个工具 第一种连接方式:smbclient -L 目…...

安信可IDE(AiThinker_IDE)编译ESP8266工程方法

0 工具准备 AiThinker_IDE.exe ESP8266工程源码 1 安信可IDE(AiThinker_IDE)编译ESP8266工程方法 1.1 解压ESP8266工程文件夹 我们这里使用的是NON-OS_SDK,将NON-OS_SDK中的1_UART文件夹解压到工作目录即可 我这里解压到了桌面,…...

【java数据结构】HashMap和HashSet

目录 一.认识哈希表: 1.1什么是哈希表? 1.2哈希表的表示: 1.3常见哈希函数: 二.认识HashMap和HashSet: 2.1关于Map.Entry的说明:,> 2.2Map常用方法说明: 2.3HashMap的使用案例: 2.4Set常见方法…...

基于Springboot的高校汉服租赁网站(有报告)。Javaee项目,springboot项目。

演示视频: 基于Springboot的高校汉服租赁网站(有报告)。Javaee项目,springboot项目。 项目介绍: 采用M(model)V(view)C(controller)三层体系结构…...

分布式解决方案

目录 1. 分布式ID1-1. 传统方案1-2. 分布式ID特点1-3. 实现方案1-4. 开源组件 2. 分布式Session2-1. 传统Session2-2. Spring-Session2-3. Token Redis2-4. JWT2-5. 拦截器统一处理Token2-6. Oauth2 3. 分布式锁3-1. redis3-2. Zookeeper 1. 分布式ID 1-1. 传统方案 时间戳U…...

力扣刷题日记——L724. 寻找数组的中心下标

1. 前言 今天是力扣刷题日记的第二天,今天依旧是一道简单题啊,慢慢来,先看看题目是什么吧。 2. 题目描述 给你一个整数数组 nums ,请计算数组的 中心下标。 数组 中心下标 是数组的一个下标,其左侧所有元素相加的和…...

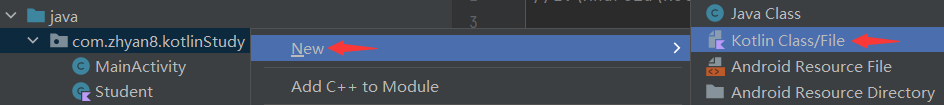

【Kotlin】类和对象

1 前言 Kotlin 是面向对象编程语言,与 Java 语言类似,都有类、对象、属性、构造函数、成员函数,都有封装、继承、多态三大特性,不同点如下。 Java 有静态(static)代码块,Kotlin 没有࿱…...

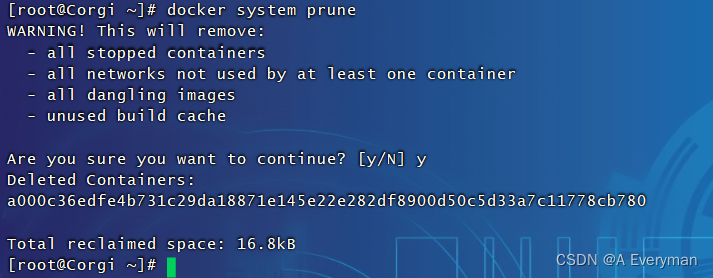

Docker完整版(一)

Docker完整版(一) 一、Docker概述1.1、Docker简介1.2、Docker的用途1.3、容器与虚拟机的区别1.4、Docker系统架构1.5、Docker仓库 二、Docker引擎2.1、Docker引擎架构2.2、Docker引擎分类2.3、Docker引擎的安装2.4、Docker镜像加速器 三、Docker镜像3.1、…...

AIOPS:Zabbix结合讯飞星火做自动化告警+邮件通知并基于人工智能提供解决方案

目前Zabbix官方已经提供Zabbix+ChatGPT的解决方案 ChatGPT一周年,你充分利用了吗?Zabbix+ChatGPT,轻松化解告警! 但是由于需要魔法等其他因素,比较不稳定,遂决定使用国内模型,这里我挑选的是讯飞星火,基于我之前的文档,在此基础上通过Zabbix的告警脚本实现调用AI模型…...

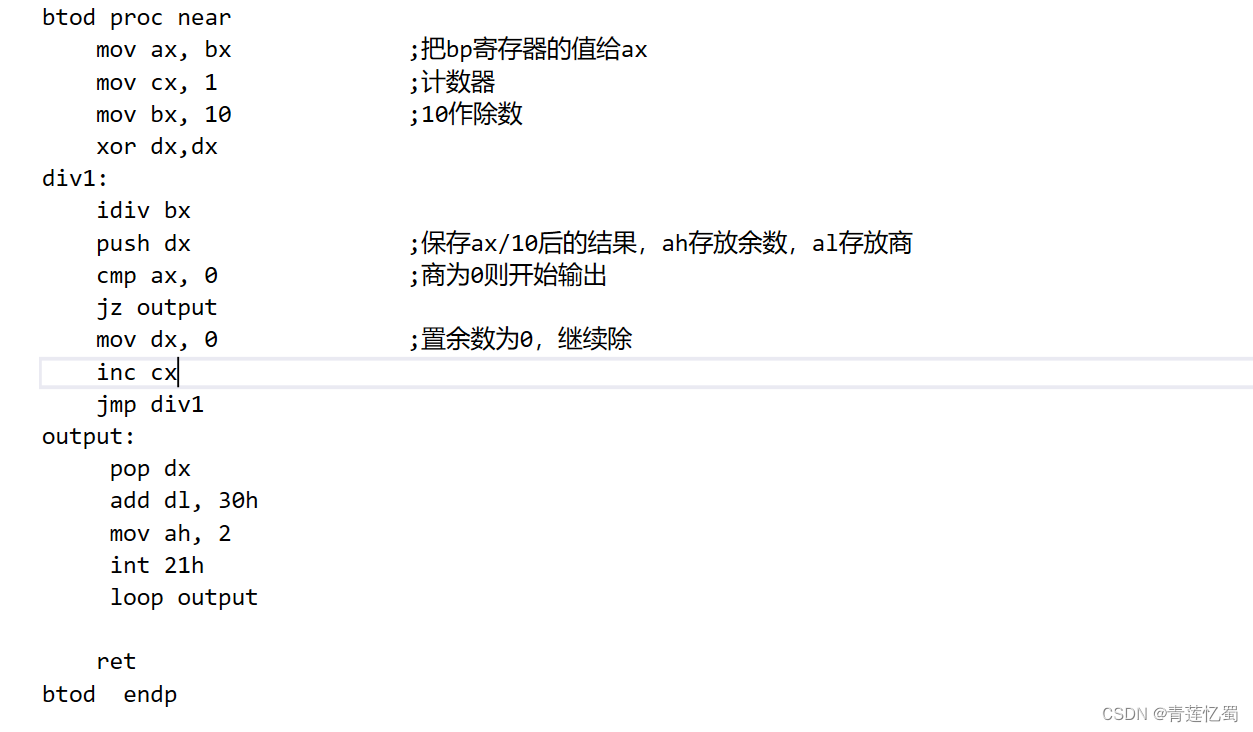

AHU 汇编 实验六

一、实验名称:实验6 输入一个16进制数,把它转换为10进制数输出 实验目的: 培养汇编中设计子程序的能力 实验过程: 源代码: data segmentbuff1 db Please input a number(H):$buff2 db 30,?,30 dup(?),13,10buff3 …...

Linux的输出、输入重定向和管道

目录 输出重定向 输入重定向 < << 管道操作 输出重定向 当我输⼊⼀个命令之后,回⻋,命令产⽣了结果,结果默认是输出到屏幕上的。 默认情况,⽆论⼀个命令执⾏正确与否,结果都会默认输出到屏幕上。 在有…...

)

java-新手笔记(枚举)

枚举(Enumeration)是一种特殊的类,用于表示固定数量的常量值。 枚举类型使得代码更加清晰,易于维护,同时也增加了类型安全。 这边使用一个枚举封装重要数据 enum Day {SUNDAY,MONDAY,TUESDAY,WEDNESDAY,THURSDAY,FR…...

Centos7 安装postgresql14后无法连接数据库

1、数据库服务器允许外部访问5432端口。 2、postgresql.conf 3、pg_hba.conf a、制定某个IP(192.168.0.107)访问 b、指定ip段访问 允许10.1.1.0~10.1.1.255网段登录数据库 host all all 10.1.1.0/24 trust c、指定全网访问 host a…...

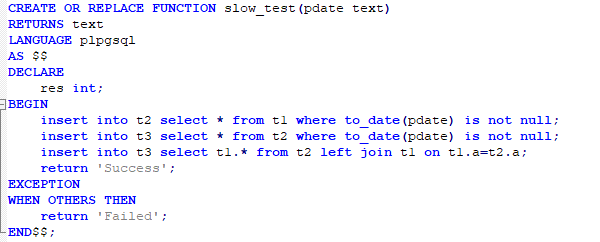

GaussDB(DWS)运维利刃:TopSQL工具解析

在生产环境中,难免会面临查询语句出现异常中断、阻塞时间长等突发问题,如果没能及时记录信息,事后就需要投入更多的人力及时间成本进行问题的定位和解决,有时还无法定位到错误出现的地方。在本期《GaussDB(DWS)运维利刃࿱…...

信息安全、网络安全以及数据安全三者之间的区别

随着信息技术的飞速发展,网络安全、信息安全、数据安全等词汇在平时出现的频率越来越高,尤其是数据安全,是大家都关心的一个重要话题。事实上,有很多人对网络安全、信息安全、数据安全的概念是区分不清的,下面由我帮大…...

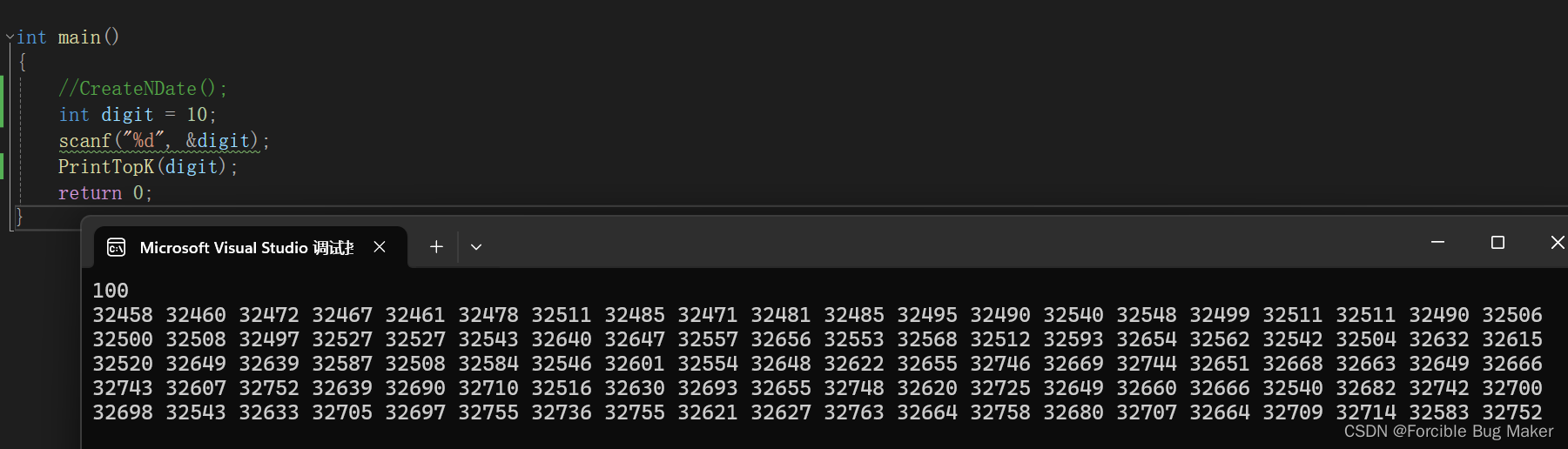

初阶数据结构之---堆的应用(堆排序和topk问题)

引言 上篇博客讲到了堆是什么,以及堆的基本创建和实现,这次我们再来对堆这个数据结构更进一步的深入,将讲到的内容包括:向下调整建堆,建堆的复杂度计算,堆排序和topk问题。话不多说,开启我们今…...

架构师面试100问?

面试架构师时,需要考察广泛的知识领域,包括技术、架构设计、团队管理、沟通能力等方面。以下是一些可能的面试问题,涵盖了多个方面问题: 介绍一下你的技术背景和经验。你在之前的项目中扮演过哪些角色?你对微服务架构…...

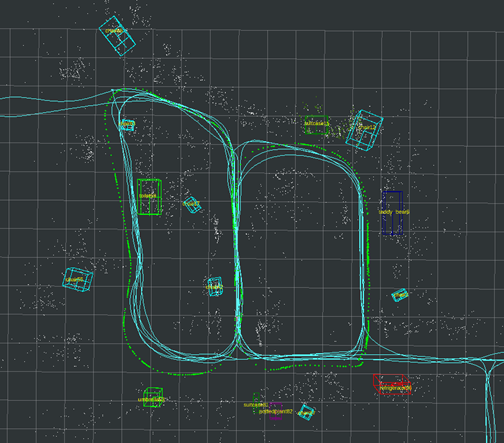

visualization_msgs::Marker 的pose设置,map坐标系的3d box显示问题

3D框显示 3D框显示可以使用visualization_msgs::Marker::LINE_LIST或者LINE_STRIP,前者使用方法需要指明线的两个端点,后者自动连接相邻两个点。 姿态问题 网上看了一些,没有涉及到朝向设置,Pose.orientation默认构造为4个0 至…...

c语言:输入定制

输入定制 任务描述 输入数据是一大串数字,要求读取五个数,但要求你只处理其中的第1、3、5个数,输出这三个数的和。第一个数只读1位数,第二个数只读2位数,第三个数只读3位数,第四个数只读4位数,…...

vscode里如何用git

打开vs终端执行如下: 1 初始化 Git 仓库(如果尚未初始化) git init 2 添加文件到 Git 仓库 git add . 3 使用 git commit 命令来提交你的更改。确保在提交时加上一个有用的消息。 git commit -m "备注信息" 4 …...

Frozen-Flask :将 Flask 应用“冻结”为静态文件

Frozen-Flask 是一个用于将 Flask 应用“冻结”为静态文件的 Python 扩展。它的核心用途是:将一个 Flask Web 应用生成成纯静态 HTML 文件,从而可以部署到静态网站托管服务上,如 GitHub Pages、Netlify 或任何支持静态文件的网站服务器。 &am…...

Nuxt.js 中的路由配置详解

Nuxt.js 通过其内置的路由系统简化了应用的路由配置,使得开发者可以轻松地管理页面导航和 URL 结构。路由配置主要涉及页面组件的组织、动态路由的设置以及路由元信息的配置。 自动路由生成 Nuxt.js 会根据 pages 目录下的文件结构自动生成路由配置。每个文件都会对…...

Nginx server_name 配置说明

Nginx 是一个高性能的反向代理和负载均衡服务器,其核心配置之一是 server 块中的 server_name 指令。server_name 决定了 Nginx 如何根据客户端请求的 Host 头匹配对应的虚拟主机(Virtual Host)。 1. 简介 Nginx 使用 server_name 指令来确定…...

Robots.txt 文件

什么是robots.txt? robots.txt 是一个位于网站根目录下的文本文件(如:https://example.com/robots.txt),它用于指导网络爬虫(如搜索引擎的蜘蛛程序)如何抓取该网站的内容。这个文件遵循 Robots…...

MySQL中【正则表达式】用法

MySQL 中正则表达式通过 REGEXP 或 RLIKE 操作符实现(两者等价),用于在 WHERE 子句中进行复杂的字符串模式匹配。以下是核心用法和示例: 一、基础语法 SELECT column_name FROM table_name WHERE column_name REGEXP pattern; …...

Spring数据访问模块设计

前面我们已经完成了IoC和web模块的设计,聪明的码友立马就知道了,该到数据访问模块了,要不就这俩玩个6啊,查库势在必行,至此,它来了。 一、核心设计理念 1、痛点在哪 应用离不开数据(数据库、No…...

群晖NAS如何在虚拟机创建飞牛NAS

套件中心下载安装Virtual Machine Manager 创建虚拟机 配置虚拟机 飞牛官网下载 https://iso.liveupdate.fnnas.com/x86_64/trim/fnos-0.9.2-863.iso 群晖NAS如何在虚拟机创建飞牛NAS - 个人信息分享...

消息队列系统设计与实践全解析

文章目录 🚀 消息队列系统设计与实践全解析🔍 一、消息队列选型1.1 业务场景匹配矩阵1.2 吞吐量/延迟/可靠性权衡💡 权衡决策框架 1.3 运维复杂度评估🔧 运维成本降低策略 🏗️ 二、典型架构设计2.1 分布式事务最终一致…...

Vue3中的computer和watch

computed的写法 在页面中 <div>{{ calcNumber }}</div>script中 写法1 常用 import { computed, ref } from vue; let price ref(100);const priceAdd () > { //函数方法 price 1price.value ; }//计算属性 let calcNumber computed(() > {return ${p…...