Linux安全与高级应用(九)Linux远程访问与控制:安全与最佳实践

文章目录

- Linux远程访问与控制:安全与最佳实践

- 引言

- 一、SSH服务的基本概述

- 二、密钥对验证的SSH体系

- 三、TCP Wrappers的使用

- 四、构建安全的SSH服务实践

- 五、结论

👍 个人网站:【 洛秋导航】【洛秋资源小站】

Linux远程访问与控制:安全与最佳实践

引言

随着信息技术的飞速发展,Linux服务器已经成为企业和个人用户的重要选择。特别是在远程管理和控制方面,Linux操作系统提供了强大的功能。本文将围绕Linux远程访问与控制的安全性,深入探讨SSH服务的配置、TCP Wrappers的使用及其最佳实践。通过这篇文章,您将全面了解如何构建一个安全的Linux远程管理环境。

一、SSH服务的基本概述

SSH(Secure Shell)协议是Linux系统中最常用的远程登录协议,主要用于远程管理服务器。相比于传统的Telnet协议,SSH具备更高的安全性,能够有效防止数据在传输过程中被窃取和篡改。

1.1 SSH的工作原理

SSH通过加密的方式为远程管理提供安全的Shell环境,其默认端口为22。用户在本地机器上通过SSH客户端连接远程服务器时,双方会进行密钥交换,以确保通信的安全性。SSH支持密码验证和密钥对验证两种方式,其中密钥对验证更为安全和推荐。

1.2 OpenSSH的配置

在Linux系统中,OpenSSH是最常用的SSH实现方式。OpenSSH服务端的主要配置文件位于/etc/ssh/sshd_config,用户可以通过编辑该文件来调整SSH服务的行为。常见的配置选项包括监听端口、协议版本、是否允许root用户登录等。

[root@localhost ~]# vi /etc/ssh/sshd_configPort 22

Protocol 2

PermitRootLogin no

PasswordAuthentication yes

PubkeyAuthentication yes

1.3 用户登录控制

在配置SSH服务时,管理员可以通过AllowUsers和DenyUsers指令来精确控制哪些用户可以访问服务器。例如:

AllowUsers jerry admin@61.23.24.25

这条指令只允许用户jerry和来自IP地址61.23.24.25的admin用户登录系统。

二、密钥对验证的SSH体系

密钥对验证是SSH服务中一种安全性极高的身份验证方式。它通过一对密钥(公钥和私钥)来确认用户身份,从而避免了传统密码验证可能存在的弱点。

2.1 创建密钥对

在客户机上,用户可以使用ssh-keygen命令生成密钥对。密钥对包括私钥文件(通常命名为id_rsa)和公钥文件(id_rsa.pub)。

[zhangsan@localhost ~]$ ssh-keygen -t rsa

生成密钥对时,用户可以为私钥设置一个密码短语(passphrase),进一步提高安全性。

2.2 部署公钥

生成公钥后,需要将其上传到服务器并添加到目标用户的公钥库中,通常存储在~/.ssh/authorized_keys文件中。

[zhangsan@localhost ~]$ scp ~/.ssh/id_rsa.pub root@server:/tmp/

[root@localhost ~]# cat /tmp/id_rsa.pub >> /home/lisi/.ssh/authorized_keys

2.3 通过密钥对验证登录

完成密钥部署后,用户即可使用私钥短语登录远程服务器,而无需输入常规密码。

[zhangsan@localhost ~]$ ssh lisi@192.168.4.254

三、TCP Wrappers的使用

TCP Wrappers是一种基于主机访问控制的安全机制,它能够根据客户端的IP地址,决定是否允许其访问某一特定服务。TCP Wrappers通常用于加强SSH、FTP等服务的安全性。

3.1 TCP Wrappers的基本概述

TCP Wrappers通过监听特定端口(如21、23、110等),在客户端与服务器建立连接时对其进行过滤。其核心配置文件包括/etc/hosts.allow和/etc/hosts.deny。

3.2 配置访问控制策略

管理员可以通过编辑hosts.allow和hosts.deny文件,定义具体的访问控制策略。策略的格式通常为:服务列表 : 客户机地址列表。

例如,以下策略只允许来自IP地址61.63.65.67和192.168.2.*的客户端访问sshd服务:

[root@localhost ~]# vi /etc/hosts.allow

sshd: 61.63.65.67 192.168.2.*[root@localhost ~]# vi /etc/hosts.deny

sshd: ALL

3.3 策略的应用顺序

TCP Wrappers在处理客户端访问请求时,首先检查hosts.allow文件。如果找到匹配项,则允许访问;否则,检查hosts.deny文件。如果在hosts.deny中找到匹配项,则拒绝访问;如果两者都未匹配,则默认允许访问。

四、构建安全的SSH服务实践

为了更好地理解SSH服务的配置和TCP Wrappers的应用,本文提供了一个基于实际需求的案例,展示如何构建一个安全的SSH远程管理环境。

4.1 案例需求

- 允许用户wzadm从任意地址登录,并采用密钥对验证。

- 允许用户jacky仅从IP地址192.168.3.110登录。

- 禁止其他所有用户远程登录。

4.2 实现步骤

-

创建测试用户:在服务器中创建测试用户

jacky和wzadm。 -

配置SSH服务:编辑

sshd_config文件,设置允许密钥对验证和密码验证,并通过AllowUsers限制登录用户。[root@localhost ~]# vi /etc/ssh/sshd_config PermitRootLogin no PasswordAuthentication yes PubkeyAuthentication yes AllowUsers wzadm jacky@192.168.3.110 -

部署密钥:在客户机上生成密钥对,并将公钥上传到服务器,添加到

wzadm用户的公钥库中。 -

测试配置:使用

wzadm用户测试密钥对验证登录,使用jacky用户测试IP地址限制登录。

4.3 常见问题及解决办法

在实践过程中,可能会遇到一些常见问题,例如无法登录、密钥对验证失败等。管理员应根据错误信息,检查sshd_config和TCP Wrappers配置文件中的设置,并进行相应调整。

五、结论

通过本文的介绍,我们深入探讨了Linux远程访问与控制的安全性,包括SSH服务的配置和TCP Wrappers的使用。通过正确配置SSH服务并结合TCP Wrappers,管理员可以大大提高Linux服务器的安全性,防止未经授权的访问。

👉 最后,愿大家都可以解决工作中和生活中遇到的难题,剑锋所指,所向披靡~

相关文章:

Linux远程访问与控制:安全与最佳实践)

Linux安全与高级应用(九)Linux远程访问与控制:安全与最佳实践

文章目录 Linux远程访问与控制:安全与最佳实践引言一、SSH服务的基本概述二、密钥对验证的SSH体系三、TCP Wrappers的使用四、构建安全的SSH服务实践五、结论 👍 个人网站:【 洛秋导航】【洛秋资源小站】 Linux远程访问与控制:安全…...

前端已经学会vue,做粒子效果

目录 1. Canvas API 2. WebGL 3. 粒子系统 4. 动画与性能优化 5. 现有库和框架 6. Vue 组件和状态管理 实践项目建议 案例1 案例2雪花 已经熟悉了 Vue、TypeScript 和 JavaScript,下面是一些你可以学习的内容,以帮助你实现粒子效果的界面&#…...

Nessus——全面的漏洞扫描神器

一、引言 在网络安全的领域中,及时发现和评估系统中的漏洞是保障网络安全的关键步骤。Nessus 作为一款备受认可的漏洞扫描工具,为企业和安全专业人员提供了强大而全面的漏洞检测和评估功能。本文将深入介绍 Nessus 的特点、功能、使用方法以及其在实际应…...

自动化部署的艺术:Conda包依赖管理的终极指南

标题:自动化部署的艺术:Conda包依赖管理的终极指南 在当今快速发展的科学计算和数据分析领域,Conda已成为Python开发者和数据科学家的首选包管理器之一。它不仅能够管理Python包,还能处理不同语言环境的依赖关系,确保…...

--IBERT IP核的使用)

详解Xilinx FPGA高速串行收发器GTX/GTP(7)--IBERT IP核的使用

目录 1、什么是IBERT? 2、IBERT IP核的使用 3、Example Design的使用 4、IBERT的测试 4.1、误码率测试 4.2、眼图测试 4.3、回环测试(Loopback) 5、源码下载 文章总目录点这里:《FPGA接口与协议》专栏的说明与导航 1、什么是IBERT? IBERT就是Xilinx提…...

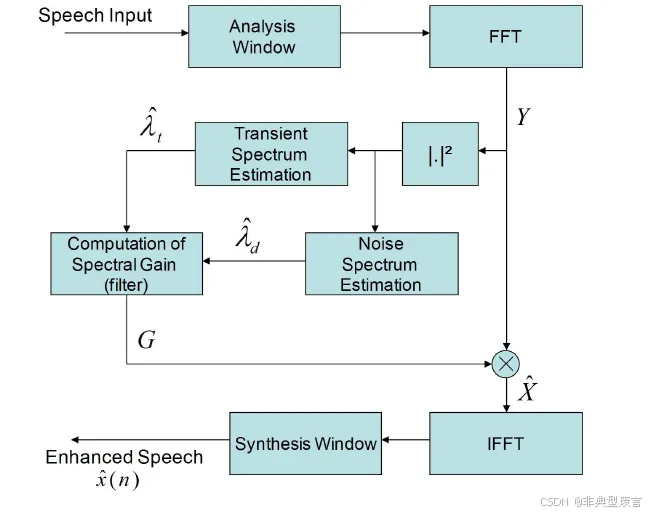

瞬态噪声抑制算法流程解析

在语音增强领域,噪声通常可以分为稳态噪声(例如白噪声)和瞬态噪声(也称为非稳态噪声,如键盘声)。对于熟悉语音降噪的读者来说,通常的信号处理方法对稳态噪声有较好的效果,具体可以参考WebRTC ANR流程解析。然而,对于瞬态噪声,由于噪声变化迅速,传统的噪声估计算法难…...

只用一个 HTML 元素可以写出多少形状?——多边形篇

上一篇章的末尾,我们只用一个 div 元素写了一个鸡蛋,在欧几里得平面几何中,鸡蛋的形状已经不能算是标准形状了。对于非标准的形状,没有比较直观的几何规律,命名方面也更加困难,俗称不规则图形,在…...

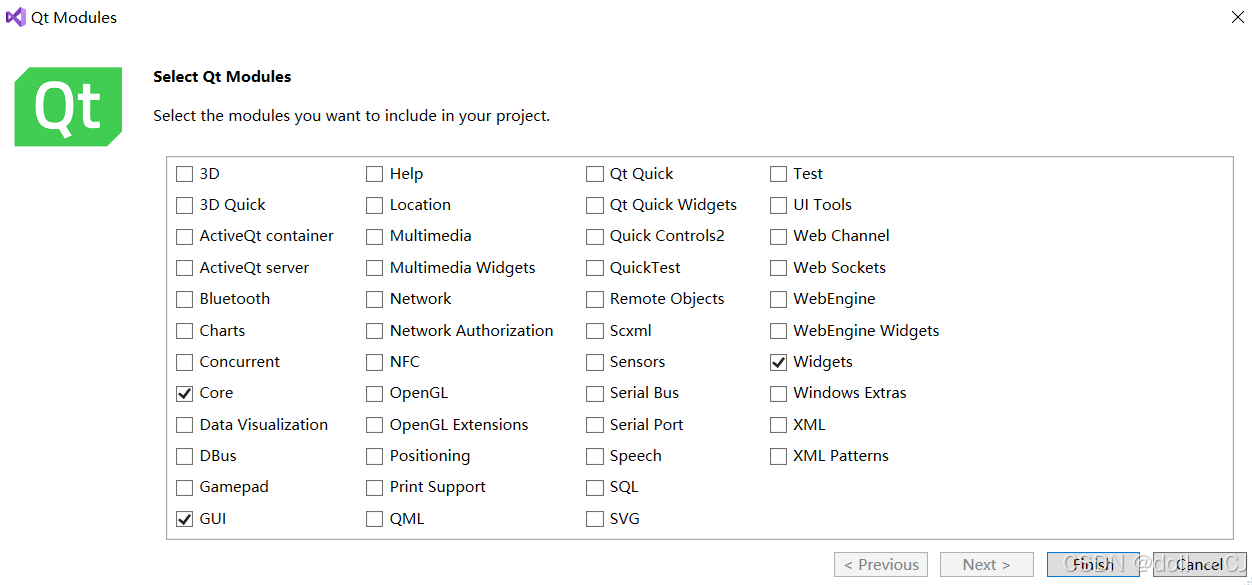

QT界面设计开发(Visual Studio 2019)—学习记录一

一、控件升级 简要介绍: 简单来说,控件提升就是将一个基础控件(Base Widget)转换为一个更特定、更复杂的自定义控件(Custom Widget)。这样做的目的是为了在设计界面时能够使用更多高级功能,而不…...

Kafka 单机和集群环境部署教程

目录 一、Kafka 单机环境部署1. 环境准备2. 安装 Java3. 安装 ZooKeeper3.1 下载并解压 ZooKeeper3.2 配置 ZooKeeper3.3 启动 ZooKeeper3.4 验证 ZooKeeper 是否正常运行 4. 安装 Kafka4.1 下载并解压 Kafka4.2 配置 Kafka4.3 创建日志目录4.4 启动 Kafka Broker4.5 验证 Kafk…...

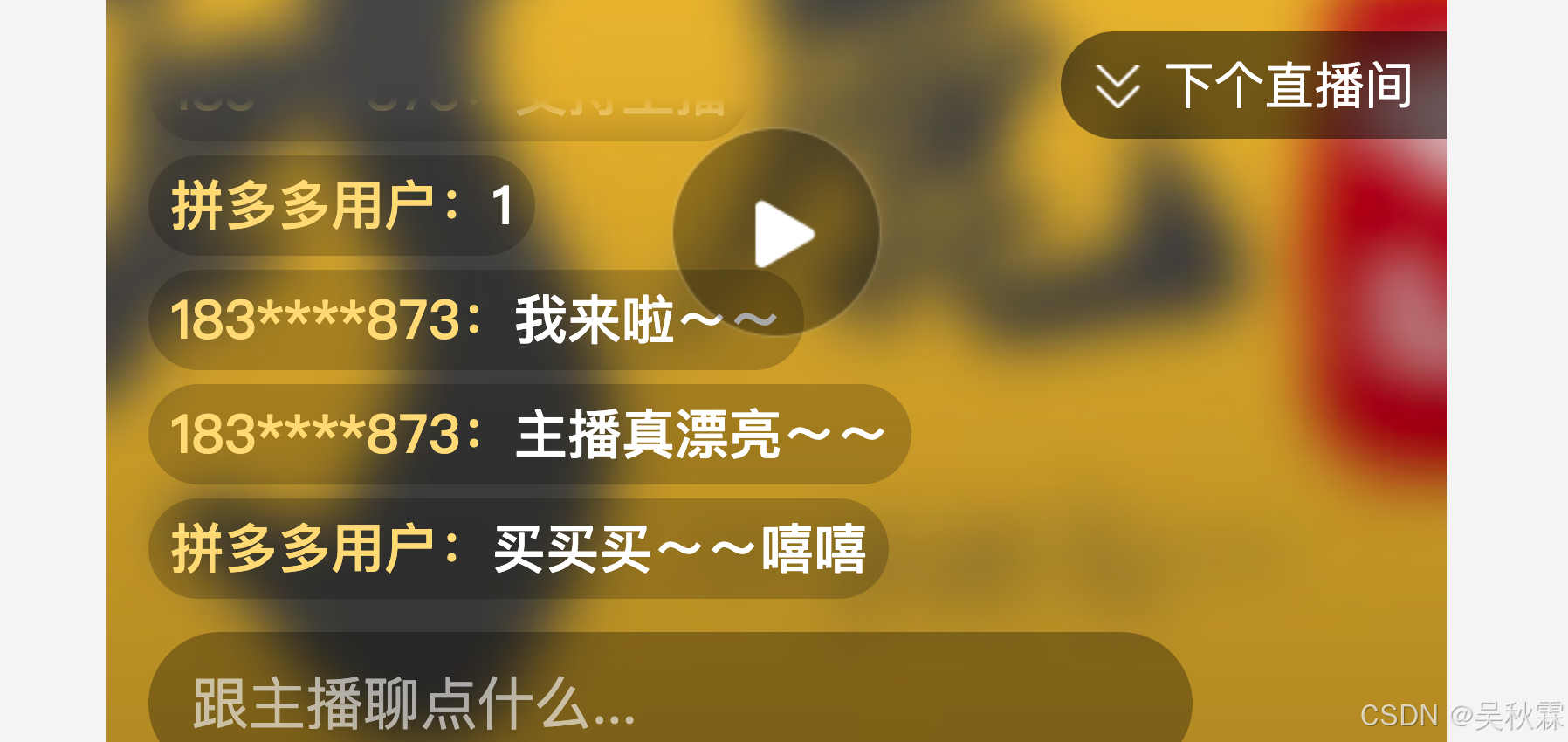

使用Python发送PDD直播间弹幕(协议算法分析)

文章目录 1. 写在前面2. 接口分析3. 算法还原 【🏠作者主页】:吴秋霖 【💼作者介绍】:擅长爬虫与JS加密逆向分析!Python领域优质创作者、CSDN博客专家、阿里云博客专家、华为云享专家。一路走来长期坚守并致力于Python…...

-PAT甲级真题)

1056. Mice and Rice (25)-PAT甲级真题

当时没想到可以用队列来做,就傻傻的模拟了,用cur存当前轮的id,这个id对应的是order的下标,这里有个求rank的技巧就是当前轮没有晋级的rank为(当前轮的组数1) 模拟: #include<bits/stdc.h&g…...

色轮在数据可视化中的应用

在数据可视化中,色彩的运用不仅仅是为了美观,更是为了传达信息、区分数据和提升图表的易读性。本文探讨色轮及其色彩公式的应用,帮助大家更好地运用色彩来提升数据可视化的效果。 1、色轮的基础概念 色轮是一个用于表示颜色之间关系的图形工…...

编程-设计模式 8:组合模式

设计模式 8:组合模式 定义与目的 定义:组合模式又称为部分-整体模式,它允许你将对象组合成树形结构来表示“部分-整体”的层次结构。组合模式使得用户对单个对象和组合对象的使用具有一致性。目的:该模式的主要目的是将多个对象…...

c语言指针(8.11)

那这样p和*p记录的地址不一样了吗? 不,p 和 *p 记录的地址在某种意义上是“相同”的,但它们在类型和使用方式上有所不同。 p 的地址:p 是一个指针,它本身存储了一个地址,这个地址是二维数组 arr 的第一行&a…...

加密技术的发展

加密是一种用于保护数据安全的技术,通过将原始信息(明文)转换为一种不可读的形式(密文),确保只有拥有正确解密密钥的人才能访问其真实内容。加密技术在现代社会中被广泛应用于各种场景,包括但不…...

编程-设计模式 22:策略模式

设计模式 22:策略模式 定义与目的 定义:策略模式定义了一系列算法,并将每一个算法封装起来,使它们可以互相替换。策略模式让算法的变化独立于使用算法的客户。目的:该模式的主要目的是将一组相关的算法封装成一系列可…...

kafka 将log4j的项目升级到log4j2

kafka版本是kafka_2.11-2.0.0,由于引用的log4j有漏洞,而升级kafka可能影响比较大,所以更新log4j包的版本。 参考的是将log4j的项目升级到log4j2 主要步骤如下: cd kafka的目录 cd libs rm -f slf4j-log4j12-1.7.25.jar rm -f …...

【CSP2019 模拟赛】Time

题目描述: 小 A 现在有一个长度为 𝑛 的序列 {𝑥𝑖},但是小 A 认为这个序列不够优美。 小 A 认为一个序列是优美的,当且仅当存在 𝑘 ∈ [1, 𝑛],满足: &#…...

二叉树相关的算法题

二叉树相关的算法题 单值二叉树 如果二叉树每个节点都具有相同的值,那么该二叉树就是单值二叉树。 只有给定的树是单值二叉树时,才返回 true;否则返回 false。 示例 1: 输入:[1,1,1,1,1,null,1] 输出:t…...

Unity URP 曲面细分学习笔记

学百人时遇到了曲面着色器的内容,有点糊里糊涂,于是上知乎找到了两篇大佬的文章 Unity URP 曲面细分 和 Unity曲面细分笔记,本文只是自己做学习记录使用 1.曲面细分与镶嵌 曲面细分或细分曲面(Subdivision surface)是…...

springboot 百货中心供应链管理系统小程序

一、前言 随着我国经济迅速发展,人们对手机的需求越来越大,各种手机软件也都在被广泛应用,但是对于手机进行数据信息管理,对于手机的各种软件也是备受用户的喜爱,百货中心供应链管理系统被用户普遍使用,为方…...

通过Wrangler CLI在worker中创建数据库和表

官方使用文档:Getting started Cloudflare D1 docs 创建数据库 在命令行中执行完成之后,会在本地和远程创建数据库: npx wranglerlatest d1 create prod-d1-tutorial 在cf中就可以看到数据库: 现在,您的Cloudfla…...

工程地质软件市场:发展现状、趋势与策略建议

一、引言 在工程建设领域,准确把握地质条件是确保项目顺利推进和安全运营的关键。工程地质软件作为处理、分析、模拟和展示工程地质数据的重要工具,正发挥着日益重要的作用。它凭借强大的数据处理能力、三维建模功能、空间分析工具和可视化展示手段&…...

2021-03-15 iview一些问题

1.iview 在使用tree组件时,发现没有set类的方法,只有get,那么要改变tree值,只能遍历treeData,递归修改treeData的checked,发现无法更改,原因在于check模式下,子元素的勾选状态跟父节…...

P3 QT项目----记事本(3.8)

3.8 记事本项目总结 项目源码 1.main.cpp #include "widget.h" #include <QApplication> int main(int argc, char *argv[]) {QApplication a(argc, argv);Widget w;w.show();return a.exec(); } 2.widget.cpp #include "widget.h" #include &q…...

SpringTask-03.入门案例

一.入门案例 启动类: package com.sky;import lombok.extern.slf4j.Slf4j; import org.springframework.boot.SpringApplication; import org.springframework.boot.autoconfigure.SpringBootApplication; import org.springframework.cache.annotation.EnableCach…...

ios苹果系统,js 滑动屏幕、锚定无效

现象:window.addEventListener监听touch无效,划不动屏幕,但是代码逻辑都有执行到。 scrollIntoView也无效。 原因:这是因为 iOS 的触摸事件处理机制和 touch-action: none 的设置有关。ios有太多得交互动作,从而会影响…...

技术栈RabbitMq的介绍和使用

目录 1. 什么是消息队列?2. 消息队列的优点3. RabbitMQ 消息队列概述4. RabbitMQ 安装5. Exchange 四种类型5.1 direct 精准匹配5.2 fanout 广播5.3 topic 正则匹配 6. RabbitMQ 队列模式6.1 简单队列模式6.2 工作队列模式6.3 发布/订阅模式6.4 路由模式6.5 主题模式…...

的使用)

Go 并发编程基础:通道(Channel)的使用

在 Go 中,Channel 是 Goroutine 之间通信的核心机制。它提供了一个线程安全的通信方式,用于在多个 Goroutine 之间传递数据,从而实现高效的并发编程。 本章将介绍 Channel 的基本概念、用法、缓冲、关闭机制以及 select 的使用。 一、Channel…...

)

Leetcode33( 搜索旋转排序数组)

题目表述 整数数组 nums 按升序排列,数组中的值 互不相同 。 在传递给函数之前,nums 在预先未知的某个下标 k(0 < k < nums.length)上进行了 旋转,使数组变为 [nums[k], nums[k1], …, nums[n-1], nums[0], nu…...