广东省第三届职业技能大赛“网络安全项目”B模块任务书

广东省第三届职业技能大赛“网络安全项目”B模块任务书

- PS: 关注鱼影安全

- 第一部分 网络安全事件响应

- 任务 1:应急响应

- 第二部分 数字取证调查

- 任务 2 :操作系统取证

- 任务 3: 网络数据包分析取证

- 任务 4: 计算机单机取证

- 第三部分 应用程序安全:

- 任务 5:应用程序安全分析

- 任务 6:代码审计

- 需要环境可以私信博主~

PS: 关注鱼影安全

模块 B 竞赛项目试题

本文件为:广东省第三届职业技能大赛网络安全项目试题-模块 B

本次比赛时间为 4 个小时。

介绍

竞赛有固定的开始和结束时间,参赛队伍必须决定如何有效的分配时间。请认真阅读以下指引!

(1)当竞赛结束,离开时请不要关机;

(2)所有配置应当在重启后有效;

(3)请不要修改实体机的配置和虚拟机本身的硬件设置。

所需的设备和材料

所有测试项目都可以由参赛选手根据基础设施列表中指定的设备和软件完成。

评分方案

根据目前技术描述中的技能大赛标准规范,这个测试项目模块分数为 35 分。

项目和任务的描述

随着网络和信息化水平的不断发展,网络安全事件也层出不穷,网络恶意代码传播、信息窃取、信息篡改、远程控制等各种网络攻击行为已严重威胁到信息系统的机密性、完整性和可用性。因此,对抗网络攻击,组织安全事件应急响应,采集电子证据等技术工作是网络安全防护的重要部分。现在,A 集团已遭受来自不明组织的非法恶意攻击,您的团队需要帮助 A 集团追踪此网络攻击来源,分析恶意攻击攻击行为的证据线索,找出操作系统和应用程序中的漏洞或者恶意代码,帮助其巩固网络安全防线。

任务分为以下几个部分:

●网络安全事件响应

●数字取证调查

●应用程序安全

本部分的各任务试题素材已放置在选手操作机对应任务目录下,参赛选手完成任务后, 请将答案填写在电脑桌面上“广东省第三届职业技能大赛网络安全项目-模块 B 答题卷”中。

选手的电脑中已提供了竞赛所需的软件。

选手的电脑中已提供了竞赛所需的软件。

工作任务

第一部分 网络安全事件响应

任务 1:应急响应

A 集团的 WebServer 服务器被黑客入侵,该服务器的 Web 应用系统被上传恶意软件,系 统文件被恶意软件破坏,您的团队需要帮助该公司追踪此网络攻击的来源,在服务器上进行 全面的检查,包括日志信息、进程信息、系统文件、恶意文件等,从而分析黑客的攻击行为, 和残留的关键证据信息。

本任务素材清单:WebServer 服务器虚拟机

受攻击的 WebServer 服务器已打包成 VMWare 虚拟机并做好快照,请选手自行导入并恢复快照分析。

系统登录用户名/密码:skills 123456

mysql 数据库账户/密码: skills 123456

注意:WebServer 服务器的基本配置信息若题目中未明确说明,请使用默认配置。请按答题卡的要求完成该部分的工作任务。

| 序列 | 任务要求 |

|---|---|

| 1 | 请提交攻击者的IP地址 |

| 2 | 请写出攻击者使用的操作系统 |

| 3 | 请提交攻击者首次攻击成功的时间格式: DD /MM/YY:HH:MM:SS |

| 4 | 请提交攻击者上传的恶意文件并且给出的所在路径并且给出文件名 |

| 5 | 请找到攻击者写入的恶意后门文件,提交后门密码以及shell管理工具 |

| 6 | 请提交恶意程序文件(含路径) |

| 7 | 请提交恶意程序文件的sha256哈希值 |

第二部分 数字取证调查

任务 2 :操作系统取证

A 集团某电脑系统被恶意份子攻击并控制,怀疑其执行了破坏操作,窃取了集团内部的敏感信息,现请分析 A 集团提供的系统镜像和内存镜像,找到系统镜像中的恶意软件,分析恶意软件行为。

本任务素材清单:内存镜像(*.vmem)

请按答题卡的要求完成该部分的工作任务。

| 序号 | 任务要求 |

|---|---|

| 1 | 请指出恶意进程的PID号: |

| 2 | 请写出恶意进程所调用的动态链接库的路径 |

| 3 | 请指出Aruccer .dII在内存中的地址 |

| 4 | 请给出恶意进程所利用动态链接库释放的恶意文件名(含路径) |

| 5 | 请给出动态链接库释放的文件程序对外连接的目的IP地址和端口号 |

任务 3: 网络数据包分析取证

A 集团的网络安全监控系统发现有恶意攻击者对集团官方网站进行攻击,并抓取了部分可疑流量包。请您根据捕捉到的流量包,搜寻出网络攻击线索,并分析黑客的恶意行为。

本任务素材清单:捕获的网络数据包文件(*.pcap)

请按答题卡的要求完成该部分的工作任务。

| 序号 | 任务要求 |

|---|---|

| 1 | 请还原并提交攻击者第一次使用的webshell最简化形式 |

| 2 | 请分析攻击读取flag使用的命令 |

| 3 | 请提交攻击者读取的flag值并提交格式:{…} |

| 4 | 请分析攻击者上传的windows应用程序并提交程序里面隐藏的flag内容 |

任务 4: 计算机单机取证

对给定取证镜像文件进行分析,搜寻证据关键字(线索关键字为“evidence 1”、“evidence 2”、……、“evidence 10”,有文本形式也有图片形式,不区分大小写),请提取和固定比赛要求的标的证据文件,并按样例的格式要求填写相关信息,证据文件在总文件数中所占比例不低于 15%。取证的信息可能隐藏在正常的、已删除的或受损的文件中,您可能需要运用编码转换技术、加解密技术、隐写技术、数据恢复技术,还需要熟悉常用的文件格式(如办公文档、压缩文档、图片等)。

本任务素材清单:取证镜像文件(*.e01)

请按答题卡的要求完成该部分的工作任务。

注:每条证据必须文件名和 Hash 码均答对才得分。

| 证据编号 | 取证的文件名称/MD5值 |

|---|---|

| evidence1 | |

| evidence2 | |

| evi dence3 | |

| evidence4 | |

| evidence5 | |

| evidence6 | |

| evidence7 | |

| evidence8 | |

| evidence9 | |

| evidence10 |

第三部分 应用程序安全:

任务 5:应用程序安全分析

A 集团在网络监控过程中发现有可疑的应用程序样本,你的团队需要协助 A 集团对该可疑应用程序进行逆向分析,对黑客攻击的行为进行调查取证,提交相关信息取证分析报告。

本任务素材清单:应用程序文件(*.exe)

请按答题卡的要求完成该部分的工作任务。

| 序号 | 任务要求 |

|---|---|

| 1 | 请写出该恶意程序的壳是什么? |

| 2 | 请写该恶意程序的反向链接ip是多少? |

| 3 | 请指出该恶意程序是通过什么命令反弹的shell? |

任务 6:代码审计

代码审计是指对源代码进行检查,寻找代码存在的脆弱性,这是一项需要多方面技能的技术。作为一项软件安全检查工作,代码安全审查是非常重要的一部分,因为大部分代码从语法和语义上来说是正确的,但存在着可能被利用的安全漏洞,你必须依赖你的知识和经验来完成这项工作。

本任务素材清单:在 word 中展示的源代码片段(*.c)

请按答题卡的要求完成该部分的工作任务。

| 序号 | 任务要求 |

|---|---|

| 1 | 请指出存在安全问题的代码行(如有多处,请指出第一行) |

| 2 | 该安全问题是什么类型漏洞 |

| 3 | 该漏洞如何修复(不能引入新的外部函数) |

分值分配表

| 序号 | 描述 分值 |

|---|---|

| B | 网络安全事件响应、数字取证调查、应用程序安全 35 |

| B1 | 应急响应 8 |

| B2 | 操作系统取证 6 |

| B3 | 网络数据包分析取证 6 |

| B4 | 计算机单机取证 7 |

| B5 | 应用程序安全分析 6 |

| B6 | 代码审计 2 |

需要环境可以私信博主~

相关文章:

广东省第三届职业技能大赛“网络安全项目”B模块任务书

广东省第三届职业技能大赛“网络安全项目”B模块任务书 PS: 关注鱼影安全第一部分 网络安全事件响应任务 1:应急响应 第二部分 数字取证调查任务 2 :操作系统取证任务 3: 网络数据包分析取证任务 4: 计算机单机取证 第三部分 应用…...

如何利用API接口获取电商平台数据?

作为产品经理,我们需要了解电商平台的数据情况,以便更好地制定产品策略和优化用户体验。而利用API接口获取电商平台数据是一种高效、便捷的方式。本文将从以下几个方面介绍如何利用API接口获取电商平台数据。 一、了解API接口 首先,我们需要…...

C语言天花板——指针(经典题目)

指针我们已经学习的差不多了,今天我来给大家分享几个经典的题目,来让我们相互学习🏎️🏎️🏎️ int main() {int a[4] { 1, 2, 3, 4 };int* ptr1 (int*)(&a 1);int* ptr2 (int*)((int)a 1);printf("%x,%…...

进程上下文的概念和切换简单通俗的解释

进程上下文是进程执行活动全过程的静态描述。我们把已执行过的进程指令和数据在相关寄存器与堆栈中的内容称为进程上文,把正在执行的指令和数据在寄存器与堆栈中的内容称为进程正文,把待执行的指令和数据在寄存器与堆栈中的内容称为进程下文。 实际上li…...

python学习笔记10(选择结构2、循环结构1)

(一)选择结构2 1、if……else……语句 #(1)基本格式 numbereval(input("请输入您的6位中奖号码:")) if number123456:print("恭喜您,中奖了") else:print("未中奖")#&…...

IPv6过渡技术---手动隧道

IPv6隧道 隧道(Tunnel)是一种封装技术。利用一种网络协议来传输另一种网络协议,即利用一种网络传输协议,将其他协议产生的数据报文封装在自身的报文中,然后在网络中传输。 隧道是一个虚拟的点对点的连接。一个Tunnel提供了一条使封装的数据报文能够传输的通路,并且在一个…...

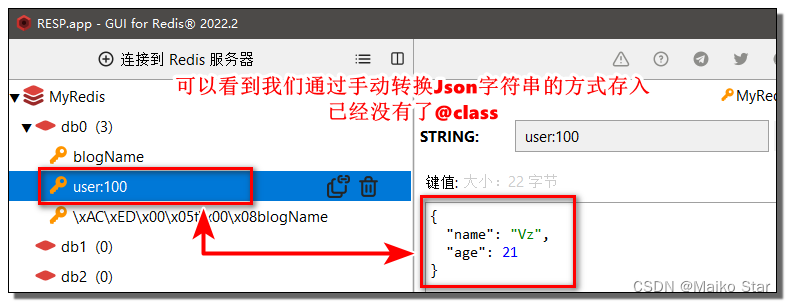

Redis中的Java客户端

一、Jedis Jedis是一个Java实现的Redis客户端连接工具。 Jedis使用非常简单,直接引入依赖。基于默认参数的Jedis连接池,初始化连接池类(使用默认连接池参数)JedisPool,获取一个Jedis连接Jedis jedisjp.getResource()…...

线性代数——行列式相关性质

目录 一、行列式与它的转置列行列式相等 二、对换行列式的两行(列),行列式变号 三、行列式某行(列)有公因子k,则k可以提到行列式外 四、行列式中若两行成比例,则行列式为0 五、行列式的某一行…...

跟着cherno手搓游戏引擎【5】layer(层)、Glad

编写基类层: Layer.h:提供Attach链接、Detach解绑、Update刷新、Event事件、GetName方法 #pragma once #include"YOTO/Core.h" #include"YOTO/Event/Event.h" namespace YOTO {class YOTO_API Layer{public:Layer(const std::string& nam…...

Windows无法登录管理路由器故障排查

问题描述 家里的路由器使用拨号上网,路由器DHCP分发IP的范围是192.168.1.0/24。默认使用192.168.1.1管理路由器。然后拨号上网成功后,修改了私网IP的分发范围:192.168.5.1-192.168.5.10。为了防止有人蹭网,只分配的10个IP地址。修…...

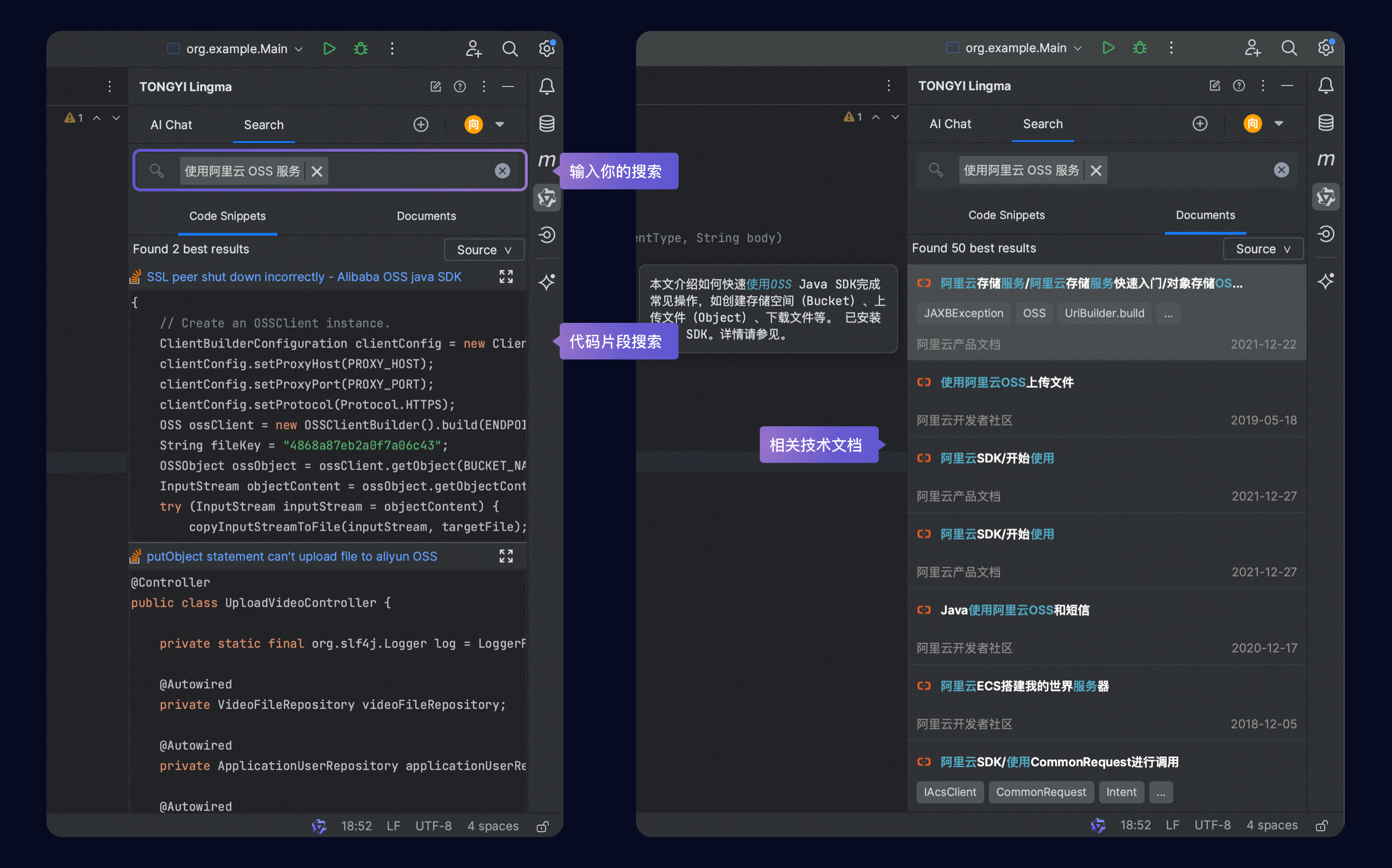

通义灵码 - 免费的阿里云 VS code Jetbrains AI 编码辅助工具

系列文章目录 前言 通义灵码,是阿里云出品的一款基于通义大模型的智能编码辅助工具,提供行级/函数级实时续写、自然语言生成代码、单元测试生成、代码注释生成、代码解释、研发智能问答、异常报错排查等能力,并针对阿里云 SDK/OpenAPI 的使用…...

山脉数组的峰顶索引

一、题目描述 852. 山脉数组的峰顶索引 符合下列属性的数组 arr 称为 山脉数组 : arr.length > 3存在 i(0 < i < arr.length - 1)使得: arr[0] < arr[1] < ... arr[i-1] < arr[i] arr[i] > arr[i1] > .…...

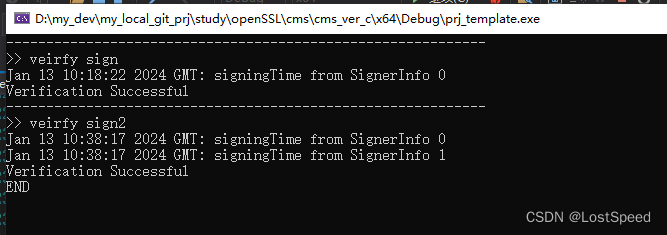

openssl3.2 - 官方demo学习 - cms - cms_ver.c

文章目录 openssl3.2 - 官方demo学习 - cms - cms_ver.c概述运行结果笔记END openssl3.2 - 官方demo学习 - cms - cms_ver.c 概述 CMS验签, 将单独签名和联合签名出来的签名文件都试试. 验签成功后, 将签名数据明文写入了文件供查看. 也就是说, 只有验签成功后, 才能看到签名…...

数据结构:堆和堆排序

数据结构:堆和堆排序 文章目录 数据结构:堆和堆排序1.二叉树的存储结构1.顺序结构2.链式结构 2.堆3.堆的实现4.堆排序(选择排序中的一类)1. 基本思想2.代码实现 1.二叉树的存储结构 1.顺序结构 顺序结构存储就是使用数组来表示一…...

力扣精选算法100题——水果成篮(滑动窗口专题)

本题链接👉水果成篮 第一步:了解题意 我就按照实例1来进行对这题的理解。 1代表种类类型,这个数组里面有2个种类类型 ps:种类1和种类2 ,只不过种类1是有2个水果,种类2有一个水果,共计3个水果。 本题需要解…...

【提示学习论文六】MaPLe: Multi-modal Prompt Learning论文原理

文章目录 MaPLe: Multi-modal Prompt Learning 多模式提示学习文章介绍动机MaPLe:Multi-modal Prompt Learning 模型结构1、Deep Language Prompting 深度语言提示2、Deep Vision Prompting 深度视觉提示3、Vision Language Prompt Coupling 视觉语言提示耦合提示耦合过程 实验…...

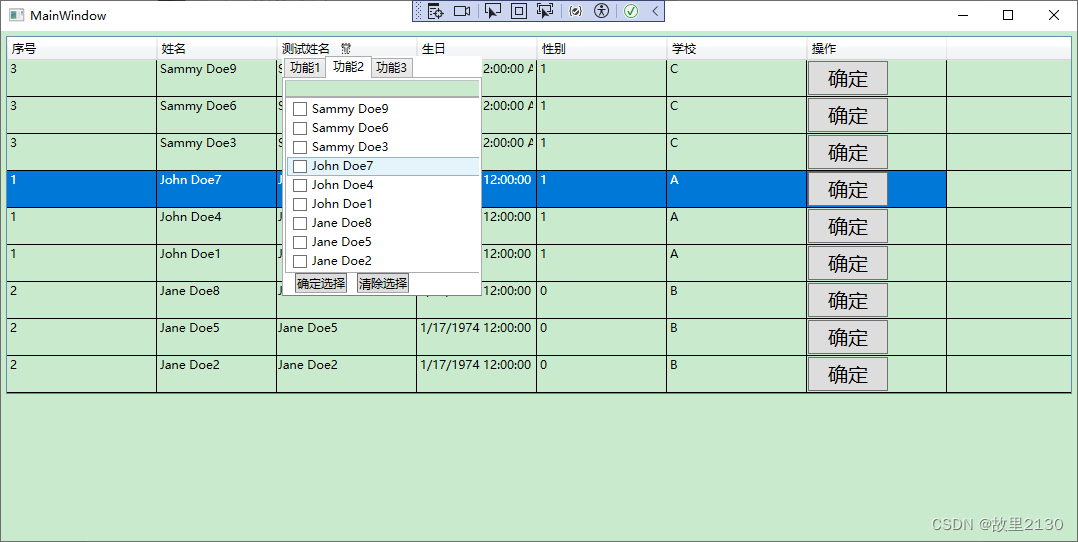

wpf使用Popup封装数据筛选框

(关注博主后,在“粉丝专栏”,可免费阅读此文) 类似于DevExpress控件的功能 这是DevExpress的winform筛选样式,如下: 这是DevExpress的wpf筛选样式,如下: 这是Excel的筛选样式,如下: 先看效果 本案例使用wpf原生控件封装,功能基本上都满足,只是颜色样式没有写…...

微信小程序 - 视图与逻辑 介绍

文章目录 视图与逻辑一、页面导航1、页面导航 - 声明式导航1.1 导航到tabBar页面1.2 导航到非tabBar页面1.3 后退导航 2、页面导航 - 编程式导航2.1 导航到tabBar页面2.2 导航到非tabBar页面2.3 后退导航 3、页面导航 - 导航传参3.1 声明式导航传参3.2 编程式导航传参3.3 在 on…...

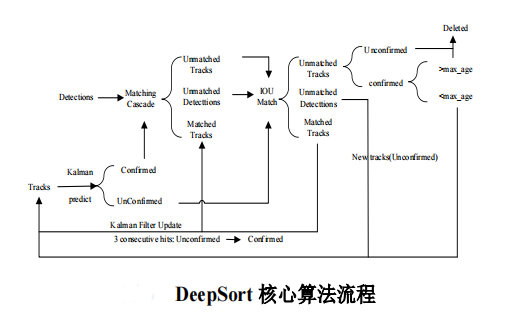

大创项目推荐 深度学习疫情社交安全距离检测算法 - python opencv cnn

文章目录 0 前言1 课题背景2 实现效果3 相关技术3.1 YOLOV43.2 基于 DeepSort 算法的行人跟踪 4 最后 0 前言 🔥 优质竞赛项目系列,今天要分享的是 🚩 **基于深度学习疫情社交安全距离检测算法 ** 该项目较为新颖,适合作为竞赛…...

c语言-库函数strstr()、strtok()、strerror()介绍

文章目录 前言一、库函数strstr()1.1 strstr()介绍1.2 strstr()模拟实现 二、库函数strtok()2.1 strtok()介绍 三、库函数strerror()3.1 strerror()介绍 总结 前言 本篇文章介绍c语言库函数strstr()、strtok()、strerror()的使用。 一、库函数strstr() 1.1 strstr()介绍 str…...

网络六边形受到攻击

大家读完觉得有帮助记得关注和点赞!!! 抽象 现代智能交通系统 (ITS) 的一个关键要求是能够以安全、可靠和匿名的方式从互联车辆和移动设备收集地理参考数据。Nexagon 协议建立在 IETF 定位器/ID 分离协议 (…...

【JVM】- 内存结构

引言 JVM:Java Virtual Machine 定义:Java虚拟机,Java二进制字节码的运行环境好处: 一次编写,到处运行自动内存管理,垃圾回收的功能数组下标越界检查(会抛异常,不会覆盖到其他代码…...

linux arm系统烧录

1、打开瑞芯微程序 2、按住linux arm 的 recover按键 插入电源 3、当瑞芯微检测到有设备 4、松开recover按键 5、选择升级固件 6、点击固件选择本地刷机的linux arm 镜像 7、点击升级 (忘了有没有这步了 估计有) 刷机程序 和 镜像 就不提供了。要刷的时…...

Module Federation 和 Native Federation 的比较

前言 Module Federation 是 Webpack 5 引入的微前端架构方案,允许不同独立构建的应用在运行时动态共享模块。 Native Federation 是 Angular 官方基于 Module Federation 理念实现的专为 Angular 优化的微前端方案。 概念解析 Module Federation (模块联邦) Modul…...

解决本地部署 SmolVLM2 大语言模型运行 flash-attn 报错

出现的问题 安装 flash-attn 会一直卡在 build 那一步或者运行报错 解决办法 是因为你安装的 flash-attn 版本没有对应上,所以报错,到 https://github.com/Dao-AILab/flash-attention/releases 下载对应版本,cu、torch、cp 的版本一定要对…...

LLM基础1_语言模型如何处理文本

基于GitHub项目:https://github.com/datawhalechina/llms-from-scratch-cn 工具介绍 tiktoken:OpenAI开发的专业"分词器" torch:Facebook开发的强力计算引擎,相当于超级计算器 理解词嵌入:给词语画"…...

自用)

css3笔记 (1) 自用

outline: none 用于移除元素获得焦点时默认的轮廓线 broder:0 用于移除边框 font-size:0 用于设置字体不显示 list-style: none 消除<li> 标签默认样式 margin: xx auto 版心居中 width:100% 通栏 vertical-align 作用于行内元素 / 表格单元格ÿ…...

selenium学习实战【Python爬虫】

selenium学习实战【Python爬虫】 文章目录 selenium学习实战【Python爬虫】一、声明二、学习目标三、安装依赖3.1 安装selenium库3.2 安装浏览器驱动3.2.1 查看Edge版本3.2.2 驱动安装 四、代码讲解4.1 配置浏览器4.2 加载更多4.3 寻找内容4.4 完整代码 五、报告文件爬取5.1 提…...

RNN避坑指南:从数学推导到LSTM/GRU工业级部署实战流程

本文较长,建议点赞收藏,以免遗失。更多AI大模型应用开发学习视频及资料,尽在聚客AI学院。 本文全面剖析RNN核心原理,深入讲解梯度消失/爆炸问题,并通过LSTM/GRU结构实现解决方案,提供时间序列预测和文本生成…...

以光量子为例,详解量子获取方式

光量子技术获取量子比特可在室温下进行。该方式有望通过与名为硅光子学(silicon photonics)的光波导(optical waveguide)芯片制造技术和光纤等光通信技术相结合来实现量子计算机。量子力学中,光既是波又是粒子。光子本…...