618网购节,电商能挡住恶意网络爬虫的攻击吗?

目录

爬虫盗取电商数据的步骤

电商平台如何发现网络爬虫?

如何拦截违法网络爬虫

2023年,杭州中院审结了两起涉及“搬店软件”的不正当竞争案件。本案的原告是国内某大型知名电子商务平台的运营主体,而被告则是开发了一款名为“某搬家快速商品上货批量发布”的复制软件,被控非法获取平台商品信息并在其他服务市场销售。

根据原告的诉称,其平台及商家投入大量成本用于运营商品、交易和物流等数据信息,并采取了多种措施对这些数据资源进行保护,禁止未经授权的获取、复制、存储和使用。而被告的软件则长期向付费用户提供服务,非法抓取原告平台的商品链接、标题、图片、详情、参数、价格、库存等信息,并宣传可以一键复制、搬运至其他平台,销售量庞大。

法院审理后认定,被告未经原告授权,擅自获取并上传了平台内的商品信息至其他具有竞争关系的购物平台,违反了《中华人民共和国反不正当竞争法》相关规定,构成了网络不正当竞争。在法院了解到原告的调解意愿后,积极向被告释明法理和法律后果,使被告清楚认识到其侵权行为的严重性。

最终,双方自愿达成了调解协议。根据协议内容,被告承诺删除了相关数据及衍生数据信息,并保证软件中不再具备非法获取相关数据的功能。此外,被告还向原告支付了10万元的经济损失赔偿。

![]()

爬虫盗取电商数据的步骤

爬虫技术作为一种数据获取工具,正逐渐成为电商平台的一大隐患。网络爬虫不仅能够获取商家关键信息并滋生仿冒网站,还能收集用户敏感信息,对用户的财产安全和隐私造成严重威胁。同时,爬虫攻击还会扰乱正常促销活动,给商家信誉带来不可逆的损害。

不法分子利用网络爬虫盗取电商数据,主要是有以下几个步骤:

1、选择目标网站和平台:爬虫盗取电商数据的第一步是选择目标网站。研究人员会仔细分析目标网站的请求特征,包括请求头、Cookie、参数等,以便构造后续的爬虫请求。

2、构造请求并执行爬取:利用Python的requests库或Selenium库等工具,爬虫工程师们构造请求并对爬虫发出请求。这些请求被设计用于获取电商平台的商品数据,绕过传统的反爬虫技术,获取所需信息。

3、 数据获取与存储:一旦成功爬取商品数据,爬虫会将数据保存到本地文件或数据库中,以供后续分析和使用。常见的数据存储方式包括CSV文件、JSON文件以及MySQL数据库等。

4、数据清洗与处理:爬取的数据往往存在噪音和冗余,因此需要进行清洗和处理。价格、销量等数值型数据可以进行统计和可视化分析,以深入了解市场动态和消费者行为。

5、绕过反爬机制:在爬虫过程中,可能会遇到各种反爬机制,如IP封锁、验证码等。为了绕过这些挑战,爬虫工程师们采取了一系列措施,如使用代理服务器、调整请求频率、使用验证码识别技术等。此外,一些爬虫甚至采用了分布式IP代理池、模拟人类行为、设置随机时间间隔等策略。

![]()

电商平台如何发现网络爬虫?

现在的网络爬虫程序具有随机 IP 地址、匿名代理、身份修改、模仿人类操作行为等特征,非常难检测和阻止,需要在多个维度进行识别与分析。

一是访问目标。恶意的网络爬虫的目的是获取网站、App的核心信息,比如用户数据、商品价格、评论内容等,因此它们通常只会访问包含这些信息的页面,而忽略其他无关的页面。

二是访问行为。网络爬虫是由程序自动执行的,按照预设的流程和规则进行访问,因此它们的行为具有明显的规律性、节奏性和一致性,与正常用户的随机性、灵活性和多样性有很大差异。

三是访问账户的设备。恶意的网络爬虫的目标是在最短时间内抓取最多信息,因此它们会使用同一设备进行大量的访问操作,包括浏览、查询、下载等,这会导致该设备的访问频率、时长、深度等指标异常。

四是访问IP地址。恶意的网络爬虫为了避免被网站识别和封禁,会采用各种手段变换IP地址,比如使用云服务、路由器、代理服务器等。这会导致该IP地址的来源地域、运营商、网络类型等信息不一致,或者与正常用户的分布有明显偏差。

五是访问时间段。恶意的网络爬虫为了减少被发现的风险,通常会选择在网站流量较低、监控较弱的时间段进行批量爬取,比如深夜、凌晨等。这会导致该时间段内的访问量、带宽占用等指标异常。

六是分析挖掘。通过对网站正常用户和网络爬虫的访问数据进行收集、处理、挖掘和建模,可以构建出专属于网站自身的爬虫识别模型,从而提高识别准确率和效率。

![]()

如何拦截违法网络爬虫

网络爬虫的攻击手段也日益智能化和复杂化,仅仅依靠限制访问频率或者前端页面加密已经难以有效防御,需要提升人机识别技术,增加异常行为的识别和拦截能力,以限制网络爬虫的访问,提高恶意盗取的攻击成本。顶象为企业提供了全流程的立体防控方案,能够有效防范网络爬虫的恶意盗取行为。

顶象无感验证基于AIGC技术,能够防止AI的暴力破解、自动化攻击和钓鱼攻击等威胁,有效防止未经授权的访问、拦截网络爬虫盗取。它集成了13种验证方式和多种防控策略,支持安全用户无感通过,实时对抗处置能力也缩减至60s内,进一步提高登录服务体验的便捷性和效率。

顶象设备指纹通过将多端设备信息的内部打通,对每个设备生成统一且唯一设备指纹。基于设备、环境、行为的多维度识别策略模型,识别出虚拟机、代理服务器、模拟器等被恶意操控等风险设备,分析设备是否存在多账号登录、是否频繁更换IP地址、频是否繁更换设备属性等出现异常或不符合用户习惯的行为,快速识别访问页面爬虫是否来自恶意设备。

顶象Dinsight实时风控引擎帮助企业进行风险评估、反欺诈分析和实时监控,提高风控的效率和准确性。Dinsigh的日常风控策略的平均处理速度在100毫秒以内,支持多方数据的配置化接入与沉淀,能够基于成熟指标、策略、模型的经验储备,以及深度学习技术,实现风控自我性能监控与自迭代的机制。

与Dinsight搭配的Xintell智能模型平台,能够对已知风险进行安全策略自动优化,基于风控日志和数据挖掘潜在风险,一键配置不同场景支持风控策略。其基于关联网络和深度学习技术,将复杂的数据处理、挖掘、机器学习过程标准化,提供从数据处理、特征衍生、模型构建到最终模型上线的一站式建模服务。从而有效挖掘潜在恶意爬取威胁,进一步提升对恶意盗取行为的识别度和对恶意网络爬虫的拦截效果。

相关文章:

618网购节,电商能挡住恶意网络爬虫的攻击吗?

目录 爬虫盗取电商数据的步骤 电商平台如何发现网络爬虫? 如何拦截违法网络爬虫 2023年,杭州中院审结了两起涉及“搬店软件”的不正当竞争案件。本案的原告是国内某大型知名电子商务平台的运营主体,而被告则是开发了一款名为“某搬家快速商品…...

Codeforces Round 951 (Div. 2) C、D(构造、线段树)

1979C - Earning on Bets 构造题:观察到k范围很小,首先考虑最终硬币总数可以是多少,我们可以先假设最终的硬币总数为所有k取值的最小公倍数,这样只需要满足每个结果添加1枚硬币即可赚到硬币。 // Problem: C. Earning on Bets //…...

elmentUI el-table 总结行

背景 原因:表格展示的都是明细数据,需要对当前的明细数据的部分字段进行汇总难点:汇总的条件不一定,有时候客户查的是1天,有时候是10天 官方写法 只开启开关 开启汇总开关如果没有汇总方法, 会自动汇总所有…...

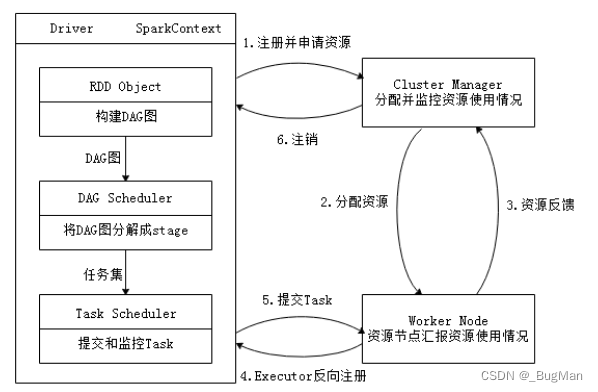

【大数据】计算引擎:Spark核心概念

目录 前言 1.什么是Spark 2.核心概念 2.1.Spark如何拉高计算性能 2.2.RDD 2.3.Stage 3.运行流程 前言 本文是作者大数据系列中的一文,专栏地址: https://blog.csdn.net/joker_zjn/category_12631789.html?spm1001.2014.3001.5482 该系列会成体…...

Python | C# | MATLAB 库卡机器人微分运动学 | 欧拉-拉格朗日动力学 | 混合动力控制

🎯要点 🎯正向运动学几何矩阵,Python虚拟机器人模拟动画二连杆平面机械臂 | 🎯 逆向运动学几何矩阵,Python虚拟机器人模拟动画三连杆平面机械臂 | 🎯微分运动学数学形态,Python模拟近似结果 | …...

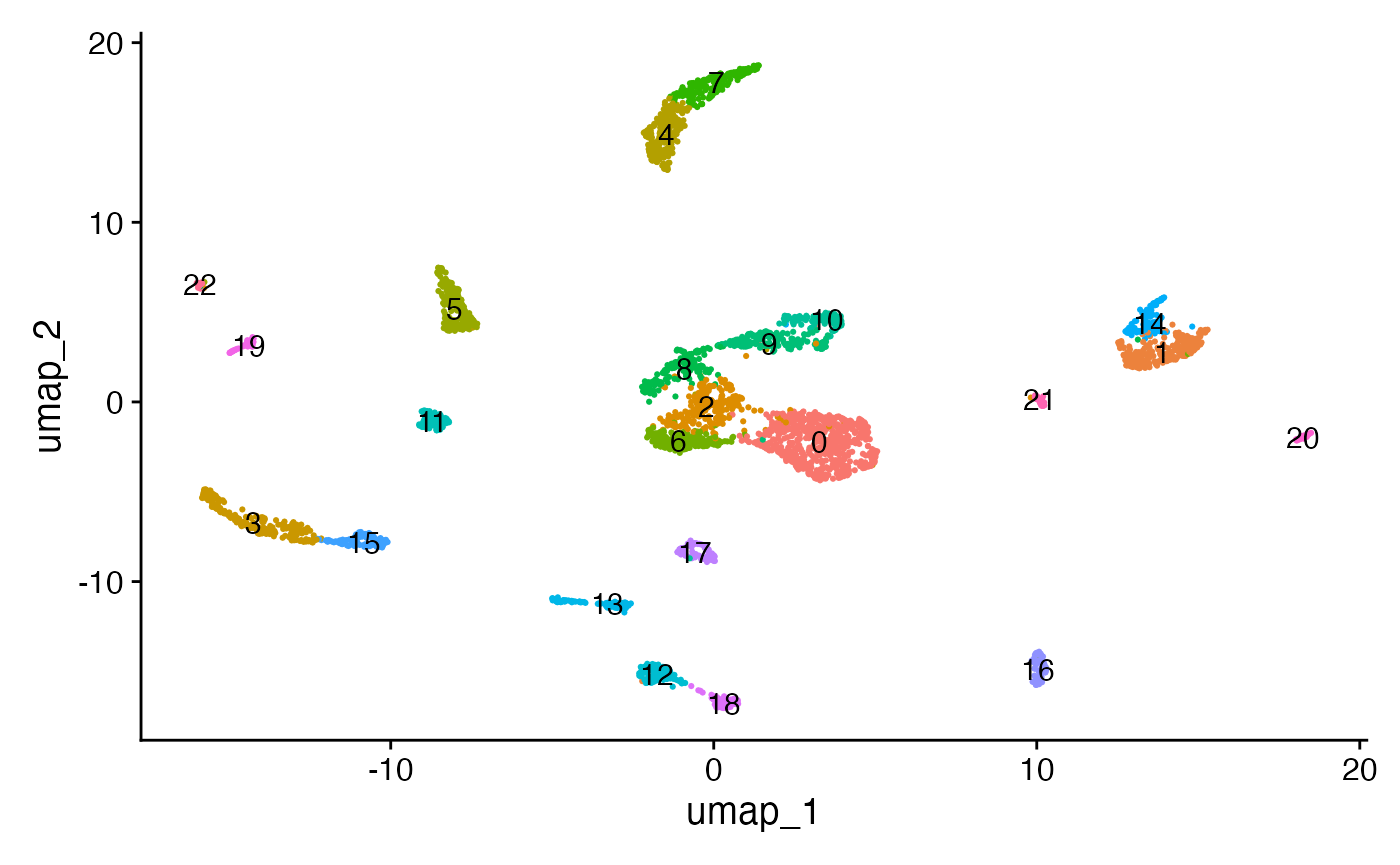

Signac|成年小鼠大脑 单细胞ATAC分析(1)

引言 在本教程中,我们将探讨由10x Genomics公司提供的成年小鼠大脑细胞的单细胞ATAC-seq数据集。本教程中使用的所有相关文件均可在10x Genomics官方网站上获取。 本教程复现了之前在人类外周血单核细胞(PBMC)的Signac入门教程中执行的命令。…...

【POSIX】运行时so库动态加载

运行时可以自己自定义so库的动态加载框架,主动去加载某些库,并调用其中的某些方法 首先写一些方法,并生成so库 // hello.cpp#include <iostream>/*使用 nm 命令查看 so 库的内容 */// 1. 使用extern // dlsym(handle, "hello&qu…...

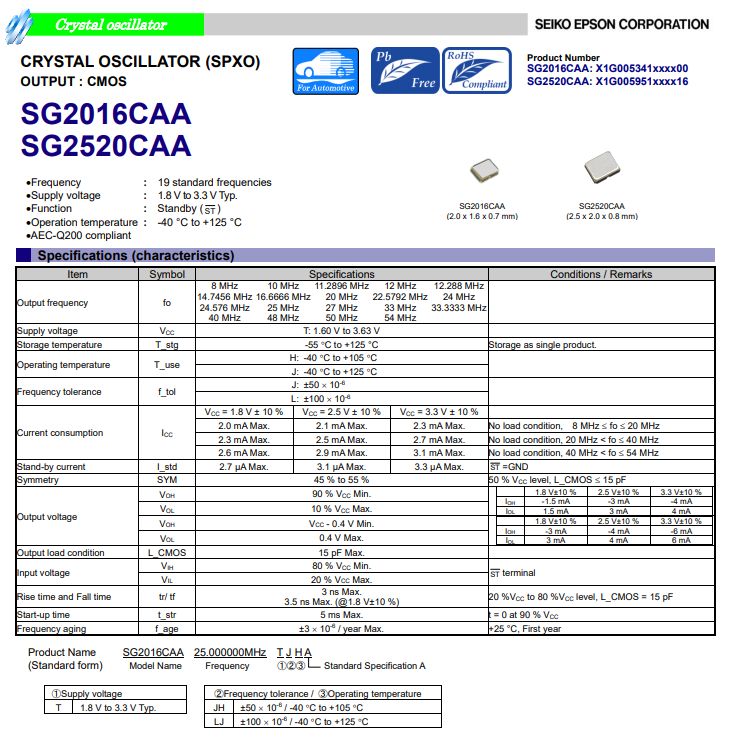

爱普生SG2520CAA汽车电子中控专用晶振

随着汽车电子技术的飞速发展,汽车中控系统变得越来越智能化和复杂化。为了确保这些系统的高性能和高可靠性,选择符合AEC-Q200标准的高品质晶振至关重要。爱普生SG2520CAA晶振凭借其优异的特性,成为汽车电子中控系统的理想选择。 爱普生晶振SG…...

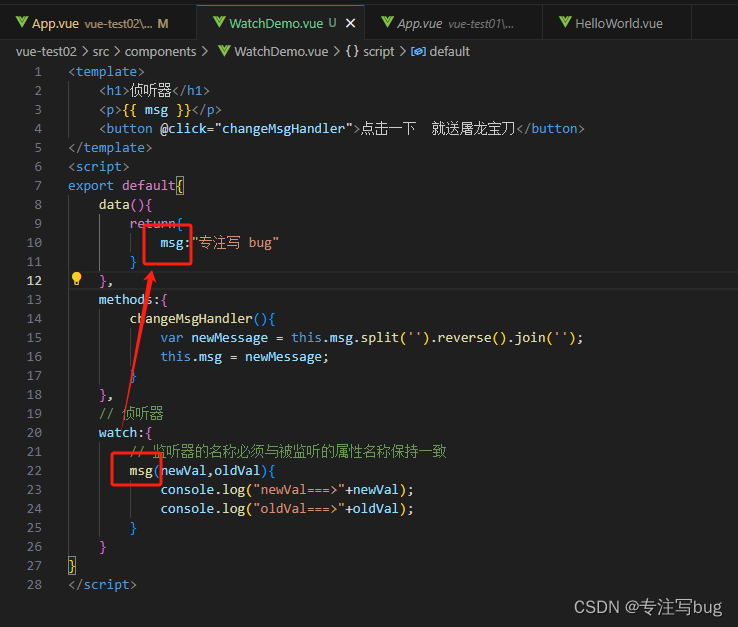

Vue——监听器简单使用与注意事项

文章目录 前言编写简单demo注意事项 前言 监听器,在官网中称为侦听器,个人还是喜欢称之为监听器。官方文档如下: vue 官网 侦听器 编写简单demo 侦听器在项目中通常用于监听某个属性变量值的变化,并根据该变化做出一些处理操作。…...

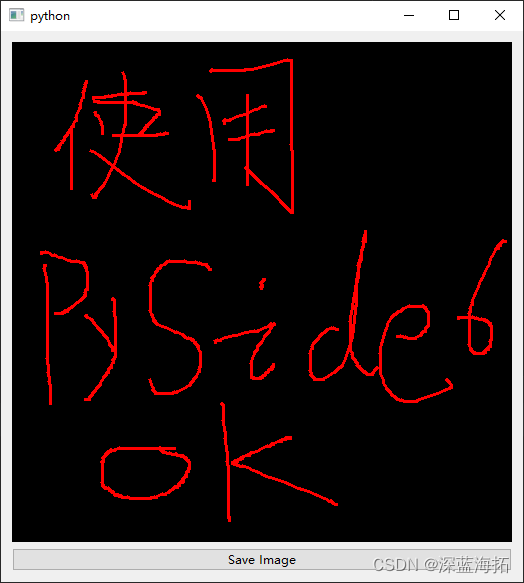

OpenCV的“画笔”功能

类似于画图软件的自由笔刷功能,当按住鼠标左键,在屏幕上画出连续的线条。 定义函数: import cv2 import numpy as np# 初始化参数 drawing False # 鼠标左键按下时为True ix, iy -1, -1 # 鼠标初始位置# 鼠标回调函数 def mouse_paint(…...

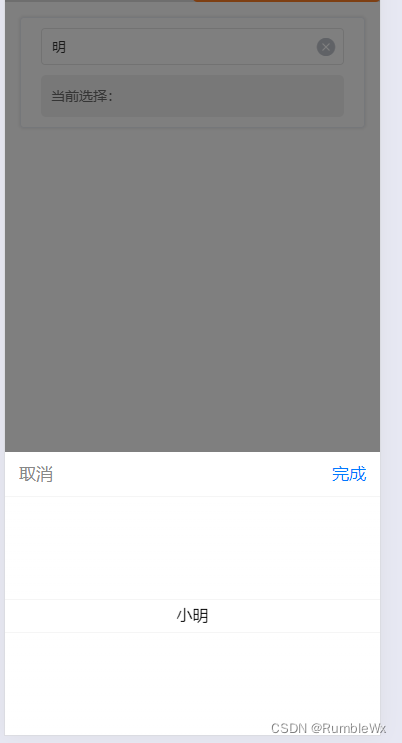

uniapp封装picker选择器组件,支持关键字查询

CommonPicker.vue组件 路径在 components\CommonPicker.vue <template><view><uni-easyinput v-model"searchQuery" :placeholder"placeholder" /><picker :range"filteredOptions" :range-key"text" v-model&…...

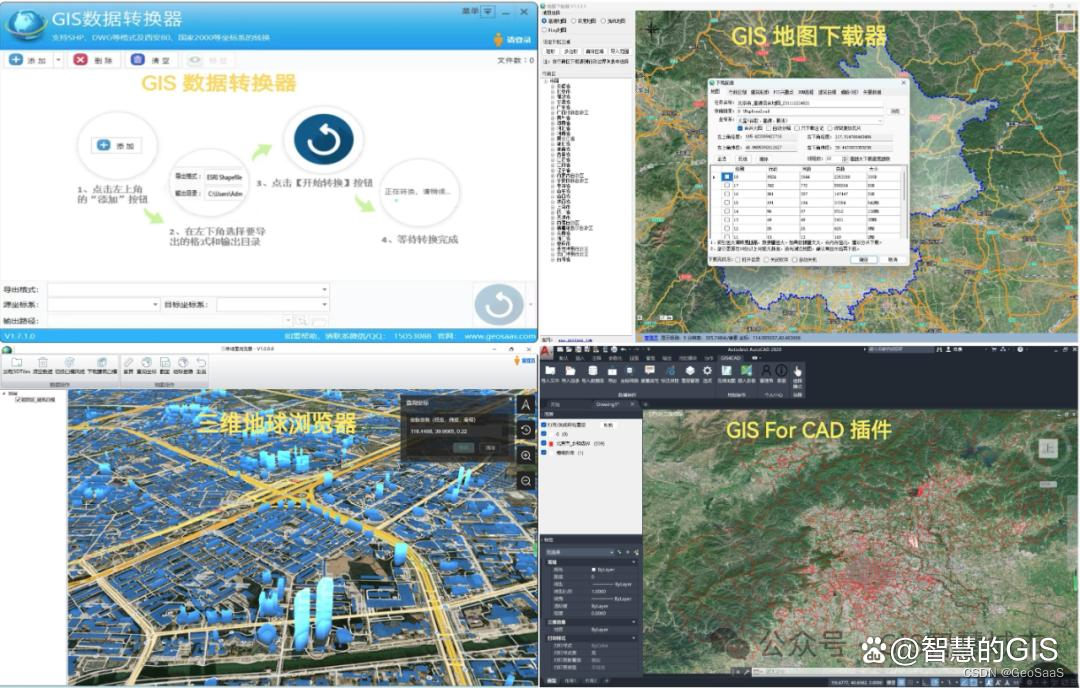

智慧城市的规划与实施:科技引领城市运行效率新飞跃

随着信息技术的飞速发展,智慧城市的构想正逐步成为现实。作为地理信息与遥感领域的研究者,我深知在这一转型过程中,技术的创新与应用是提升城市运行效率的关键。本文旨在探讨如何利用地理信息系统(GIS)、遥感技术、大数…...

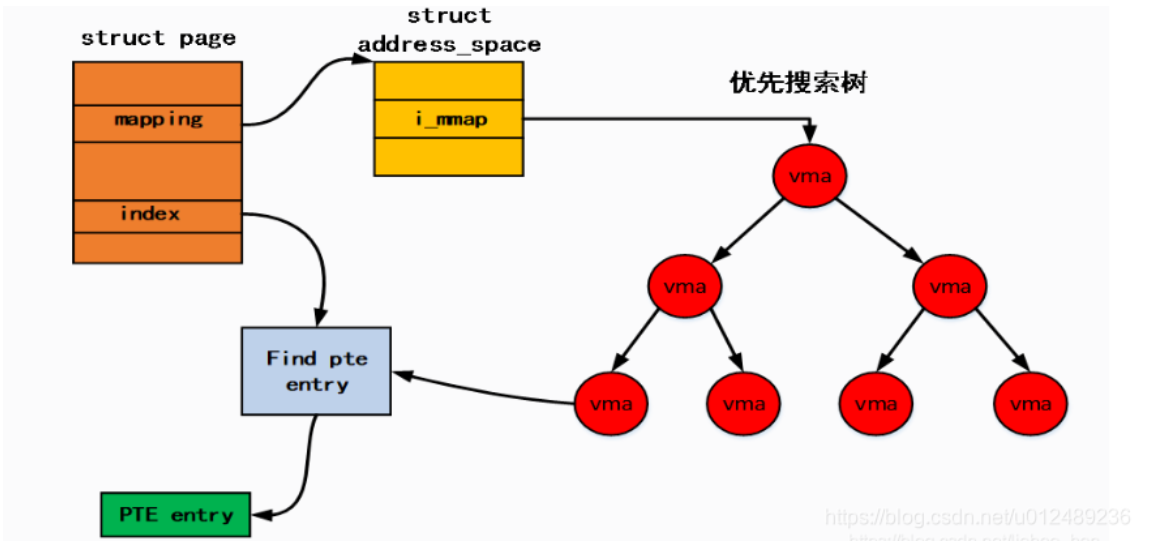

Linux——内存管理代码分析

虚空间管理 页框和页的关系 页框 将内存空间分为一个个大小相等的分区(比如:每个分区4KB),每个分区就是一个页框,也叫页帧,即物理页面,是linux划分内存空间的结果。 每个页框都有一个页框号,即内存块号、物理块号。 页 将用户…...

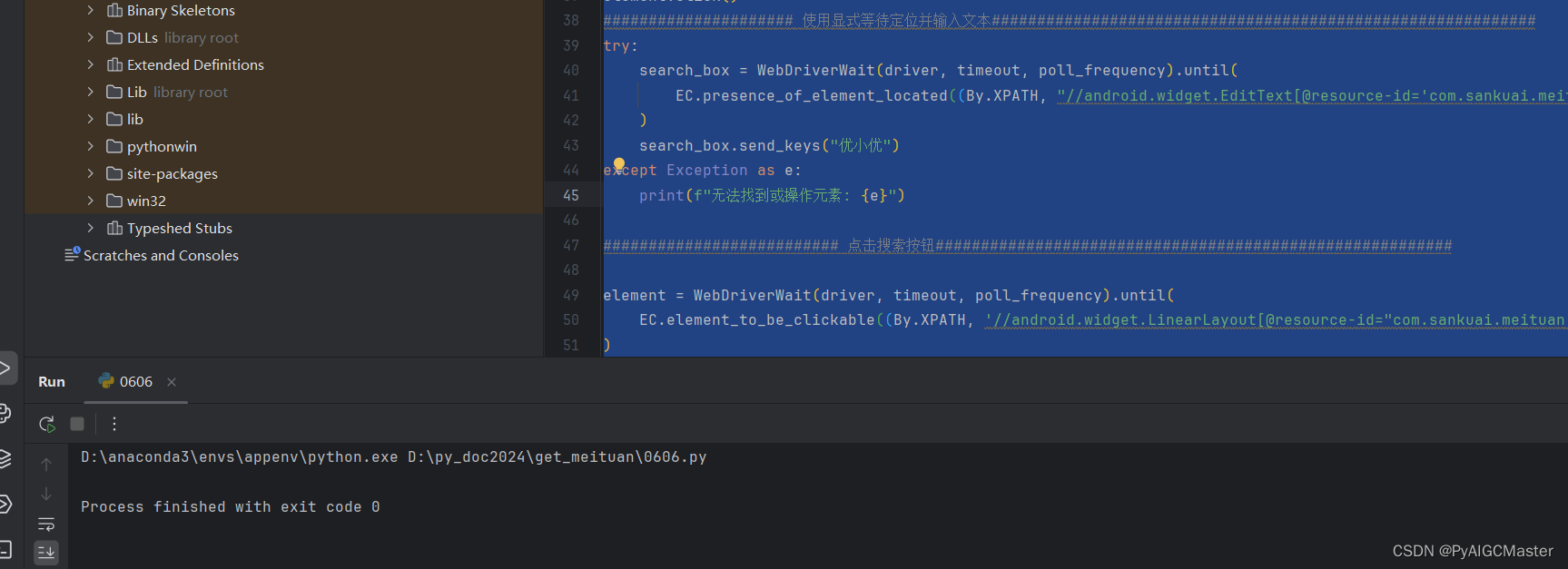

手机自动化测试:4.通过appium inspector 获取相关app的信息,以某团为例,点击,搜索,获取数据等。

0.使用inspector时,一定要把不相关的如weditor啥的退出去,否则,净是事。 1.从0开始的数据获取 第一个位置,有时0.0.0.0,不可以的话,你就用这个。 第二个位置,抄上。 直接点击第三个启动。不要…...

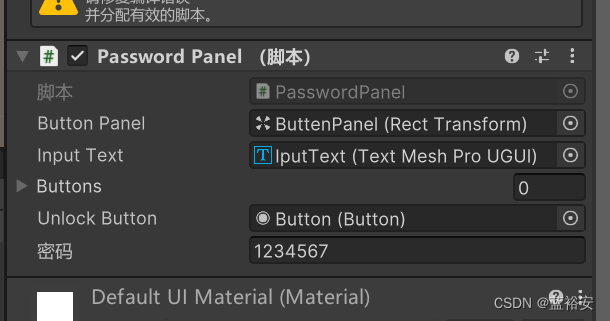

个人项目———密码锁的实现

布局组件 布局效果 组件绑定 密码锁的实现代码 using TMPro; using UnityEngine; using UnityEngine.UI;public class PasswordPanel : MonoBehaviour {// public Button button;// 所有按键的父物体public Transform buttonPanel;// 输入字符串的文本框public TMP_Text input…...

关于Input【type=number】可以输入e问题及解决方案

一、为什么 因为在数学里e 代表无理数,e是自然对数的底数,同时它又是一个无限不循环小数,所以我们在输入 e 时,输入框会默认 e 是数字,从而没有对它进行限制。 二、解决方案 小提示:vue下监听事件需要加n…...

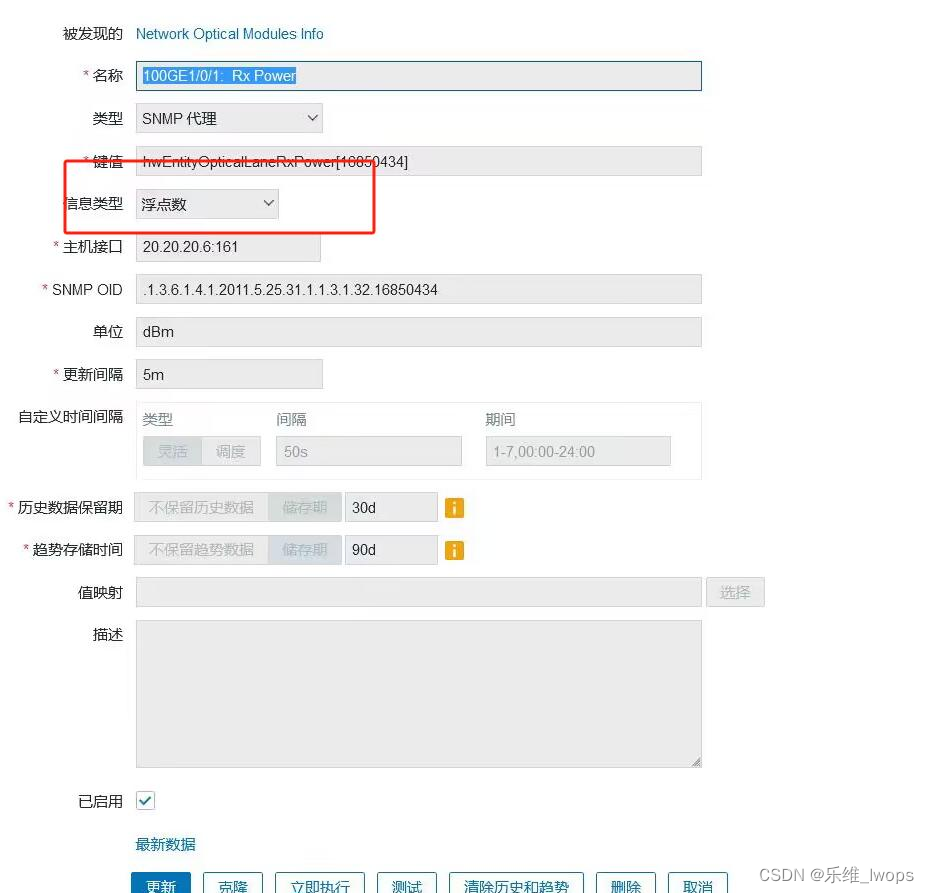

zabbix“专家坐诊”第241期问答

问题一 Q:华为交换机的100GE 1/0/1口的光模块收光值监测不到,有没有人碰到过这个问题呢?其他的端口都能监测到收光值,但是100GE 1/0/1口监测不到收光值。底层能查到,zabbix 6.0监控不到,以下是端口的报错信…...

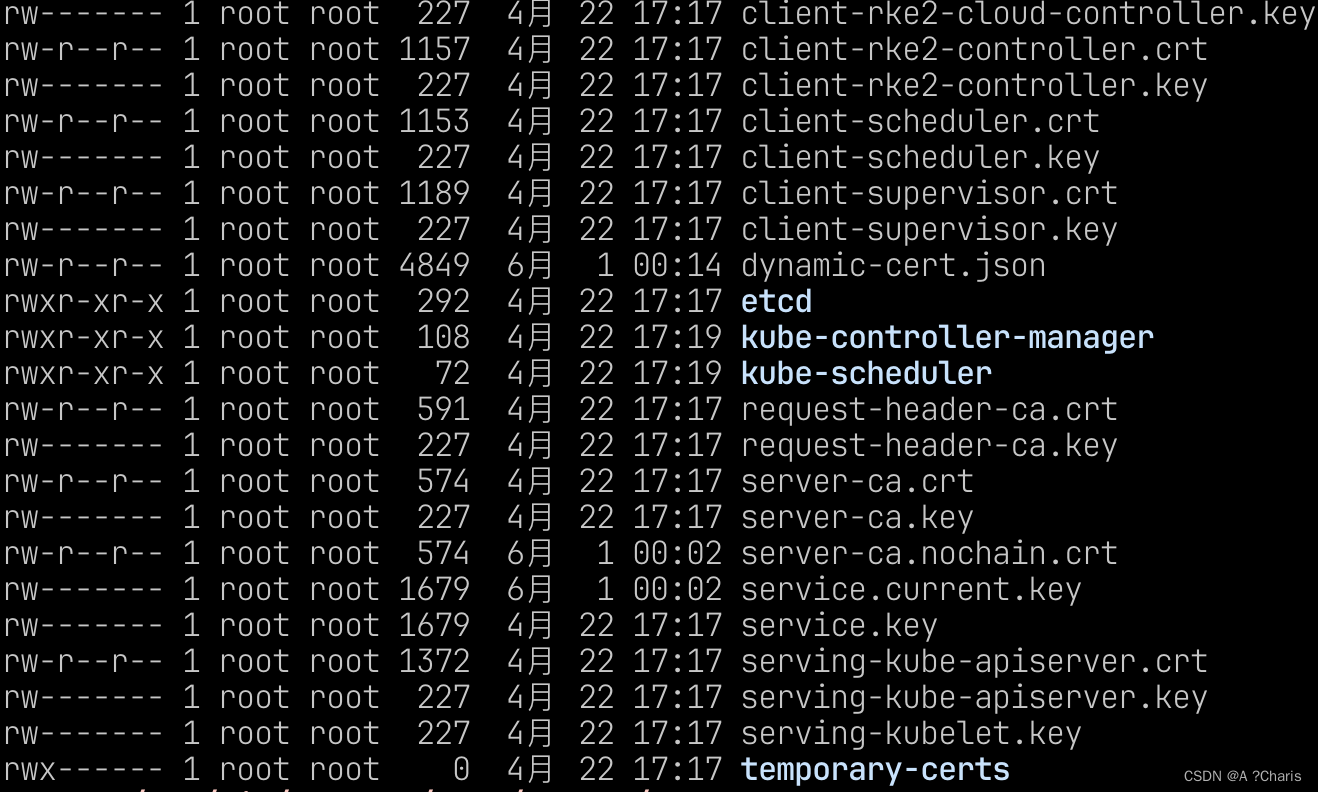

了解Kubernetes-RKE2的PKI以及证书存放位置

一、什么是PKI? 简称:证书基础设施。 可以方便理解为当你的集群有Server,Client架构,那么为了安全加密之间的通信,则需要使用证书进行交互,那么利用PKI架构可以安全加密组件之间的通信。 二、Kubernetes的PKI架构什…...

利用大语言模型进行事实匹配

论文地址:Automated Claim Matching with Large Language Models: Empowering Fact-Checkers in the Fight Against Misinformation | Companion Proceedings of the ACM on Web Conference 2024 WWW 2024 Automated Claim Matching with Large Language Models: Empowering F…...

【Stable Diffusion】(基础篇一)—— Stable Diffusion的安装

本系列笔记主要参考B站nenly同学的视频教程,传送门:B站第一套系统的AI绘画课!零基础学会Stable Diffusion,这绝对是你看过的最容易上手的AI绘画教程 | SD WebUI 保姆级攻略_哔哩哔哩_bilibili **Stable Diffusion(简称…...

大话软工笔记—需求分析概述

需求分析,就是要对需求调研收集到的资料信息逐个地进行拆分、研究,从大量的不确定“需求”中确定出哪些需求最终要转换为确定的“功能需求”。 需求分析的作用非常重要,后续设计的依据主要来自于需求分析的成果,包括: 项目的目的…...

DeepSeek 赋能智慧能源:微电网优化调度的智能革新路径

目录 一、智慧能源微电网优化调度概述1.1 智慧能源微电网概念1.2 优化调度的重要性1.3 目前面临的挑战 二、DeepSeek 技术探秘2.1 DeepSeek 技术原理2.2 DeepSeek 独特优势2.3 DeepSeek 在 AI 领域地位 三、DeepSeek 在微电网优化调度中的应用剖析3.1 数据处理与分析3.2 预测与…...

QMC5883L的驱动

简介 本篇文章的代码已经上传到了github上面,开源代码 作为一个电子罗盘模块,我们可以通过I2C从中获取偏航角yaw,相对于六轴陀螺仪的yaw,qmc5883l几乎不会零飘并且成本较低。 参考资料 QMC5883L磁场传感器驱动 QMC5883L磁力计…...

在rocky linux 9.5上在线安装 docker

前面是指南,后面是日志 sudo dnf config-manager --add-repo https://download.docker.com/linux/centos/docker-ce.repo sudo dnf install docker-ce docker-ce-cli containerd.io -y docker version sudo systemctl start docker sudo systemctl status docker …...

第25节 Node.js 断言测试

Node.js的assert模块主要用于编写程序的单元测试时使用,通过断言可以提早发现和排查出错误。 稳定性: 5 - 锁定 这个模块可用于应用的单元测试,通过 require(assert) 可以使用这个模块。 assert.fail(actual, expected, message, operator) 使用参数…...

【Java_EE】Spring MVC

目录 Spring Web MVC 编辑注解 RestController RequestMapping RequestParam RequestParam RequestBody PathVariable RequestPart 参数传递 注意事项 编辑参数重命名 RequestParam 编辑编辑传递集合 RequestParam 传递JSON数据 编辑RequestBody …...

Map相关知识

数据结构 二叉树 二叉树,顾名思义,每个节点最多有两个“叉”,也就是两个子节点,分别是左子 节点和右子节点。不过,二叉树并不要求每个节点都有两个子节点,有的节点只 有左子节点,有的节点只有…...

Pinocchio 库详解及其在足式机器人上的应用

Pinocchio 库详解及其在足式机器人上的应用 Pinocchio (Pinocchio is not only a nose) 是一个开源的 C 库,专门用于快速计算机器人模型的正向运动学、逆向运动学、雅可比矩阵、动力学和动力学导数。它主要关注效率和准确性,并提供了一个通用的框架&…...

Python ROS2【机器人中间件框架】 简介

销量过万TEEIS德国护膝夏天用薄款 优惠券冠生园 百花蜂蜜428g 挤压瓶纯蜂蜜巨奇严选 鞋子除臭剂360ml 多芬身体磨砂膏280g健70%-75%酒精消毒棉片湿巾1418cm 80片/袋3袋大包清洁食品用消毒 优惠券AIMORNY52朵红玫瑰永生香皂花同城配送非鲜花七夕情人节生日礼物送女友 热卖妙洁棉…...

springboot整合VUE之在线教育管理系统简介

可以学习到的技能 学会常用技术栈的使用 独立开发项目 学会前端的开发流程 学会后端的开发流程 学会数据库的设计 学会前后端接口调用方式 学会多模块之间的关联 学会数据的处理 适用人群 在校学生,小白用户,想学习知识的 有点基础,想要通过项…...