等保测评练习10

等级保护初级测评师试题10

姓名: 成绩:

- 判断题(10×1=10分)

1.等级保护2.0三级系统测评合格最低分为60分(×) 70分且不能有高风险

2.当远程管理云计算平台中设备是,管理终端和云计算平台之间应建立单项身份认证机制(×)双向认证P308

3.等保2.0定级指南,是GB/T22240-2008(×) 2.0的是GB/T22240-2020

4.应该查云计算平台和云计算平台承载的业务应用系统相关定级备案材料,云计算平台安全保护等级是否不高于其承载的业务应用系统安全保护等级(×)不低于

5.云服务商,为云计算服务的供应方。云服务商管理、运营、支撑云计算的计算基础设施及软件,通过物理方式交付云计算的资源。(F)测评要求P2 通过网络

6.windows系统的文件有修改权限,则默认文件具有读、写、执行的权限。(√)

7.Linux操作系统的audit进程主要用于记录安全信息及对系统安全事件进行追溯(√) P107 audit进程记录安全信息 rsyslog记录系统信息

8.oracle中应能发现可能存在的已知漏洞,并在经过充分测试评估后,及时修补漏洞,预期结果可以是OPatch和OUI的版本较新(√) P157

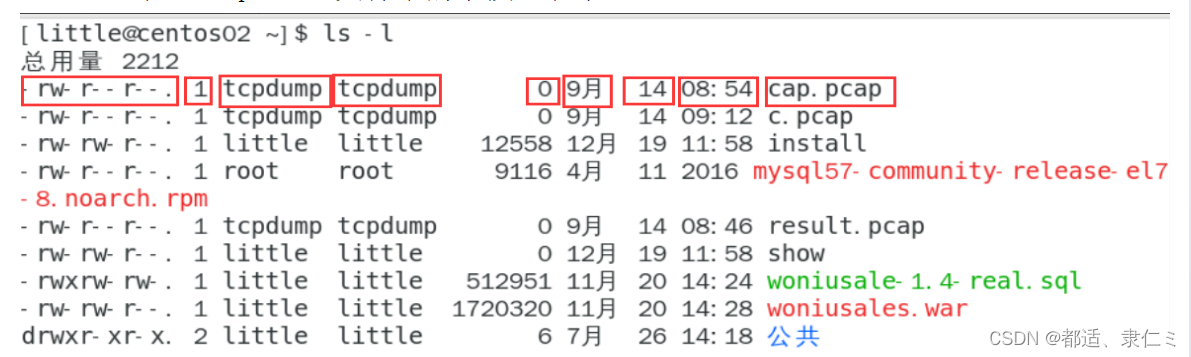

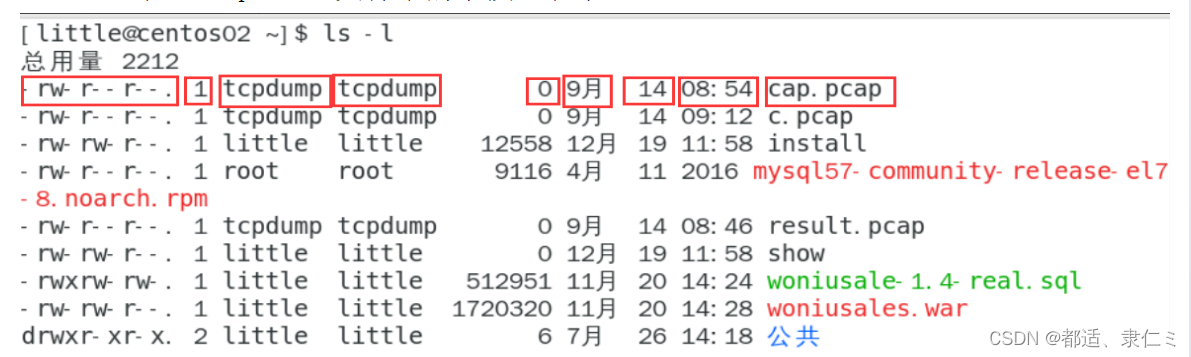

9.Linux中/etc/passwd文件中的字段4表示UID(×)

10. 管理制度指的是各项具体活动的步骤和方法,可以是一个手册、一个流程表单或一个实施方法(×) 安全操作规程P211

二、单项选择题(15×2=30分)

1.安全通信网络安全控制点不包括( B ) 目录

A.网络架构 B.访问控制 C.可信验证 D.通信传输

2.以下不属于等级保护定级流程的是( D )确定定级对象、初步确定等级、专家评审、主管部门审核、公安机关备案审查

A.确定定级对象 B.初步确定等级 C.主管部门审核 D.最终确定等级

3.一般来说,二级信息系统,适用于( A )

A.乡镇所属信息系统、县级某些单位中不重要的信息系统。小型个体、私营企业中的信息系统。中小学中的信息系统。

B.适用于地市级以上国家机关、企业事业单位内部重要的信息系统:重要领域、重要部门跨省、跨市或全国(省)联网运行的信息系统:跨省或全国联网运行重要信息系统在省、地市的分支系统;各部委官方网站;跨省(市)联接的信息网络等。

- 适用于重要领域、重要部门三级信息系统中的部分重要系统。例如全国铁路、民航、电力等调度系统,银行:证券、保险、税务、海关等部门中的核心系统。

- 地市级以上国家机关、企业、事业单位内部一般的信息系统。例如小的局域网,非涉及秘密、敏感信息的办公系统等。

4.Oracle官方推荐TCPS端口是(C) P148

A.1433 SQL Server默认的端口 B.1521 Oracle推荐tcp端口

C.2484 D.3306 MySQL的默认端口

5.这时我们发现有一台设备IP地址和掩码为:192.168.100.155/26,则我们可以推测出该设备属于子网范围为( D )

A.192.168.100.192-192.168.100.255

B.192.168.100.192-192.168.100.223

C.192.168.100.128-192.168.100.159

D.192.168.100.128-192.168.100.191

6. 防火墙的控制点与MySQL的控制点相比,多了一个控制点,为(D) P75

A.入侵防范 B. 恶意代码防范 C. 数据备份恢复 D.可信验证

7.这段代码可能存在的什么安全漏洞?( BD)

$username=$GET(username);

echo $username;

mysql_query(“select *from users where username = “$username”)

?>

A.命令执行漏洞

B.SQL注入漏洞

C.文件包含漏洞

D.反射XSS漏洞

8.根据《信息安全等级保护管理办法》,( A )负责信息安全等级保护工作的监督、检查、指导

A.公安机关

B.国家保密工作部门

C.网信办部门

D.信息系统的主管部门

9.查看Windows操作系统是否开启安全审计功能,可以在命令行窗口输入( A ),在弹出的窗口选择“安全设置”-->“本地策略”-->“审计策略”进行查看。 P125

A.secpol.msc B.eventvwr.msc C.services.msc D.appwiz.cpl

10.( D )的安全等级测评不涉及安全审计方面的内容 P136

A.安全设备 B.应用系统 C.服务器 D.终端设备

11.属于二级系统要求的是( C )

A.应对关键设备实施电磁屏蔽

B.应保证网络各个部分的带宽满足业务高峰期需要

C.应采用校验技术保证通信过程中数据的完整性

三级是应采用校验技术或密码技术保证通信过程中数据的完整性

D.应设置冗余或并行的电力电缆线路为计算机系统供电

12.入侵检测系统在进行信号分析时,一般通过三种常用的技术手段,以下( D )不属于通常的三种技术手段。

A.模式匹配 B.统计分析 C.完整性分析 D.密文分析

13.以下( B )不属于安全建设管理的控制点

A.安全方案设计 B.安全事件处置 C.工程实施 D.等级测评

14.mysql中查看密码长度配置的命令是(A)

A.show variables like 'validate%';

B.select * from mysql.user where length(password)= 0 or password is null;

C.select user, host FROM mysql.user;

D.show grants for 'XXXX'@' localhost';

15.《工程实施方案》在安全管理制度体系中属于几级文件(D)P213

A.一级

B.二级

C.三级

D.四级

- 多项选择题(10×2=20分)

1.被测机房应采取措施防止感应例如设置( BD )

A.避雷针 B.防雷保安器 C.避雷线 D.过压保护装置

2.物联网分为哪些层(BCD)

A现场控制层 B感知层 C网络传输层 D处理应用层

3.等保2.0安全区域边界层面访问控制应对( ABC )等进行检查,以允许/拒绝数据包进出。

A.源目地址 B.源目端口 C.协议 D.访问控制策略

4.下列哪些技术手段可以测试和验证网络设备和安全设备的业务处理能

力。(AB)

- 综合网管平台

- 登录设备查看相关配置

- 访谈网络管理员

- 设备的配置文档

5.《网络安全法》中,建设、运营网络或者通过网络提供服务,应当依照法律、行政法规的规定和国家标准的强制性要求,采取技术措施和其他必要措施,保障网络安全、稳定运行,有效应对网络安全事件,防范网络违法犯罪活动,维护网络数据的(ABC)。 安全法第十条

A.完整性 B.保密性 C.可用性 D.实时性

6.发现思科设备有一个访问控制列表只有三条,第一条为access list 10 deny 192.168.2.0 0.0.0.255 log;第二条为access list 10 permit 192.168.2.8 0.0.0.0 log;第三条为access list 10 permit any any。则以下说法正确的是:(ACD)

A.存在无效的访问控制规则

B.第二条的log可能不为0

C.如果此设备处于重要网络区域与其他网络区域之间,则判定为高风险

D.访问控制列表的第一条为禁止192.168.2.0/24段经过

7..linux本地登陆失败功能可以在( CD ) 文件中配置 P99

A./etc/pam.d/sshd

B./etc/login.defs

C./etc/pam.d/system-auth

D./etc/pam.d/login

8.应根据数据的重要性和数据对系统运行的影响,制定数据的( ABCD )等。

A.备份策略 B.恢复策略 C.备份程序 D.恢复程序 P285

9.系统资源概念是指(ACD)等软硬件资源。

A、CPU

B、网络地址

C、存储空间

D、传输带宽

10.交换机路由器等设备可以通过设置日志服务器的ip地址并使用( AD )方式将日志发送到日志服务器 p69

A.syslog

B.POP3

C.SMTP

D.SNMP

相关文章:

等保测评练习10

等级保护初级测评师试题10 姓名: 成绩: 判断题(10110分) 1.等级保护2.0三级系统测评合格最低分为60分() 70分且不能有高风险 2.当远程管理云计算平台中设备是…...

VBA学习(16):工作表事件示例:输入数据后锁定单元格

在工作表单元格中输入数据后,该单元格就被锁定,不能再编辑。 打开VBE,在工程资源管理器中双击该工作表名称打开其代码模块,在其中输入下面的代码: 假设整个工作表的LockedFalse Private Sub Worksheet_Change(ByVal …...

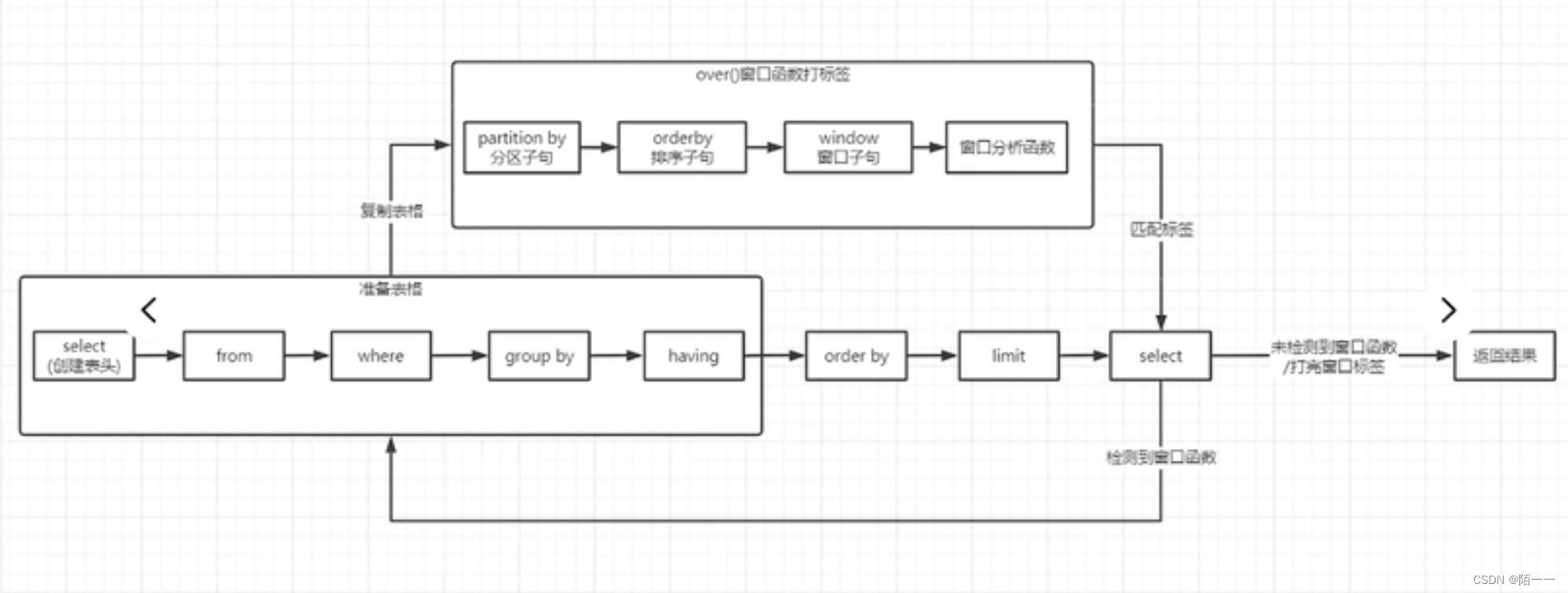

mysql学习——SQL中的DDL和DML

SQL中的DDL和DML DDL数据库操作:表操作 DML添加数据修改数据删除数据 学习黑马MySQL课程,记录笔记,用于复习。 DDL DDL:Data Definition Language,数据定义语言,用来定义数据库对象(数据库,表&…...

什么是多态?一文彻底搞懂!

什么是多态 面向对象程序设计有三要素:封装、继承(或组合)、多态,前两者较好理解,多态总让人困惑,不知道具体有什么作用,更不知道为什么要用多态。今天就来详细分析下什么是多态,以…...

CST电磁仿真软件的参数类型和含义【电磁仿真入门教程】

如果你是一位工程师或设计师,那你对电磁仿真软件CST Studio Suite一定不会感到陌生。CST软件可以帮助你模拟电磁场和电路行为,从而优化产品设计。本文将带你了解CST电磁仿真软件的一些关键参数,并解释其含义。CST电磁仿真软件的参数是指在使用…...

华为HCIA综合实验(结合前几期所有内容)

第一章 实验目的 (1)配置Telnet,要求所有网络设备支持远程管理,密码为admin(2)配置Trunk,交换机之间的链路均为Trunk模式(3)配置VLAN,在SW2和SW3上创建相关…...

git 拉下来的项目,出现“加载失败”的解决方法

现象: 1、对加载失败的项目,尝试重新加载 解决思路:根据上面的提示,打开F盘对应的 .vcxproj文件,查看里面关于opencv454.props的内容 先删了,后面再补 2、当前的工作重点是消除加载失败的情况,…...

sql资料库

1、distinct(关键词distinct用于返回唯一不同的值):查询结果中去除重复行的关键字 select distinct(university) from user_profile select distinct university from user_profile distinct是紧跟在select后面的,不能在其他位置,不然就…...

【python入门】运算符

文章目录 算术运算符比较运算符赋值运算符逻辑运算符位运算符成员运算符身份运算符优先级 算术运算符 # 加法 print(5 3) # 输出: 8# 减法 print(5 - 3) # 输出: 2# 乘法 print(4 * 3) # 输出: 12# 除法(结果为浮点数) print(8.0 / 3) # 输出: 2.6…...

【C++高阶】掌握AVL树:构建与维护平衡二叉搜索树的艺术

📝个人主页🌹:Eternity._ ⏩收录专栏⏪:C “ 登神长阶 ” 🤡往期回顾🤡:STL-> map与set 🌹🌹期待您的关注 🌹🌹 ❀AVL树 📒1. AVL树…...

机器学习-课程整理及初步介绍

简介: 机器学习是人工智能的一个分支,它使计算机系统能够从经验中学习并改进其在特定任务上的表现,而无需进行明确的编程。机器学习涉及多种算法和统计模型,它们可以从数据中学习规律,并做出预测或决策。机器学习的应用非常广泛&…...

北斗三号短报文通信终端 | 助力户外无网络场景作业

北斗三号短报文通信终端是一款专为户外无网络场景作业设计的先进通信工具,它依托于中国自主研发的北斗卫星导航系统,为用户在偏远地区或无网络覆盖区域提供了可靠的通信保障。以下是关于北斗三号短报文通信终端的详细介绍: 一、功能特点 北斗…...

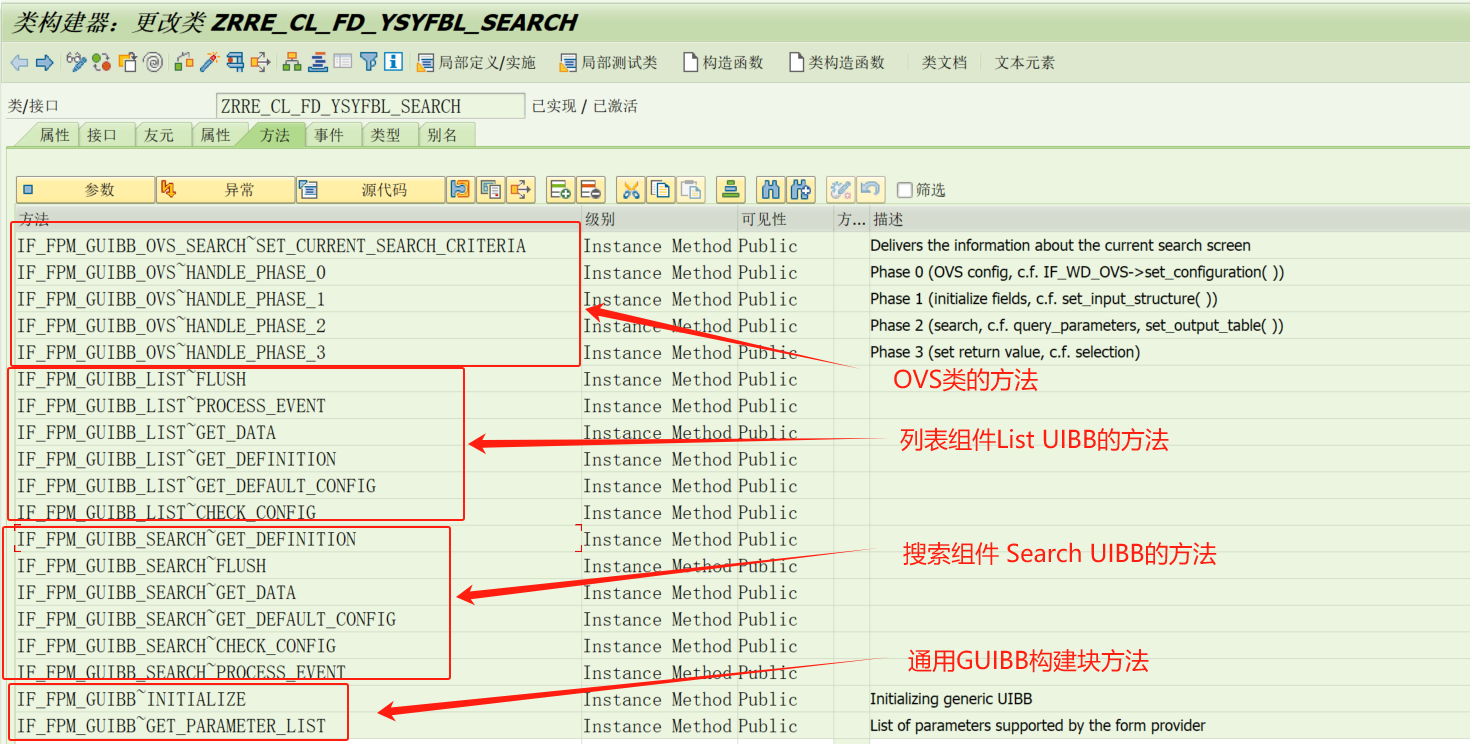

RERCS系统开发实战案例-Part05 FPM Application的Feeder Class搜索组件的实施

1、通过事务码 SE24对Feeder Class实施 1)接口页签的简单说明: ① IF_FPM_GUIBB:通用UI构建块,整个UIBB模块的基础接口; ② IF_FPM_GUIBB_SEARCH:通用搜索UI构建块,搜索组件UIBB的基础接口&…...

算法常见手写代码

1.NMS def py_cpu_nms(dets, thresh):"""Pure Python NMS baseline."""#x1、y1、x2、y2、以及score赋值x1 dets[:, 0]y1 dets[:, 1]x2 dets[:, 2]y2 dets[:, 3]scores dets[:, 4]#每一个检测框的面积areas (x2 - x1 1) * (y2 - y1 1)#按…...

数据结构9——排序

一、冒泡排序 冒泡排序(Bubble Sort),顾名思义,就是指越小的元素会经由交换慢慢“浮”到数列的顶端。 算法原理 从左到右,依次比较相邻的元素大小,更大的元素交换到右边;从第一组相邻元素比较…...

分布式锁实现方案-基于Redis实现的分布式锁

目录 一、基于Lua看门狗实现 1.1 缓存实体 1.2 延迟队列存储实体 1.3 分布式锁RedisDistributedLockWithDog 1.4 看门狗线程续期 1.5 测试类 1.6 测试结果 1.7 总结 二、RedLock分布式锁 2.1 Redlock分布式锁简介 2.2 RedLock测试例子 2.3 RedLock 加锁核心源码分析…...

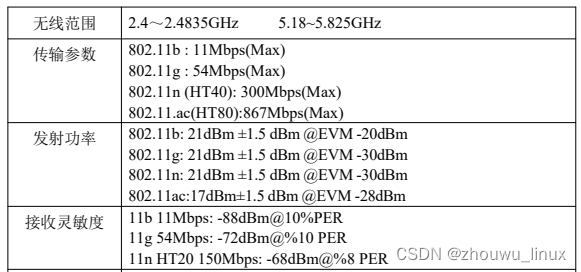

MTK7628+MT7612 加PA定频数据

1、硬件型号TR726A5G121-DPA PC9.02.0017。如下所示: 2、WIFI5.8 AC模式 42(5120MHz)信道,80带宽 3、WIFI5.8 AC模式 38(5190MHz)信道,40带宽 4、WIFI5.8 AC模式 36(5180 MHz&…...

[信号与系统]关于双线性变换

前言 本文还是前置知识 双线性变换法 双线性变换法(Bilinear Transform)是一种用于将模拟滤波器转换为数字滤波器的方法。它通过将模拟域中的s平面上的传递函数映射到数字域中的z平面上的传递函数来实现这一转换。双线性变换法保证了频率响应在转换过…...

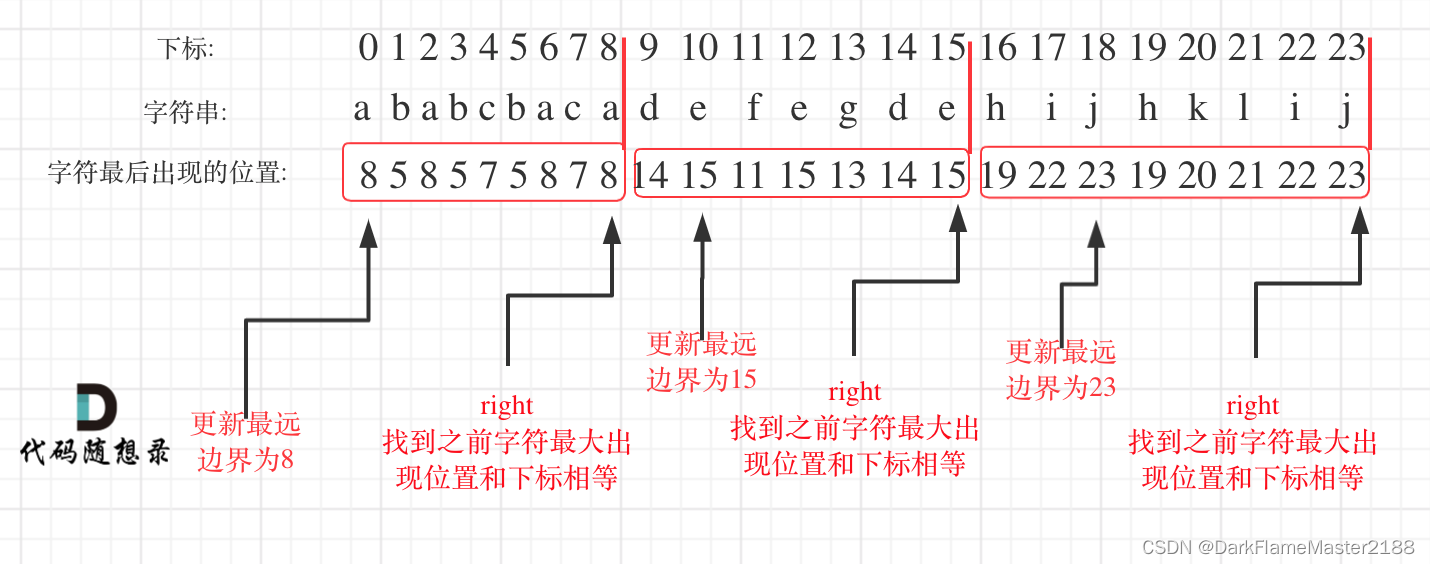

763. 划分字母区间

题目:给你一个字符串 s 。我们要把这个字符串划分为尽可能多的片段,同一字母最多出现在一个片段中。注意,划分结果需要满足:将所有划分结果按顺序连接,得到的字符串仍然是 s 。返回一个表示每个字符串片段的长度的列表…...

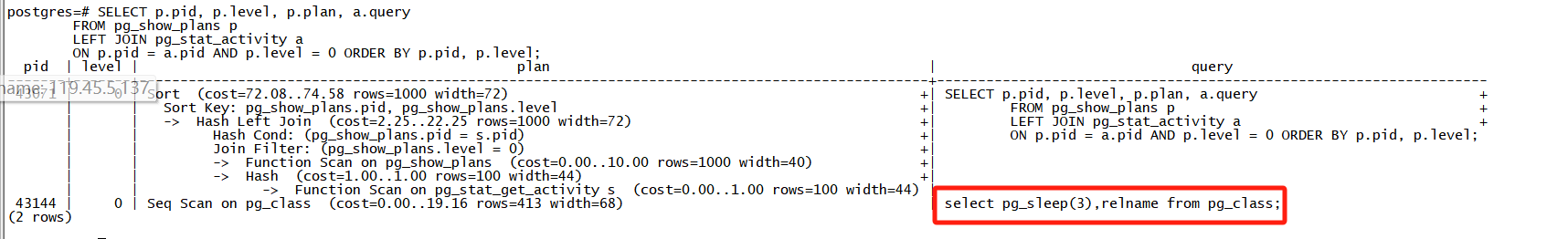

【PostgreSQL】AUTO_EXPLAIN - 慢速查询的日志执行计划

本文为云贝教育 刘峰 原创,请尊重知识产权,转发请注明出处,不接受任何抄袭、演绎和未经注明出处的转载。 一、介绍 在本文中,我们将了解 PostgreSQL AUTO_EXPLAIN功能的工作原理,以及为什么应该使用它来收集在生产系统…...

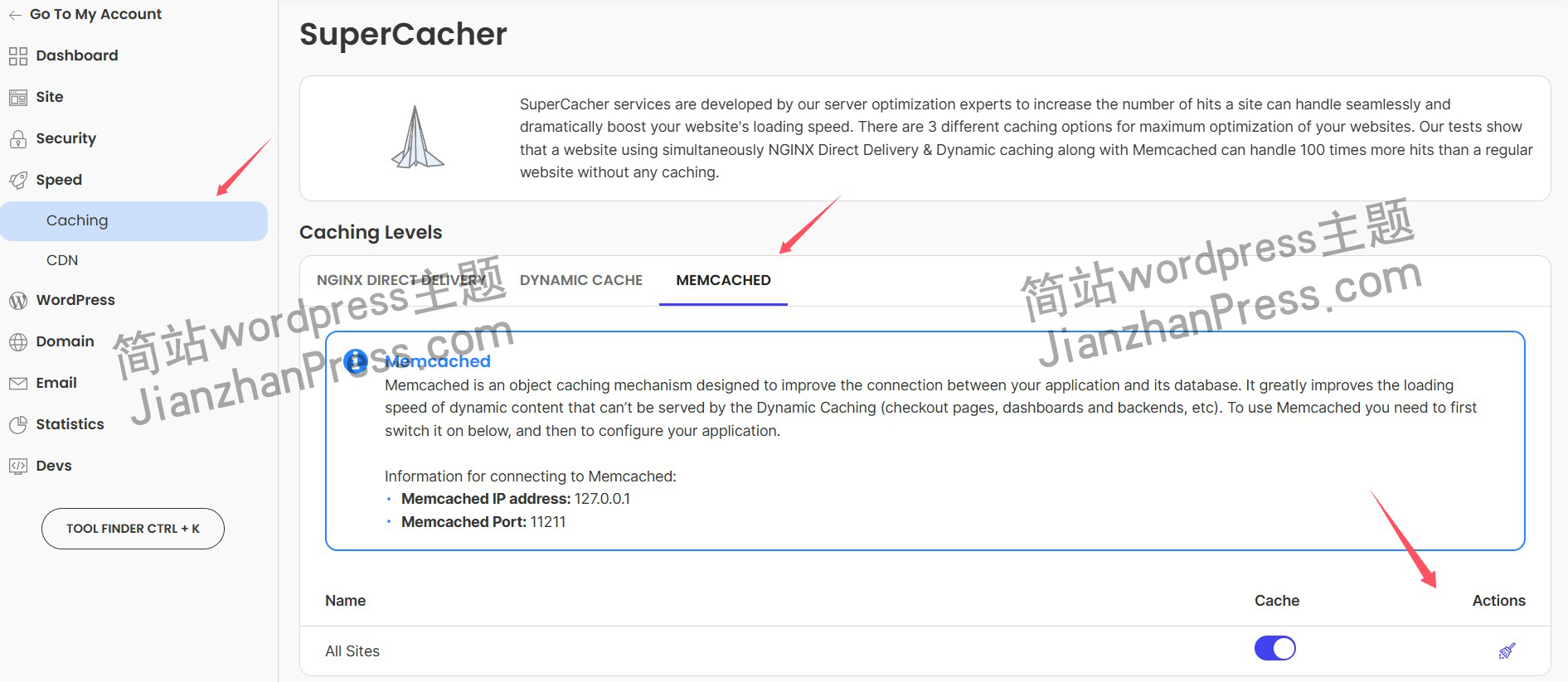

wordpress后台更新后 前端没变化的解决方法

使用siteground主机的wordpress网站,会出现更新了网站内容和修改了php模板文件、js文件、css文件、图片文件后,网站没有变化的情况。 不熟悉siteground主机的新手,遇到这个问题,就很抓狂,明明是哪都没操作错误&#x…...

结构体的进阶应用)

基于算法竞赛的c++编程(28)结构体的进阶应用

结构体的嵌套与复杂数据组织 在C中,结构体可以嵌套使用,形成更复杂的数据结构。例如,可以通过嵌套结构体描述多层级数据关系: struct Address {string city;string street;int zipCode; };struct Employee {string name;int id;…...

: K8s 核心概念白话解读(上):Pod 和 Deployment 究竟是什么?)

云原生核心技术 (7/12): K8s 核心概念白话解读(上):Pod 和 Deployment 究竟是什么?

大家好,欢迎来到《云原生核心技术》系列的第七篇! 在上一篇,我们成功地使用 Minikube 或 kind 在自己的电脑上搭建起了一个迷你但功能完备的 Kubernetes 集群。现在,我们就像一个拥有了一块崭新数字土地的农场主,是时…...

Spark 之 入门讲解详细版(1)

1、简介 1.1 Spark简介 Spark是加州大学伯克利分校AMP实验室(Algorithms, Machines, and People Lab)开发通用内存并行计算框架。Spark在2013年6月进入Apache成为孵化项目,8个月后成为Apache顶级项目,速度之快足见过人之处&…...

.Net框架,除了EF还有很多很多......

文章目录 1. 引言2. Dapper2.1 概述与设计原理2.2 核心功能与代码示例基本查询多映射查询存储过程调用 2.3 性能优化原理2.4 适用场景 3. NHibernate3.1 概述与架构设计3.2 映射配置示例Fluent映射XML映射 3.3 查询示例HQL查询Criteria APILINQ提供程序 3.4 高级特性3.5 适用场…...

【网络安全产品大调研系列】2. 体验漏洞扫描

前言 2023 年漏洞扫描服务市场规模预计为 3.06(十亿美元)。漏洞扫描服务市场行业预计将从 2024 年的 3.48(十亿美元)增长到 2032 年的 9.54(十亿美元)。预测期内漏洞扫描服务市场 CAGR(增长率&…...

【算法训练营Day07】字符串part1

文章目录 反转字符串反转字符串II替换数字 反转字符串 题目链接:344. 反转字符串 双指针法,两个指针的元素直接调转即可 class Solution {public void reverseString(char[] s) {int head 0;int end s.length - 1;while(head < end) {char temp …...

TRS收益互换:跨境资本流动的金融创新工具与系统化解决方案

一、TRS收益互换的本质与业务逻辑 (一)概念解析 TRS(Total Return Swap)收益互换是一种金融衍生工具,指交易双方约定在未来一定期限内,基于特定资产或指数的表现进行现金流交换的协议。其核心特征包括&am…...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个生活电费的缴纳和查询小程序

一、项目初始化与配置 1. 创建项目 ohpm init harmony/utility-payment-app 2. 配置权限 // module.json5 {"requestPermissions": [{"name": "ohos.permission.INTERNET"},{"name": "ohos.permission.GET_NETWORK_INFO"…...

-HIve数据分析)

大数据学习(132)-HIve数据分析

🍋🍋大数据学习🍋🍋 🔥系列专栏: 👑哲学语录: 用力所能及,改变世界。 💖如果觉得博主的文章还不错的话,请点赞👍收藏⭐️留言Ǵ…...