安全计算环境(设备和技术注解)

网络安全等级保护相关标准参考《GB/T 22239-2019 网络安全等级保护基本要求》和《GB/T 28448-2019 网络安全等级保护测评要求》

密码应用安全性相关标准参考《GB/T 39786-2021 信息系统密码应用基本要求》和《GM/T 0115-2021 信息系统密码应用测评要求》

1身份鉴别

1.1对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求和定期更换(高风险判例)

1.2具有登录失败处理功能,配置并启动结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施

1.3当远程管理时,应采取必要措施,防止鉴别信息在网络传输过程中被窃听(高风险判例)

-SSH、RDP、ipsec/SSL、https等

-口令加密传输(SM2/SM3/SM4)

1.4采用口令、密码技术、生物技术等两种或两种以上组合的鉴别技术对用户进行身份鉴别,且其中鉴别技术至少应使用密码技术(高风险判例)

-身份鉴别采用密码技术包括MAC(SM3/SM4)、动态口令和数字签名(SM2)

2访问控制

2.1对登录的用户分配账号和权限

2.2重命名或删除默认账号,修改默认账号的默认口令(高风险判例)

2.3及时删除或停用多余的、过期的账户,避免共享账号的存在

2.4授予管理用户所需的最小权限,实现管理用户的权限分离

2.5由授权主体配置访问控制策略,访问控制策略规定主体对客体的访问规则(高风险判例)

2.6访问控制的粒度应达到主体为用户级或进程级,客体为文件、数据库表级

2.7应对重要主体和客体设置安全标记,并控制主体对安全标记信息资源的访问(3级系统)

2.8应对主体、客体设置安全标记,并依据安全标记和强制访问控制规则确定主体对客体的访问(4级系统)

3安全审计

3.1启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计(高风险判例)

-设备开启审计功能、堡垒机、安全审计系统、DAS数据库审计

3.2审计记录应包括事件的日期和事件、用户、事件类型、(主体标识、客体标识)和结果等

3.3对审计记录进行保护,定期备份,避免受到未预期的删除、修改和覆盖等(高风险判例)

3.4对审计进程进行保护,防止未经授权的中断(非审计管理员账号无法中断审计进程)

4入侵防范

4.1遵循最小安装原则,仅安装需要的组件和应用程序

4.2关闭不需要的系统服务、默认共享和高危端口(高风险判例)

4.3通过设定终端接入方式或网络地址范围对通过网络进行管理的管理终端进行限制(高风险判例)

4.4提供数据有效性检验功能,保证通过人机接口输入或通过通信接口输入的内容符合系统设定要求(高风险判例)

4.5能发现可能存在的已知漏洞,并在经过充分测试评估后,及时修补漏洞(高风险判例)

-漏洞扫描系统

4.5能检测到对重要节点进行入侵的行为,并在发生严重入侵事件时提供报警

-HIDS主机入侵检测系统

5恶意代码防范

5.1应采用免受恶意代码攻击的技术措施或主动免疫可信验证机制及时识别入侵和病毒行为,并将其有效阻断

-EDR、终端安全管理系统

6可信验证

6.1可基于可信根对计算设备的系统引导程序、系统程序、重要配置参数和应用程序等进行可信验证,并在应用程序的所有执行环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心,并进行动态关联

7数据完整性

7.1采用密码技术保证重要数据在传输过程中的完整性(高风险判例)

-应用系统使用MAC或数字签名技术实现重要数据传输的完整性保护

7.2采用校验技术或密码技术保证重要数据在存储过程中的完整性

-应用系统使用MAC或数字签名技术实现重要数据存储的完整性保护

7.3涉及法律认定的应用中,应采用密码技术提供数据原发证据和数据接收证据,实现数据原发行为的抗抵赖和数据接收行为的抗抵赖

-应用系统使用数字签名技术实现对数据原发行为和接收行为不可否认性

8数据机密性

8.1采用密码技术保证重要数据在传输过程中的机密性(高风险判例)

-对称或非对称密钥算法加密

8.2采用密码技术保证重要数据在存储过程中的机密性(高风险判例)

-对称或非对称密钥算法加密、鉴别数据单向加密(SM3withsalt)

9数据备份和恢复

9.1提供重要数据的本地数据备份和恢复功能(高风险判例)

9.2提供异地实时备份功能,利用通信网络将重要数据实时备份至备份场地(高风险判例)

-通过网络将重要配置数据、重要业务数据实时备份至备份场地

9.3提供重要数据处理系统的热冗余,保证系统的高可用性(高风险判例)

-边界路由器、边界防火墙、核心交换机、应用服务器和数据库服务器采用热冗余方式部署

9.4建立异地灾难备份中心,提供业务应用的实时切换(高风险判例)

-建设异地灾难备份中心(4级系统)

10剩余信息保护

10.1保证鉴别信息所在的存储空间被释放或重新分配前得到完全清除

10.2保证存有敏感数据的存储空间被释放或重新分配前得到完全清除

11个人信息保护

11.1应仅采集和保存业务必需的用户个人信息

11.2应禁止非授权访问和非法使用用户个人信息

12云计算安全扩展

12.1当远程管理云计算平台中设备时,管理终端和云计算平台之间应建立双向身份验证机制

12.2应保证当虚拟机迁移时,访问控制策略随其迁移

12.3应允许云服务客户设置不同虚拟机之间的访问控制策略

12.4应能检测虚拟机之间的资源隔离失败,并进行告警

12.5应能检测到非授权新建虚拟机或者重新启用虚拟机,并进行告警

12.6应能检测恶意代码感染及在虚拟机间蔓延的情况,并进行告警

(镜像和快照)

12.7应针对重要业务系统提供加固的操作系统镜像或操作系统安全加固服务

12.8提供虚拟机镜像、快照完整性校验功能,防止虚拟机镜像被恶意篡改

12.9应采取密码技术或其他技术手段防止虚拟机镜像、快照中可能存在的敏感资源被非法访问

12.10应确保云服务客户数据、用户个人信息等存储于中国境内,如需出境应遵循国家相关规定(高风险判例)

12.11应保证只有在云服务客户授权下,云服务商或第三方才具有云服务客户数据的管理权限

12.12应使用校验技术或密码技术保证虚拟机迁移过程中重要数据的完整性,并在检测到完整性受到破坏时采取必要的恢复措施

12.13应支持云服务客户部署密钥管理解决方案,保证云服务客户自行实现数据的加解密过程

12.14云服务客户应在本地保存其业务数据的备份

12.15应提供查询云服务客户数据及备份存储位置的能力

12.16云服务商的云存储服务应保证云服务客户数据存在若干个可用的副本,各副本之间的内容应保持一致

12.17应为云服务客户将业务系统及数据迁移到其他云计算平台和本地系统提供技术手段,并协助完成迁移过程

12.18应保证虚拟机所使用的内存和存储空间回收时得到完全清除

12.19云服务客户删除业务应用数据时,云计算平台应将云存储中所有副本删除

13移动互联安全扩展

(移动终端)

13.1应保证移动终端安装、注册并运行终端管理客户端软件

13.2移动终端应接收终端管理服务端的设备生命周期管理、设备远程控制,如:远程锁定、远程擦除等

13.3应保证移动终端只用于处理制定业务(4级系统)

(移动应用)

13.4应具有选择应用软件安装、运行的功能

13.5应只允许系统管理者指定证书签名的应用软件安装和运行

13.6应具有软件白名单功能,应能根据白名单控制应用软件安装、运行

13.7应具有接受移动终端管理服务推送的移动应用软件管理策略,并根据该策略对软件实施管控的能力

14物联网安全扩展

(感知节点设备)

14.1应保证只有授权的用户可以对感知节点设备上的软件应用进行配置或变更

14.2应具有对其连接的网关节点设备(包括读卡器)进行身份标识和鉴别的能力

14.3应具有对其连接的其他感知节点设备(包括路由节点)进行身份标识和鉴别的能力

(网关节点设备)

14.4应设置最大并发连接数

14.5应具备对合法连接设备(包括终端节点、路由节点、数据处理中心)进行标识和鉴别的能力

14.6应具备过滤非法节点和伪造节点所发送的数据的能力

14.7授权用户应能够在设备使用过程中对关键密钥进行在线更新

14.8授权用户应能够在设备使用过程中对关键配置参数进行在线更新

(抗数据重发)

14.9应能够鉴别数据的新鲜性,避免历史数据的重放攻击(注:新鲜度保证比等效的完整性保证更强,因为后者不能防止重放攻击)

14.10应能够鉴别数据的非法修改,避免数据的修改重放攻击

(数据融合)

14.11对来自传感网的数据进行数据融合处理,使不同种类的数据可以在同一平台被使用

14.12应对不同数据之间的依赖关系和制约关系等进行智能处理,如一类数据达到某个门限时可以影响对另一类数据采集终端的管理指令

15工业控制系统安全扩展

(控制设备)

15.1控制设备自身应实现相应级别安全通用要求提出的身份鉴别、访问控制和安全审计等安全要求,如受条件限制控制设备无法实现上述要求,应由其上位控制或管理设备实现同等功能或通过管理手段控制

15.2应在经过充分测试评估后,在不影响系统安全稳定运行的情况下对控制设备进行补丁更新、固件更新等工作

15.3应关闭或拆除控制设备的软盘驱动、光盘驱动、USB接口、串行口或多余网口等,确需保留的应通过相关的技术措施实施严格的监控管理

15.4应使用专用设备和专用软件对控制设备进行更新

15.5应保证控制设备在上线前经过安全性检测,避免控制设备固件中存在恶意代码程序

16大数据安全扩展

16.1大数据平台应提供双向认证功能,能对不同客户的大数据应用、大数据资源进行双向身份鉴别

16.2应采用口令和密码技术组合的鉴别技术对使用数据采集终端、数据导入服务组件、数据导出终端、数据导出服务组件的主体实施身体鉴别

16.3应对向大数据系统提供数据的外部实体实施身份鉴别

16.4大数据系统提供的各类外部调用接口应依据调用主体的操作权限实施相应强度的身份鉴别

16.5对外提供服务的大数据平台,平台或第三方应在服务客户授权下才可以对其数据资源进行访问、使用和管理

16.6大数据系统应提供数据分类分级标识功能

16.7应在数据采集、传输、存储、处理、交换及销毁等各个环节,支持对数据进行分类分级处置,最高等级数据的相关保护措施不低于第三/四级安全要求,安全保护策略在各环节保持一致

16.8大数据系统应具备设置数据安全标记功能,并基于安全标记进行访问控制(4级系统)

16.9大数据系统应对其提供的各类接口的调用实施访问控制,包括但不限于数据采集、处理、使用、分析、导出、共享、交换等相关操作

16.10应最小化各类接口操作权限

16.11应最小化数据使用、分析、导出、共享、交换的数据集

16.12大数据系统应提供隔离不同客户应用数据资源的能力

16.13应采用限制在终端输出重要数据(4级系统)

16.14应对重要数据的数据流转、泄露和滥用情况进行监控,及时对异常数据操作行为进行预警,并能够对突发的严重异常操作及时定位和阻断

16.15大数据系统应保证不同客户的审计数据隔离存放,并提供不同客户审计数据收集汇总和集中分析能力

16.16大数据系统应对其提供的各类接口的调用情况以及各类账号的操作情况进行审计

16.17应保证大数据系统服务商对服务客户数据的操作可被服务客户审计

16.18应对所有进入系统的数据进行检测,避免出现恶意数据输入

16.19应采用技术手段对数据交换过程进行数据完整性检测

16.20数据在存储过程中的完整性保护应满足数据提供方系统的安全保护要求

16.21大数据平台应提供静态脱敏和去标识化的工具或服务组件技术

16.22应依据相关安全策略和数据分类分级标识对数据进行静态脱敏和去标识化处理

16.23数据在存储过程中的保密性保护应满足数据提供方系统的安全保护要求

16.24应采取技术措施保证汇聚大量数据时不暴露敏感信息

16.25可采用多方计算、同态加密等数据隐私计算技术实现数据共享的安全性

16.26备份数据应采取与原数据一致的安全保护措施

16.27大数据平台应保证用户数据存在若干个可用的副本,各副本之间的内容应保持一致

16.28应提供对关键溯源数据的异地备份

16.29大数据平台应提供主动迁移功能,数据整体迁移的过程中应杜绝数据残留

16.30应基于数据分类分级保护策略,明确数据销毁要求和方式

16.31大数据平台应能够根据服务客户提出的数据销毁要求和方式实施数据销毁

16.32采集、处理、使用、转让、共享、披露个人信息应在个人信息处理的授权同意范围内,并保留操作审计记录

16.33应采取措施防止在数据处理、使用、分析、导出、共享、交换等过程中识别出个人身份标识

16.34对个人信息的重要操作应设置内部审批流程,审批通过后才能对个人信息进行相应的操作

16.35保存个人信息的时间应满足最小化要求,并能够对超出保存期限的个人信息进行删除或匿名化处理

16.36应跟踪和记录数据采集、处理、分析和挖掘等过程,保证溯源数据能重现相应过程

16.37应对重要数据的全生命周期实现数据审计,保证数据活动的所有操作可追溯(4级系统)

16.38溯源数据应满足数据业务要求和合规审计要求

16.39应采取技术手段保证溯源数据真实性和保密性(4级系统)

16.40应采取技术手段保证数据源的真实可信

相关文章:

)

安全计算环境(设备和技术注解)

网络安全等级保护相关标准参考《GB/T 22239-2019 网络安全等级保护基本要求》和《GB/T 28448-2019 网络安全等级保护测评要求》 密码应用安全性相关标准参考《GB/T 39786-2021 信息系统密码应用基本要求》和《GM/T 0115-2021 信息系统密码应用测评要求》 1身份鉴别 1.1对登录的…...

【Hello Go】Go语言函数

Go语言函数 定义格式自定义函数无参数无返回值有参数无返回值不定参数列表有返回值有多个返回值 函数类型匿名函数和闭包延迟调用deferdefer和匿名函数结合使用 获取命令行参数 定义格式 函数是构成代码执行的逻辑结构 在Go语言中 函数的基本组成为 func关键字函数名参数列表…...

)

docker小技能:容器IP和宿主机IP一致( Nacos服务注册ip为内网ip,导致Fegin无法根据服务名访问 )

文章目录 I 预备知识1.1 Docker组成1.2 命名空间 (进程隔离)1.3 Docker的网络模式1.4 容器IP和宿主机IP一致1.5 容器时间和服务器时间的一致性II 常用命令2.1 案例:流水线docker 部署2.2 删除没有使用的镜像2.3 shell 不打印错误输出2.4 阿里云流水线/jenkins忽略shell步骤中…...

Android笔记:震动实现

Android震动可以通过Vibrator类实现。以下是一个简单的代码示例: 注:需要注意,震动需要在子线程中执行,所以应该在一个异步任务中执行上述代码,或者使用Handler等机制将其发送到主线程中进行执行。 1、在AndroidMani…...

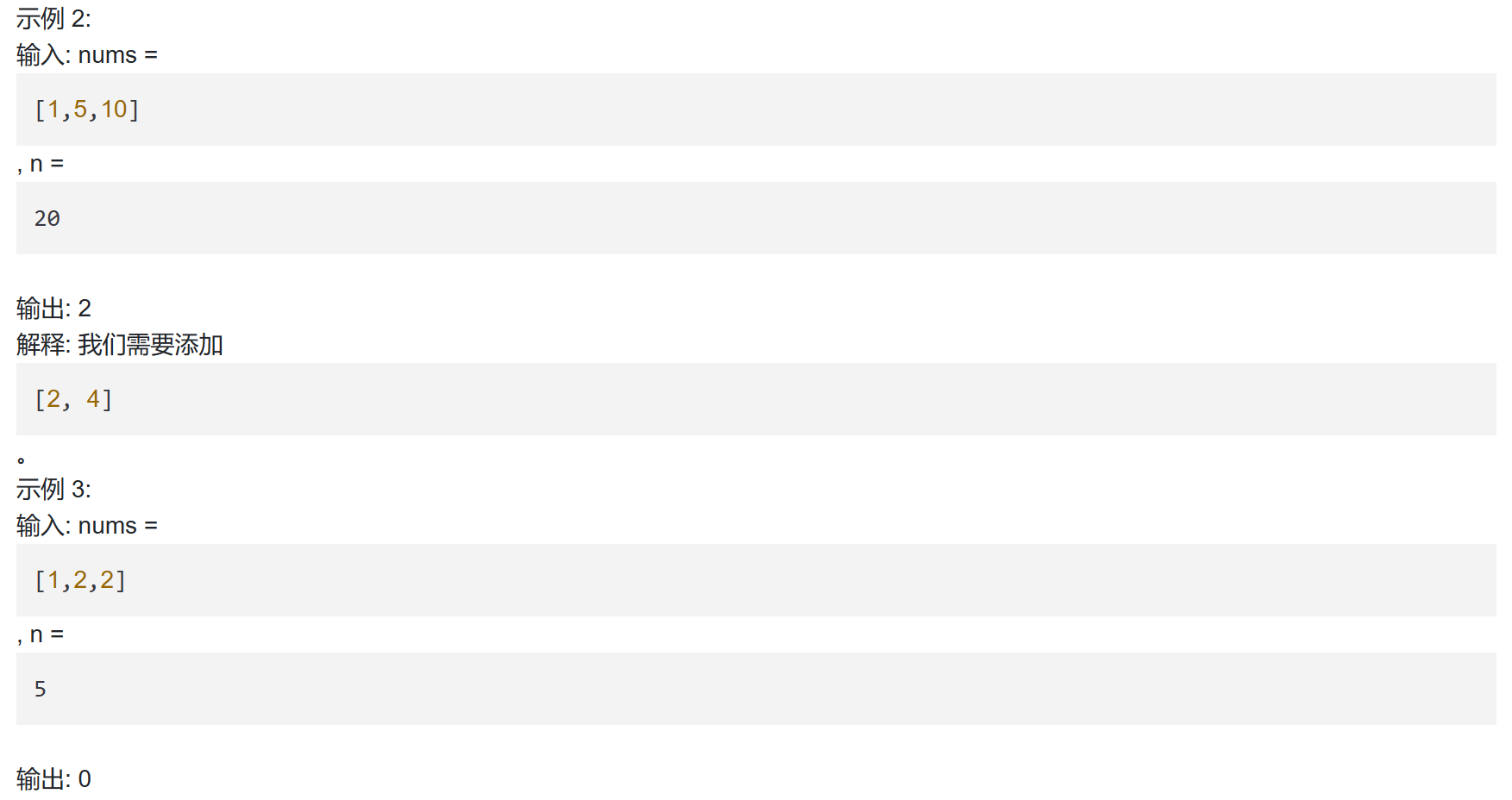

CSDN每日一题学习训练——Java版(二叉搜索树迭代器、二叉树中的最大路径和、按要求补齐数组)

版本说明 当前版本号[20231115]。 版本修改说明20231115初版 目录 文章目录 版本说明目录二叉搜索树迭代器题目解题思路代码思路参考代码 二叉树中的最大路径和题目解题思路代码思路参考代码 按要求补齐数组题目解题思路代码思路参考代码 二叉搜索树迭代器 题目 实现一个二…...

WPF中有哪些布局方式和对齐方法

在WPF (Windows Presentation Foundation) 中,你可以使用多种方式来进行元素的对齐,这主要取决于你使用的布局容器类型。以下是一些最常用的对齐方式: HorizontalAlignment 和 VerticalAlignment 在大多数WPF元素上,你可以使用 Ho…...

【2012年数据结构真题】

41题 (1) 最坏情况下比较的总次数 对于长度分别为 m,n 的两个有序表的合并过程,最坏情况下需要一直比较到两个表的表尾元素,比较次数为 mn-1 次。已知需要 5 次两两合并,故设总比较次数为 X-5, X 就是以 N…...

k8s_base

应用程序在服务器上部署方式的演变,互联网发展到现在为止 应用程序在服务器上部署方式 历经了3个时代1. 传统部署 优点简单 缺点就是操作系统的资源是有限制的,比如说操作系统的磁盘,内存 比如说我8G,部署了3个应用程序,当有一天…...

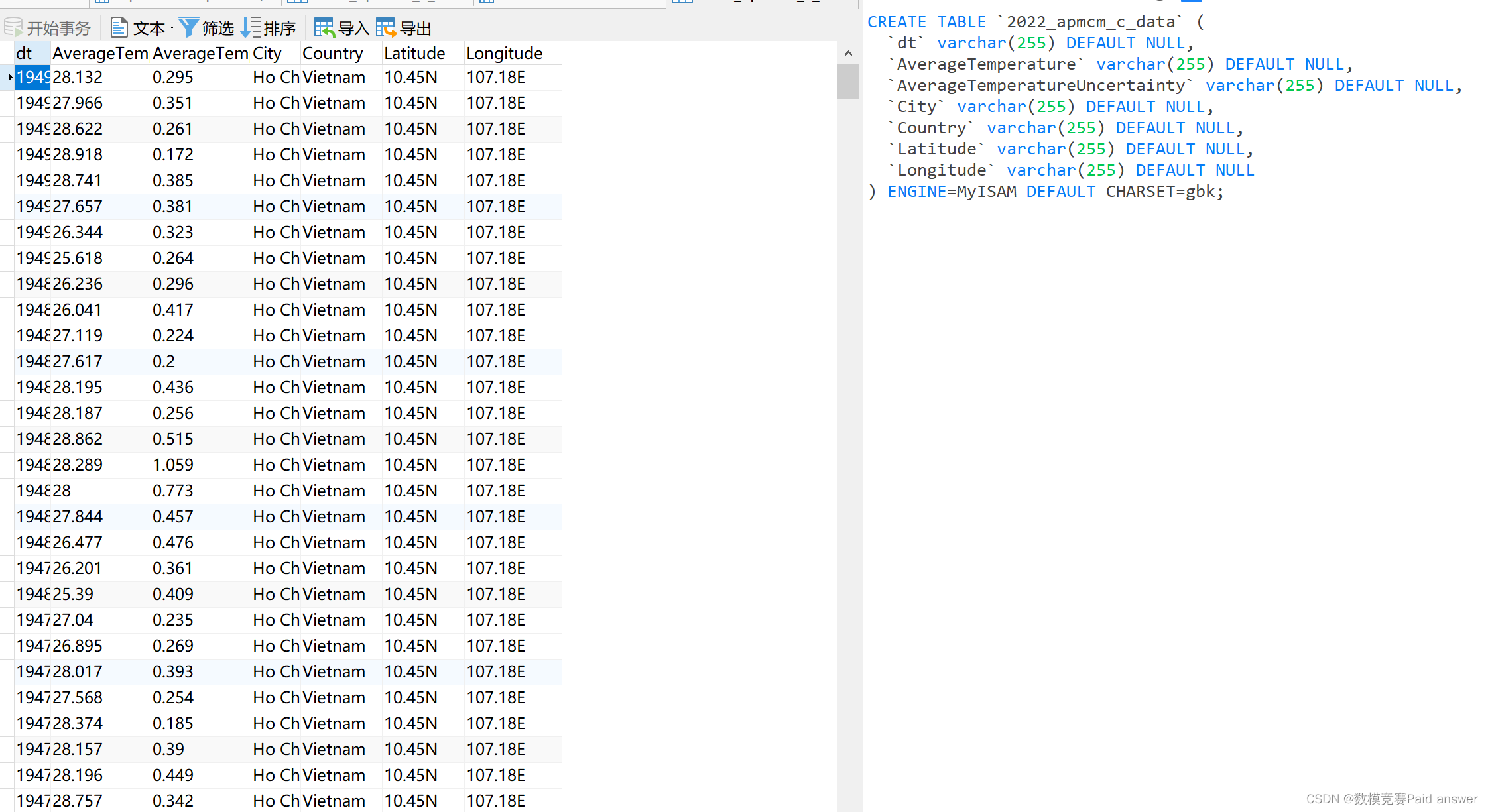

2023年亚太杯APMCM数学建模大赛数据分析题MySQL的使用

2023年亚太杯APMCM数学建模大赛 以2022年C题全球变暖数据为例 数据分析: 以2022年亚太杯数学建模C题为例,首先在navicat建数据库然后右键“表”,单击“导入向导”,选择对应的数据格式及字符集进行数据导入 导入之后,…...

自学SLAM(8)《第四讲:相机模型与非线性优化》作业

前言 小编研究生的研究方向是视觉SLAM,目前在自学,本篇文章为初学高翔老师课的第四次作业。 文章目录 前言1.图像去畸变2.双目视差的使用3.矩阵微分4.高斯牛顿法的曲线拟合实验 1.图像去畸变 现实⽣活中的图像总存在畸变。原则上来说,针孔透…...

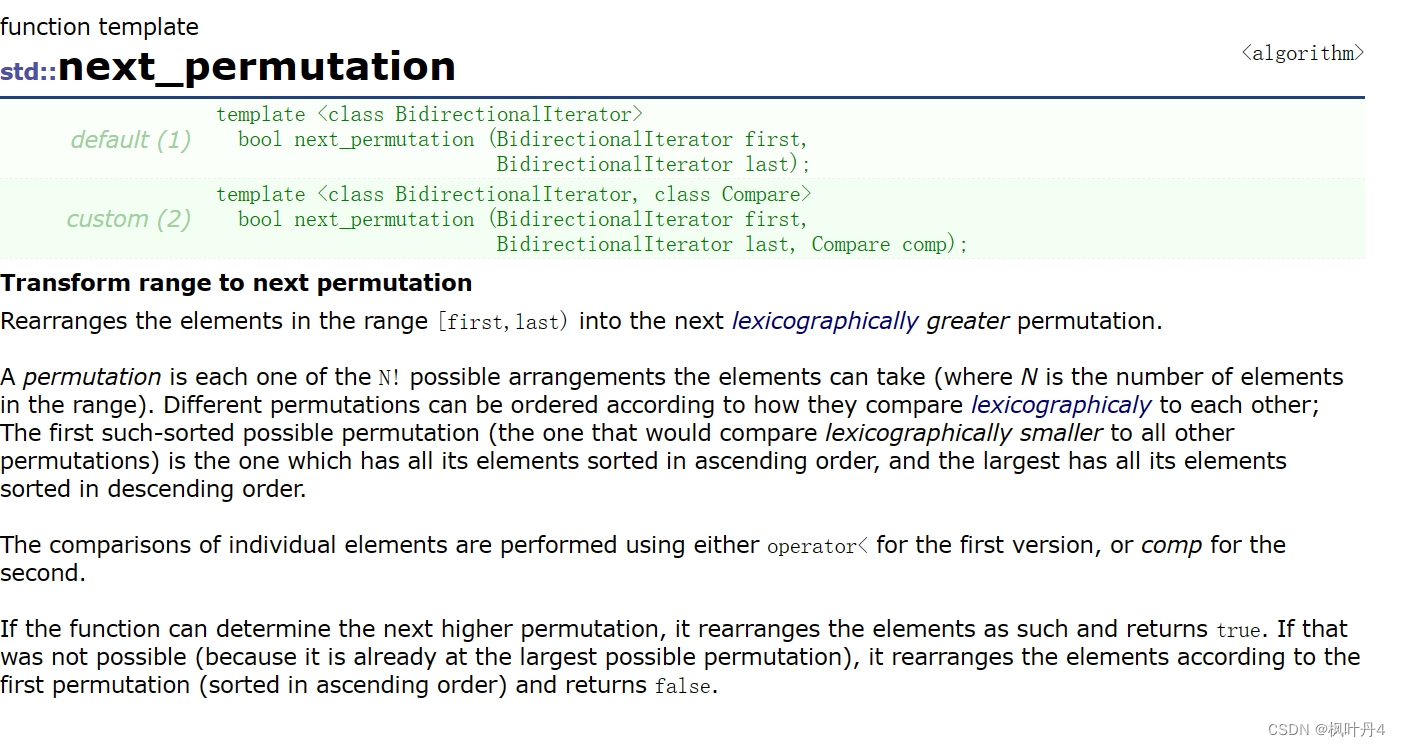

STL—next_permutation函数

目录 1.next_permutation函数的定义 2.简单使用 2.1普通数组全排列 2.2结构体全排列 2.3string 3.补充 1.next_permutation函数的定义 next_permutation函数会按照字母表顺序生成给定序列的下一个较大的排列,直到整个序列为降序为止。与其相对的还有一个函数—…...

Mysql 三种不使用索引的情况

目录 1. 查询语句中使用LIKE关键字 例 1 2. 查询语句中使用多列索引 例 2 3. 查询语句中使用OR关键字 例 3 总结 索引可以提高查询的速度,但并不是使用带有索引的字段查询时,索引都会起作用。使用索引有几种特殊情况,在这些情况下&…...

Ladybug 全景相机, 360°球形成像,带来全方位的视觉体验

360无死角全景照片总能给人带来强烈的视觉震撼,有着大片的既视感。那怎么才能拍出360球形照片呢?它的拍摄原理是通过图片某个点位为中心将图片其他部位螺旋式、旋转式处理,从而达到沉浸式体验的效果。俗话说“工欲善其事,必先利其…...

centos 6.10 安装swig 4.0.2

下载地址 解压文件。 执行下面命令 cd swig-4.0.2 ./configure --prefix/usr/local/swig-4.0.2 make && make install...

mask: rle, polygon

RLE 编码 RLE(Run-Length Encoding)是一种简单而有效的无损数据压缩和编码方法。它的基本思想是将连续相同的数据值序列用一个值和其连续出现的次数来表示,从而减少数据的存储或传输量。 在图像分割领域(如 COCO 数据集中&#…...

【JMeter】JMeter压测过程中遇到Non HTTP response code错误解决方案

压测过程中并发逐步加大后遇到60%的错误率,查看错误是JMeter网页版聚合报告中显示 Non HTTP response code: java.net.NoRouteToHostException/Non HTTP response message: Cannot assign requested address (Address not available) 这是第二次遇到,故…...

【Kingbase FlySync】评估工具安装及使用

【Kingbase FlySync】评估工具使用 概述准备环境目标资源1.测试虚拟机下载地址包含node1,node22.评估工具下载地址3.exam.sql下载地址 评估工具安装1.上传并解压评估工具安装包2.安装数据库驱动包3.设置环境变量4.node1载入样例信息 收集并阅读node1信息1.收集报告2.阅读报告 收…...

pandas教程:Data Aggregation 数据聚合

文章目录 10.2 Data Aggregation(数据聚合)1 Column-Wise and Multiple Function Application(列对列和多函数应用)2 Returning Aggregated Data Without Row Indexes(不使用行索引返回聚合数据) 10.2 Data…...

开启创造力之门:掌握Vue中Slot插槽的使用技巧与灵感

🎬 江城开朗的豌豆:个人主页 🔥 个人专栏 :《 VUE 》 《 javaScript 》 📝 个人网站 :《 江城开朗的豌豆🫛 》 ⛺️ 生活的理想,就是为了理想的生活 ! 目录 ⭐ 专栏简介 📘 文章引言 一、s…...

【算法练习Day48】回文子串最长回文子序列

📝个人主页:Sherry的成长之路 🏠学习社区:Sherry的成长之路(个人社区) 📖专栏链接:练题 🎯长路漫漫浩浩,万事皆有期待 文章目录 回文子串最长回文子序列总结…...

详解)

后进先出(LIFO)详解

LIFO 是 Last In, First Out 的缩写,中文译为后进先出。这是一种数据结构的工作原则,类似于一摞盘子或一叠书本: 最后放进去的元素最先出来 -想象往筒状容器里放盘子: (1)你放进的最后一个盘子(…...

应用升级/灾备测试时使用guarantee 闪回点迅速回退

1.场景 应用要升级,当升级失败时,数据库回退到升级前. 要测试系统,测试完成后,数据库要回退到测试前。 相对于RMAN恢复需要很长时间, 数据库闪回只需要几分钟。 2.技术实现 数据库设置 2个db_recovery参数 创建guarantee闪回点,不需要开启数据库闪回。…...

《Qt C++ 与 OpenCV:解锁视频播放程序设计的奥秘》

引言:探索视频播放程序设计之旅 在当今数字化时代,多媒体应用已渗透到我们生活的方方面面,从日常的视频娱乐到专业的视频监控、视频会议系统,视频播放程序作为多媒体应用的核心组成部分,扮演着至关重要的角色。无论是在个人电脑、移动设备还是智能电视等平台上,用户都期望…...

k8s从入门到放弃之Ingress七层负载

k8s从入门到放弃之Ingress七层负载 在Kubernetes(简称K8s)中,Ingress是一个API对象,它允许你定义如何从集群外部访问集群内部的服务。Ingress可以提供负载均衡、SSL终结和基于名称的虚拟主机等功能。通过Ingress,你可…...

中南大学无人机智能体的全面评估!BEDI:用于评估无人机上具身智能体的综合性基准测试

作者:Mingning Guo, Mengwei Wu, Jiarun He, Shaoxian Li, Haifeng Li, Chao Tao单位:中南大学地球科学与信息物理学院论文标题:BEDI: A Comprehensive Benchmark for Evaluating Embodied Agents on UAVs论文链接:https://arxiv.…...

(转)什么是DockerCompose?它有什么作用?

一、什么是DockerCompose? DockerCompose可以基于Compose文件帮我们快速的部署分布式应用,而无需手动一个个创建和运行容器。 Compose文件是一个文本文件,通过指令定义集群中的每个容器如何运行。 DockerCompose就是把DockerFile转换成指令去运行。 …...

springboot整合VUE之在线教育管理系统简介

可以学习到的技能 学会常用技术栈的使用 独立开发项目 学会前端的开发流程 学会后端的开发流程 学会数据库的设计 学会前后端接口调用方式 学会多模块之间的关联 学会数据的处理 适用人群 在校学生,小白用户,想学习知识的 有点基础,想要通过项…...

省略号和可变参数模板

本文主要介绍如何展开可变参数的参数包 1.C语言的va_list展开可变参数 #include <iostream> #include <cstdarg>void printNumbers(int count, ...) {// 声明va_list类型的变量va_list args;// 使用va_start将可变参数写入变量argsva_start(args, count);for (in…...

智能职业发展系统:AI驱动的职业规划平台技术解析

智能职业发展系统:AI驱动的职业规划平台技术解析 引言:数字时代的职业革命 在当今瞬息万变的就业市场中,传统的职业规划方法已无法满足个人和企业的需求。据统计,全球每年有超过2亿人面临职业转型困境,而企业也因此遭…...

jdbc查询mysql数据库时,出现id顺序错误的情况

我在repository中的查询语句如下所示,即传入一个List<intager>的数据,返回这些id的问题列表。但是由于数据库查询时ID列表的顺序与预期不一致,会导致返回的id是从小到大排列的,但我不希望这样。 Query("SELECT NEW com…...